水逆退散,学业进步,祝我们都好,不止在夏天。

目录

一、实验目的

二、实验内容

(1)预备知识

(2)实验步骤

三、实验小结

一、实验目的

完成本练习之后,您应该能够确定给定 IP 地址和网络掩码的网络信息。

二、实验内容

(1)预备知识

TCP/IP 使用地址解析协议 (ARP) 将第 3 层 IP 地址映射到第 2 层 MAC 地址。当帧进入 网络时,必定具有目的 MAC 地址。为动态发现目的设备的 MAC 地址,系统将在 LAN 上广播 ARP 请求。含有该目的 IP 地址的设备将会发出响应,而对应的 MAC 地址将记录到 ARP 缓存中。LAN 上的每台设备都有自己的 ARP 缓存,或者利用 RAM 中的一小块区域来保存 ARP 结果。ARP 缓存 定时器将会删除在指定时间段内未使用的 ARP 条目。具体时间因设备而异。例如,有些 Windows 操作系统存储 ARP 缓存条目的时间为 2 分钟,但如果该条目在这段时间内被再次使用,其 ARP 定时器将延长至 10 分钟。 ARP 是性能折衷的极佳示例。如果没有缓存,每当帧进入网络时, ARP 都必须不断请求地 址转换。这样会增加通信延时,可能会造成 LAN 拥塞。反之,无限制的保存时间又可能导致离 开网络或改变了第 3 层地址的设备出错。 ARP 是一种使网络设备可以通过 TCP/IP 协议进行通信的协议。如果没有 ARP,就没有建立 数据报第 2 层目的地址的有效方法。但 ARP 也是潜在的安全风险。例如,ARP 欺骗或 ARP 中毒 就是攻击者用来将错误的 MAC 地址关联放入网络的技术。攻击者伪造设备的 MAC 地址,致使帧 发送到错误的目的地。手动配置静态 ARP 关联是预防 ARP 欺骗的方法之一。

(2)实验步骤

任务 1 :使用 Windows arp 命令。

步骤 1 :访问 Windows 终端。

- 单击开始 > 运行打开 Windows 终端。键入 cmd,然后单击确定。 不带选项的 arp 命令将显示有用的帮助信息。请参见图 1 。

- 在主机计算机上发出 arp 命令,并检查输出。

回答下列有关 arp 命令的问题:

使用什么命令可以显示 ARP 缓存中的所有条目? ① arp -a

使用什么命令可以删除所有 ARP 缓存条目(清空 ARP 缓存)? ② arp -d *

步骤 2:使用 ping 命令在 ARP 缓存中动态添加条目。 ping 命令可用于测试网络连通性。通过访问其它设备, ARP 关联会被动态添加到 ARP 缓存中。

- 使用命令 ipconfig /all 检验 主机计算机第 2 层和第 3 层的信息。

- 向默认网关发出 ping 命令,然后使用 arp -a 查看默认网关的物理地址为 ③ 54-a7-03-56-66-f8

步骤 3:手动调整 ARP 缓存中的条目。 要删除 ARP 缓存中的条目,请发出命令 arp –d {inet-addr | *} 。可以通过指定 IP 地址 逐个地删除地址,也可以使用通配符 * 删除所有条目。 确认 ARP 缓存中包含的网关条目。多次 ping 网关可能更容易,因为这样缓存条目大约会保存 10 分钟的时间。

- 首先在您的计算机上确认网关条目都存在。如果不存在,则 ping 缺少的条目。(arp -a)

- 然后删除主机计算机的条目。(arp –d {inet-addr | *}

- 最后确认更改。(arp -a)

任务 2:使用 Wireshark 检查 ARP 交换。

步骤 1 :配置 Wireshark 进行数据包捕获。 准备 Wireshark 以执行捕获。

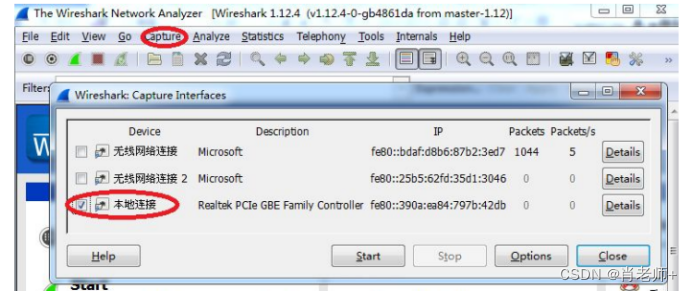

- 单击 Capture(捕获) > Options(选项) 。

- 选择与 LAN 对应的接口,选中复选框以实时更新数据包列表。

- 单击 Start(开始)。 数据包捕获即会开始。

步骤 2:准备主机计算机以执行 ARP 捕获。

- 如果尚未完成,请单击开始 > 运行打开 Windows 终端。键入 cmd,然后单击确定。

- 清空 ARP 缓存,这就要求 ARP 重新发现地址映射。写下您使用的命令:

④ arp -d

步骤 3:捕获和评估 ARP 通信。 在此步骤中,ARP 通信将会得以评估。

- 使用命令 ping –n 1 网关 发送一个 ping 请求到网关。

- 然后,单击 Capture(捕获)-stop(停止),停止 Wireshark 捕获,您将看到 Wireshark 屏 幕。Wireshark 数据包列表窗口显示捕获的数据包数目。

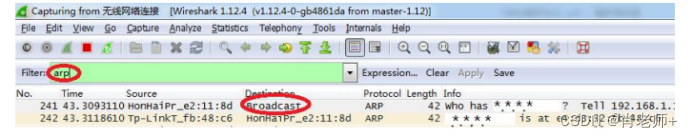

- 按下图所示,在主界面的 Filter(过滤器)中输入“arp”,过滤 arp 数据包。

- 利用您的 Wireshark 捕获回答下列问题:

为什么 ping 网关会产生 ARP 广播数据包?

⑤ 在大多数网络中,当一个设备想要与另一个设备通信时,它首先需要知道该设备的MAC地址。ARP协议允许设备在网络中询问一个特定的IP地址对应的MAC地址。大多数操作系统都有ARP缓存,其中存储了之前解析过的IP-MAC地址对。当一个设备想要与已知IP地址通信时,它首先会查看ARP缓存,看是否已经有对应的MAC地址。如果缓存中没有,设备会发送ARP请求。

ARP 响应包给出什么信息?

⑥ 当ARP响应包被接收时,它会提供目标IP地址对应的MAC地址信息。这样,当你的计算机收到网关的ARP响应后,就知道了网关的MAC地址,可以使用这个地址来建立通信,进而实现与网关的数据传输。

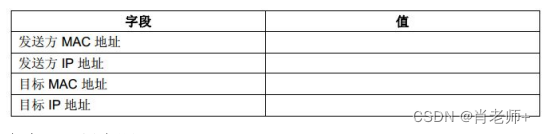

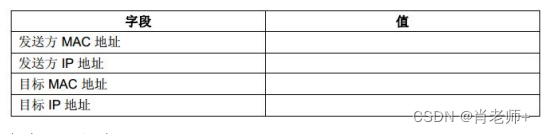

展开 Arp 数据包,将 ARP 广播数据包的相关信息填写下表:

为什么 ARP 广播数据包的目标 MAC 地址的内容全为 0?

⑦ ARP广播数据包的目标MAC地址字段的内容全为0是因为在发送ARP请求时,发送者还不知道目标设备的MAC地址。因此,为了广播请求以获取目标设备的MAC地址,发送者将目标MAC地址字段设置为全0xFF(十六进制),表示广播地址。这样设置的目标MAC地址告诉网络中的所有设备都应该接收此ARP请求,并且只有目标设备会响应该请求,并提供其自己的MAC地址。

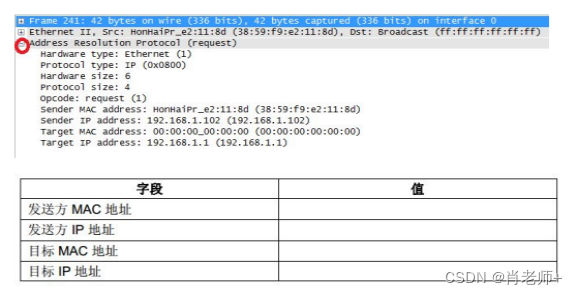

使用类似方法,将 ARP 响应数据包的相关信息填写下表:

任务 3:思考题 结合预备知识,网上查阅 Arp 网关欺骗的基本原理。

⑧ARP欺骗(ARP spoofing)是一种网络攻击技术,也称为ARP缓存投毒。它利用ARP协议的工作原理来欺骗网络中的计算机,使其将网络流量发送到攻击者控制的计算机,而不是其预期的目标。

基本原理如下:

1.ARP协议用于将IP地址映射到MAC地址,以便在局域网内进行通信。

2.攻击者向目标计算机发送ARP响应,伪造目标IP地址的MAC地址,这样目标计算机会将网络流量发送到攻击者控制的计算机。

3.攻击者控制的计算机收到网络流量后,可以监视、篡改或拦截通信,甚至将流量转发给预期的目标,以使攻击不易察觉。

ARP欺骗可能会导致多种安全问题,包括中间人攻击、数据窃取和会话劫持等。防范ARP欺骗的方法包括使用静态ARP绑定、ARP检测工具、网络流量监控和加密通信等。

三、实验小结

通过实验能够:

- 使用 Windows arp 命令

- 使用 Wireshark 检查 ARP 交换