[NISACTF 2022]流量包里有个熊

考点:图片隐写,rot13密码,文件分离,流量包审计

来源:NSSCTF

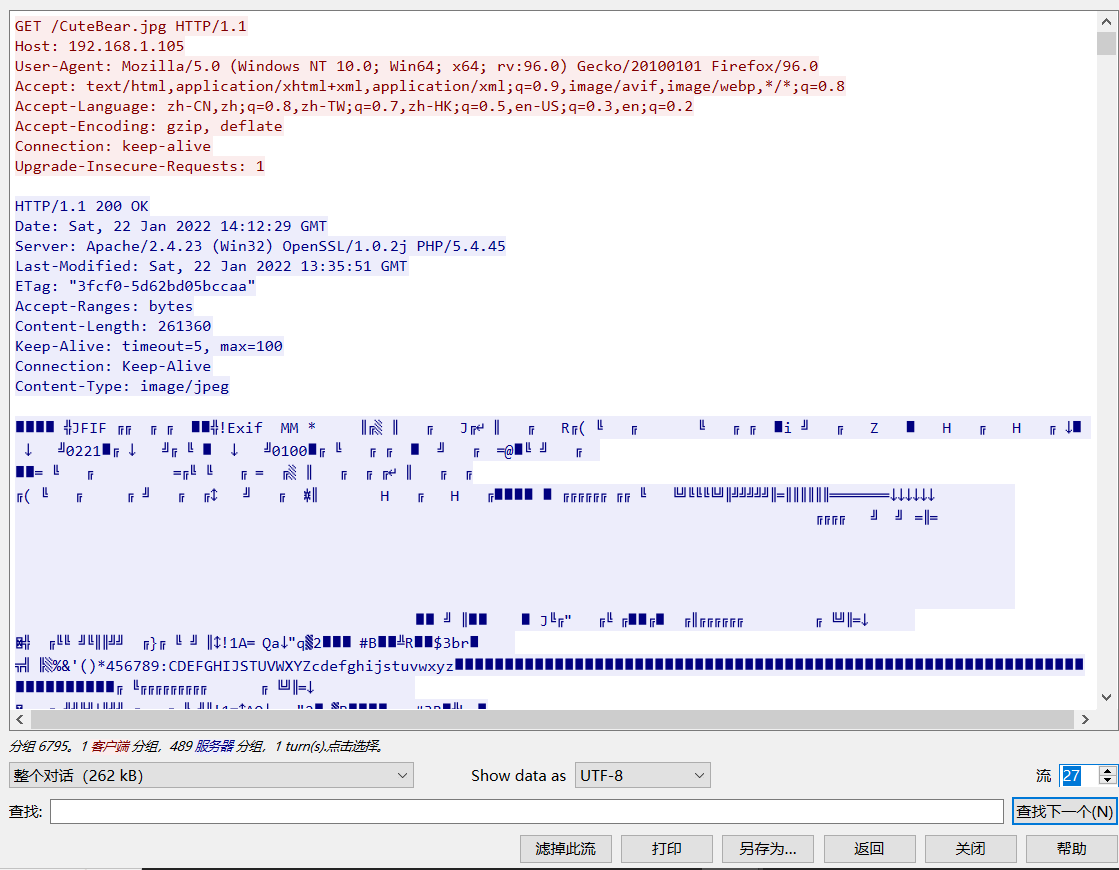

下载附件,是个没有后缀名的文件,放进010查看,是一个流量包。

放进wireshark里,查看tcp流,发现有图片。下载下来

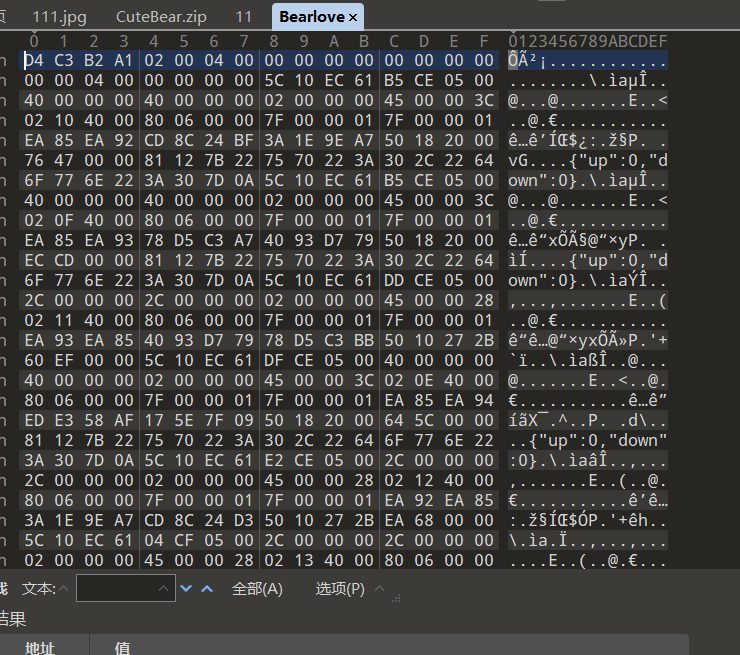

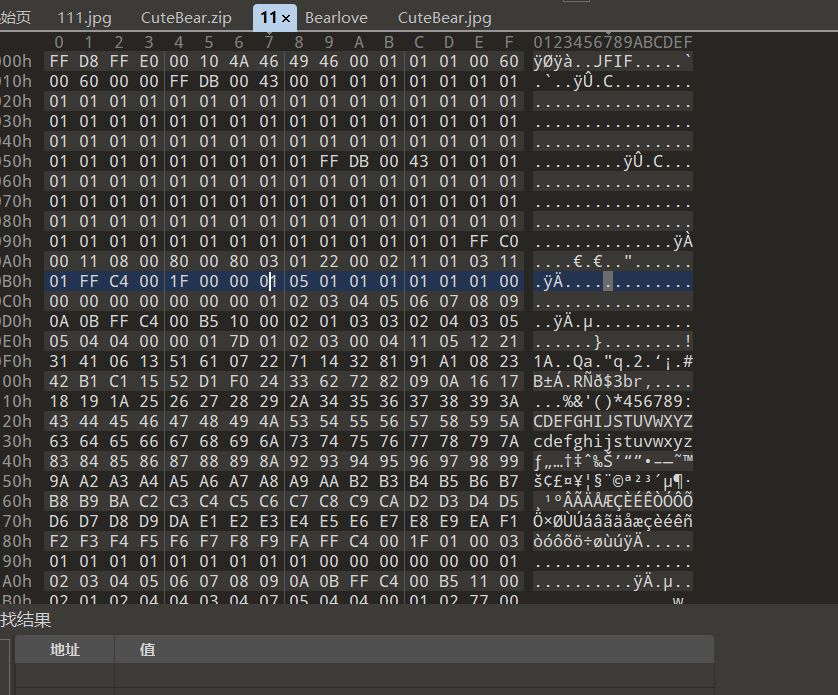

将文件放进010查看,发现隐含了一个压缩包

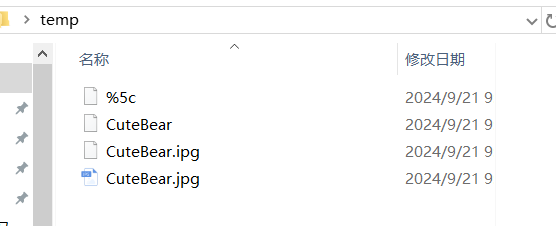

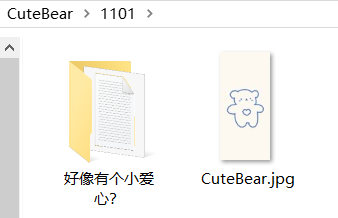

直接改后缀名为zip,然后解压出来得到一个文件夹

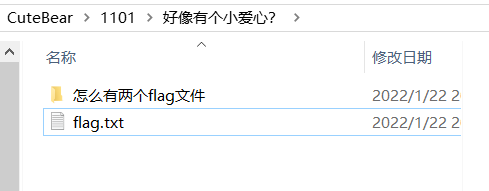

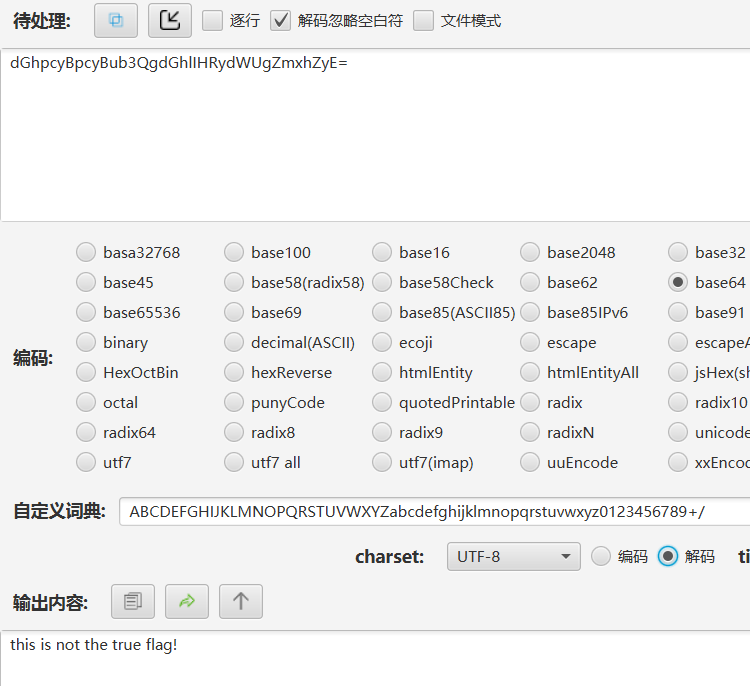

文件有两个flag文件,先看第一个,是个base64编码,解码发现不是flag。

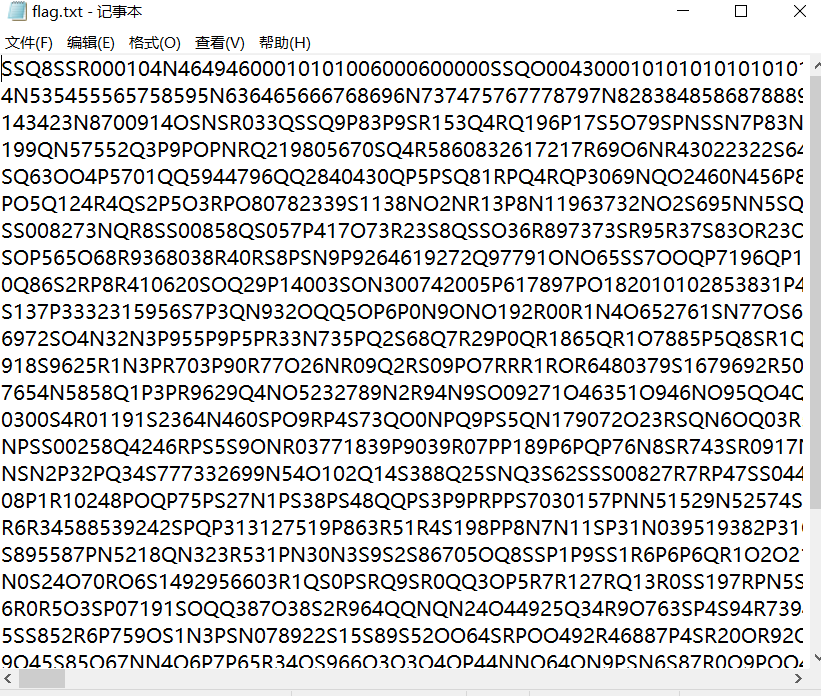

再看第二个文件

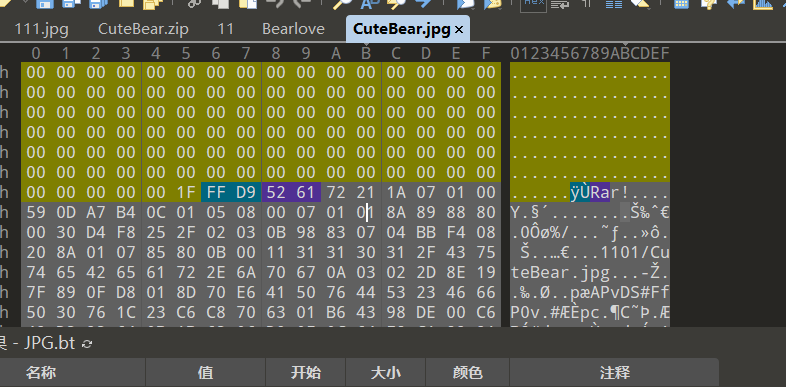

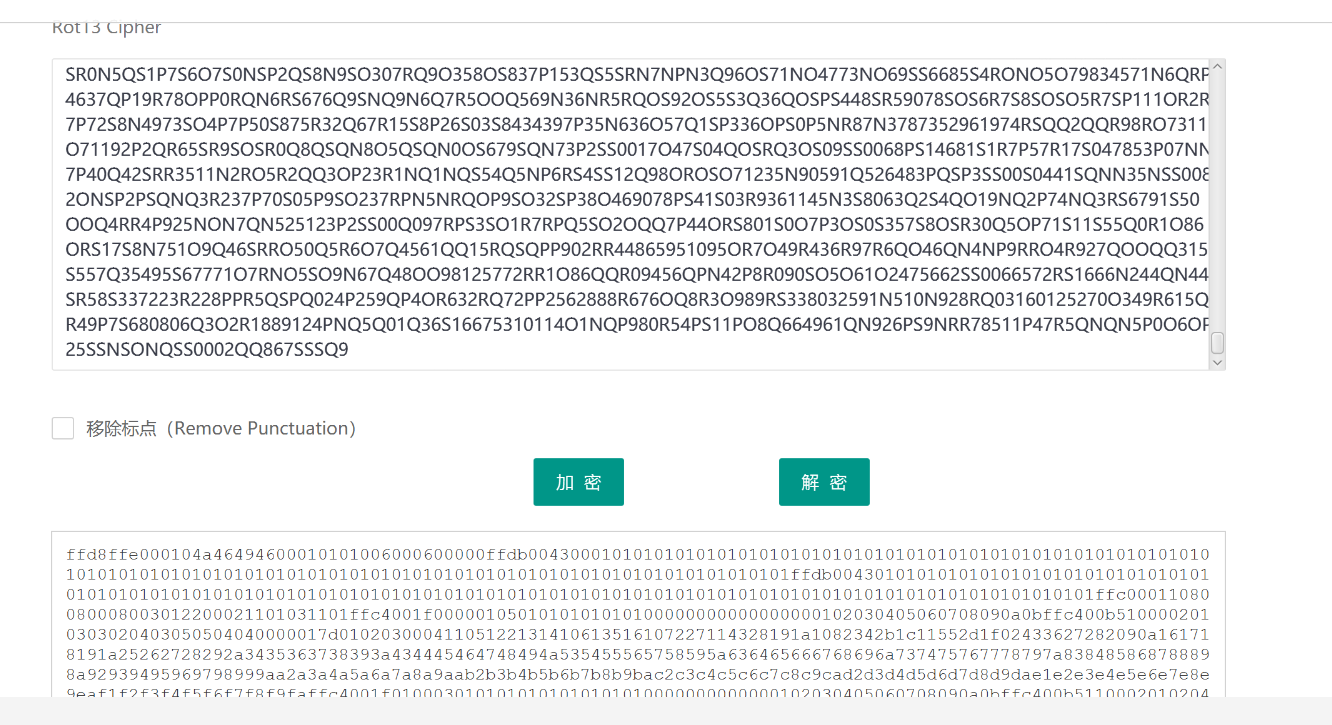

这一串字符串刚开始看蒙了,然后看了一下别人的wp,才知道可能是16进制的位移文件。

SS Q8,联想到jpg文件的FF D8,S->F,刚好移了13位,用凯撒可以,也可以用rot13密码。

然后直接用010,新建16进制文件->粘贴自16进制文本,然后把解码出来的粘贴进去。得到一张jpg图片。

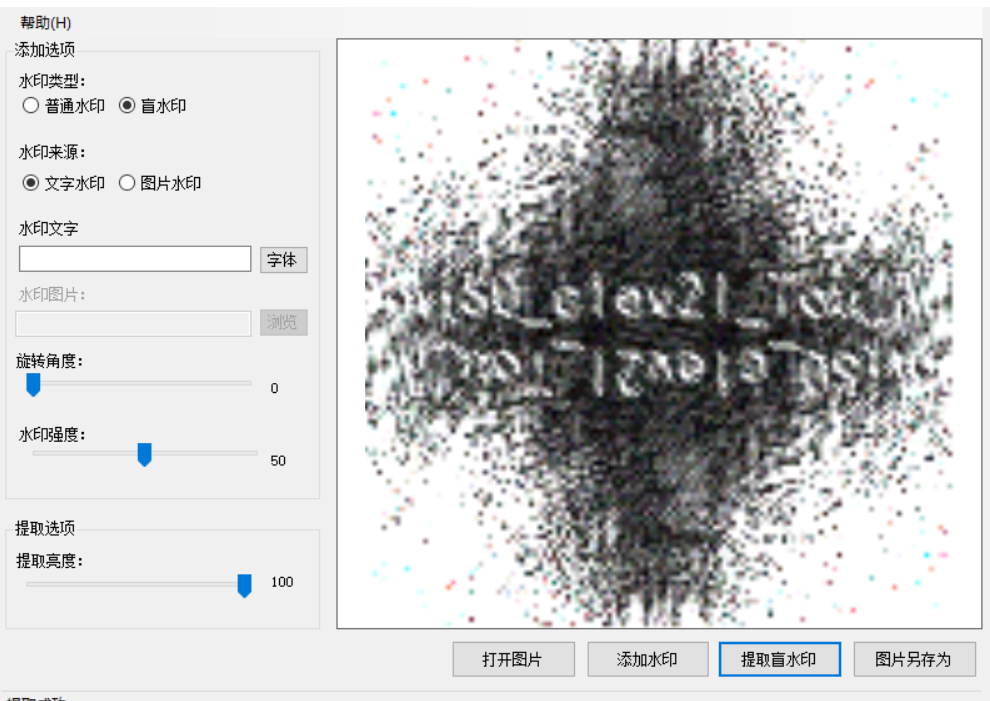

根据标签提示,盲水印,直接放进工具查看,得到flag。

NSSCTF{S0_clev2l_You}