#深度好文计划#

一、摘要

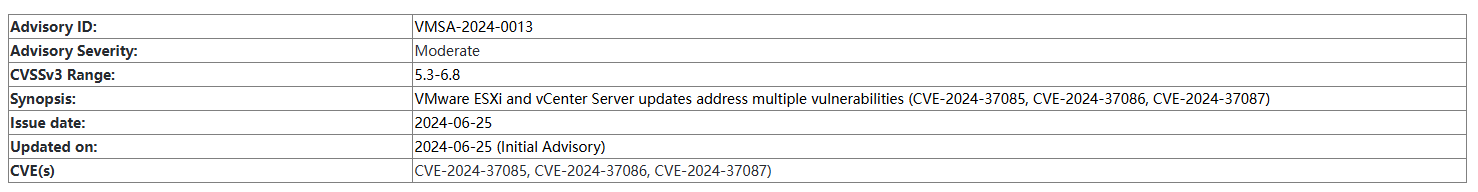

2024年6月26日,VMware 发布了最新的安全漏洞公告 VMSA-2024-0013,修复了 VMware ESXi 和 VMware vCenter 中的多个安全漏洞。

VMSA-2024-0013:VMware ESXi 和 vCenter Server 更新修正了多个安全性漏洞 (CVE-2024-37085、CVE-2024-37086、CVE-2024-37087)

1. 受影响的产品

-

VMware ESXi的

-

VMware vCenter 服务器

-

VMware Cloud 基础

2. 引言

ESXi 和 vCenter Server 中的多个漏洞已负责任地报告给 VMware。更新可用于修复受影响的 VMware 产品中的这些漏洞。

公告链接:

https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/24505

二、漏洞说明:

VMware ESXi Active Directory 集成身份验证绕过 (CVE-2024-37085)

VMware ESXi 包含身份验证绕过漏洞,具有足够 Active Directory (AD) 权限的

恶意参与者可以通过在从 AD 中删除配置的 AD 组(默认为“ESXi 管理员”)后重新

创建配置的 ESXi 主机获得对先前配置为使用 AD 进行用户管理的ESXi 主机的完全访

问权限。

| 产品 | 版本 | 补丁版本 |

| ESXi | 8.0 | Esxi8.0U3-24022510 |

| ESXi | 7.0 | No Patch Planned |

| VMware Cloud Foundation | 5.x | Patch Pending |

| VMware Cloud Foundation | 4.x | No Patch Planned |

可以参考解决方案

KB369707 (https://knowledge.broadcom.com/external/article/369707/)进行高级参数修改

2、VMware ESXi 越界读取漏洞 (CVE-2024-37086)

VMware ESXi 包含越界读取漏洞,在具有现有快照的虚拟机上具有本地管理权限的恶意行为者可能会触发越界读取,从而导致主机出现拒绝服务情况。

| 产品 | 版本 | 补丁版本 |

| ESXi | 8.0 | Esxi8.0U3-24022510 |

| ESXi | 7.0 | ESXi70U3sq-23794019 |

| VMware Cloud Foundation | 5.x | Patch Pending |

| VMware Cloud Foundation | 4.x | ESXi 7.0 U3q |

VMware Cloud Foundation 4.x 可参考KB88287

(https://knowledge.broadcom.com/external/article?legacyId=88287)

3、VMware vCenter 拒绝服务漏洞 (CVE-2024-37087)

vCenter Server 包含拒绝服务漏洞,对 vCenter Server 具有网络访问权限的恶意行为者可能会造成拒绝服务情况。

| 产品 | 版本 | 补丁版本 |

| vCenter Server | 8.0 | 8.0U3 |

| vCenter Server | 7.0 | 7.0U3q |

| VMware Cloud Foundation | 5.x | Patch Pending |

| VMware Cloud Foundation | 4.x | 7.0 U3q |

vCenter Server 7.0 版本 (7.0 U3q) 是第一个解决此问题的版本,但不是最新版本。建议使用最新版本(即 vCenter Server 7.0 U3r)来解决 VMSA-2024-0012 中记录的严重性漏洞。

VMware Cloud Foundation 4.x 可参考KB88287

(https://knowledge.broadcom.com/external/article?legacyId=88287)

4. 参考资料:

修正版本及发行说明:

VMware ESXi 8.0 U3

下载和文档:

https://support.broadcom.com/group/ecx/productfiles?displayGroup=VMware%20vSphere%20-%20Standard&release=8.0&os=&servicePk=202631&language=EN&groupId=204419

https://docs.vmware.com/en/VMware-vSphere/8.0/rn/vsphere-esxi-803-release-notes/index.html

VMware ESXi 7.0 ESXi70U3sq-23794019

下载和文档

https://support.broadcom.com/web/ecx/solutiondetails?patchId=5330

https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-esxi-70u3q-release-notes/index.html

VMware vCenter Server 8.0 U3

下载和文档:

https://support.broadcom.com/group/ecx/productfiles?subFamily=VMware%20vCenter%20Server&displayGroup=VMware%20vCenter%20Server%208.x&release=8.0U3&os=&servicePk=520490&language=EN

https://docs.vmware.com/en/VMware-vSphere/8.0/rn/vsphere-vcenter-server-803-release-notes/index.html

VMware vCenter Server 7.0 U3q

下载和文档

https://support.broadcom.com/web/ecx/solutiondetails?patchId=5329

https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u3q-release-notes/index.html

知识库文章:

Cloud Foundation 5.x/4.x:

https://knowledge.broadcom.com/external/article?legacyId=88287

Mitre CVE 字典链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37085

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37086

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-37087

第一个 CVSSv3 计算器:

CVE-2024-37085:https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:L/PR:H/UI:R/S:U/C:H/I:H/A:H

CVE-2024-37086:https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:L/AC:L/PR:N/UI:N/S:U/C:N/I:L/A:H

CVE-2024-37087:https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:L

5. 更改日志:

2024-06-25 VMSA-2024-0013

初始安全公告。